Celý týden trápí Česko rozsáhlé DDoS útoky. V pondělí byly zasaženy velké české zpravodajské servery, v úterý pak čelil útoku Seznam.cz, ve středu se staly cílem české banky a ve čtvrtek telekomunikační operátoři. Vše podstatné jsme shrnuli v článku Český DDoS: zpravodajství, vyhledávač, banky. Kdo bude další?

V tomto článku se podíváme na to, jak je složité takový útok zorganizovat, jak se to dělá a kolik to může útočníka přibližně stát.

Jak se dělá DDoS?

DDoS je zkratka z Distributed Denial of Service. Jde o druh útoku, při kterém je využíváno větší množství počítačů. Ty společně útočí na konkrétní cíle a snaží se je zahltit požadavky, aby tak znemožnily jejich klasický provoz. Obvykle jsou k tomu zneužívány počítače nic netušících uživatelů, na něž někdo nepozorovaně nainstaloval zákeřný kód prostřednictvím počítačového viru.

Další ohroženou skupinou zařízení jsou různé WiFi routery a další podobná zařízení. Ty dnes často obsahují plnohodnotný operační systém, který je náchylný na podobné chyby jako osobní počítače. Nedávno byl v Česku objeven virus Skynet, který napadal zařízení od Ubiquity.

Podobné „krabičky“ mají z hlediska napadení několik nevýhod: jsou rozšířené a do jisté míry unifikované a velmi často je v nich zastaralý firmware, o který se majitel nestará. To je ideální živná půda pro ovládnutí a převzetí kontroly. Naopak pro útočníka je nevýhodou to, že nezíská příliš výkonu pro své plány. Síť ovšem dokáže využívat stejně jako z PC. Pro DDoS je tedy získání sítě WiFi routerů či modemů ideální.

Jakmile má útočník kontrolu nad podobným zařízením, může z něj zahájit útok. Existuje několik různých scénářů takového útoku, lišících se podle konkrétního způsobu provedení. Můžeme si je rozdělit do několika skupin:

- útok zahlcením linek

- útok spotřebováním zdrojů

- aplikační vrstvy

- síťové vrstvy

Útok zahlcením linek

Ten je možné provést ve chvíli, kdy máme k dispozici širší datový tok než kolik dokáže přenést linka oběti. Poté stačí začít zasypávat službu mnoha velkými dotazy a ucpat tak linku pro běžný provoz. Samotná služba tím nemusí být dotčena, ale běžní uživatelé už ji nemohou kontaktovat. Jedná se o nejhrubší metodu útoku.

Obrana spočívá v identifikaci a odříznutí problematického provozu. Musí k němu dojít ale ještě před linkou, tedy u nadřazeného poskytovatele. Oběť se ze své strany nemá šanci bránit, protože je až za úzkým hrdlem.

Při tomto útoku je možné využít různé zesilující postupy, které po cestě dovolují zvětšit datový tok. Příkladem může být Smurf attack využívající špatně nakonfigurovanou síť či DNS amplification, který zneužívá otevřených DNS serverů a nechává je posílat obsáhlé odpovědi směrem na oběť.

Útok spotřebováním zdrojů

Podstatně sofistikovanější útoky se nesnaží ucpat linku k serveru, ale zahltit server samotný. Jejich výhodou je, že nevyžadují tolik výkonu a datového pásma, ale s menší námahou dokáží vyvolat stejně velký problém.

V případě spotřebovávání aplikačních zdrojů je potřeba nejprve prozkoumat cílovou aplikaci a objevit v ní slabé místo. Tedy takové, které je co nejnáročnější na zpracování. Pokud je aplikace chybně napsaná, může například některá funkce (zobrazení historie nákupů, vyhledávání zboží, …) poslat velké množství dotazů do databáze. To za normálních okolností nevadí, protože při běžném provozu server svou práci zvládá. Jakmile ale přijde nápor DDoS útoku, databáze se jednoduše „utaví“ počtem dotazů.

Ještě nepříjemnější jsou útoky vyčerpávající zdroje síťového rozhraní. Ty nezahlcují aplikace ani databáze, ale končí už na jádře operačního systému, respektive jeho TCP stacku. Ten je zahlcen požadavky, které pak nestíhá vyřizovat. Přestože může být server ve finále zatížen jen velmi málo a linka je tak prakticky prázdná, odpovědi přestanou přicházet.

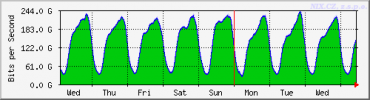

Existuje mnoho druhů útoků tohoto typu, při českém DDoS byl ale využit jeden konkrétní SYN flood attack. Výsledek můžete (nebo spíš nemůžete) vidět na následujícím grafu z provozu na NIX.CZ. Není na nich zaznamenatelný žádný nárůst provozu ve dnech útoku (tři kopečky vpravo).

Že šlo právě o SYN flood attack, potvrdil i český CSIRT tým: Jedna se o útok typu SYN Flood, při kterém se používá podvržená IP adresa. Není tedy možné určit jednoznačný zdroj útoku.

SYN flood attack

Pro pochopení SYN flood útoku musíme pochopit základy protokolu TCP. Ten se na začátku snaží navázat spojení mezi dvěma počítači (klientem a serverem), které spolu budou komunikovat. Standardní postup je následující:

- Klient požádá o otevření spojení zasláním paketu SYN na server.

- Server mu potvrdí přijetí požadavku paketem SYN-ACK.

- Nakonec klient vše potvrdí paketem ACK a spojení je navázáno.

Jak je toho zneužíváno k útoku? SYN flood zaplavuje server pakety SYN se zfalšovanou adresou odesílatele. Server na každý z nich odpoví SYN-ACK, ale protože je adresát falešný, nikdy už se nedočká závěrečného potvrzení a navázání spojení.

Systém pak nějakou dobu čeká, zda ACK paket nedorazí. V případě velkého provozu se totiž může paket skutečně zdržet. Ovšem při velkém počtu takto napůl otevřených spojení dojde k vyčerpání možností systému a ten pak přestane na další požadavky o spojení reagovat. DDoS útok je dokonán.

Existuje několik dobře známých způsobů ochrany a popisuje je RFC 4987. Je možné zkrátit dobu čekání na ACK paket, zvětšit backlog a tím i množství obsloužených spojení, použít SYN cache zabírající méně prostředků a podobně. Potíž je, že každá z těchto metod má své nevýhody a nelze ji nasadit jednoduše plošně. Vždy je třeba přihlížet k aktuální situaci.

Botnet: kde vzít a krást

K podobným útokům se dnes využívají botnety. Tedy sítě počítačů nic netušících uživatelů, které jsou obvykle napadeny nějakým druhem malware. Ten se může do systému dostat děravou aplikací, instalací nakaženého software či po místní počítačové síti.

Důležité je, že takto kompromitovaný stroj se stává „botem“, tedy součástí velké sítě zvané „botnet“. Jednotliví boti spolu mohou komunikovat a především mohou přijímat příkazy od svého tvůrce pomocí standardních internetových protokolů. Nejčastěji se používá IRC či HTTP, jsou ale známy boty řízené třeba e-mailem či přes Jabber a Twitter.

Takový botnet pak může spolupracovat na libovolných úkolech od lámání zahashovaných hesel přes rozesílání spamu až po různé druhy internetových útoků. Hlavní výhody jsou tři: nízká pořizovací cena, velká kapacita a anonymita tvůrce. Při správně provedeném útoku nemáte šanci zjistit informace o útočníkovi. Znáte jen IP adresy jakýchsi „bílých koní“, kterými se stali nic netušící uživatelé svých počítačů.

To je zároveň důvod, proč není možné snadno filtrovat několik „zlobivých“ IP adres a tím se problémům vyhnout. Adresy totiž mohou být odkudkoliv a je prakticky nemožné je nějak odlišit a odříznout. Informace o zdrojích nám potvrdil i Tomáš Hála z Active 24.

IP adresy byly z celého světa. V pondělí dopoledne tam bylo hodně švýcarských adres, odpoledne převážně Rusko a Afrika. Nicméně to je celkem irelevantní, protože ty adresy byly s vysokou pravděpodobností podvržené. Relevantní je, odkud ten provoz přicházel. K nám to šlo především skrz český NIX od providerů RETN limited a UPS, protože oba propagují do NIXu zahraniční prefixy,

vysvětlil nám Hála.

Jediným použitelným opatřením bylo přesměrování provozu na zahraniční konektivitu, která může být jednoduše omezena, aniž by se to dotklo českých uživatelů. Rozvázali jsme s nimi peering, protože pokud budeme zase cílem, pak to k nám poteče tranzitem a tam to lze lépe filtrovat, aniž by to omezovalo provoz z ČR (NIXu),

vysvětluje Hála.

Botnet jako byznys

Původně byly botnety stavěny různými lidmi pro jejich vlastní potřeby. Pravděpodobně prvním botnet vytvořil Khan C. Smith v roce 2001 a tehdy produkoval čtvrtinu světového objemu spamu. Později začal být o botnety velký zájem a stal se z nich byznys.

Botnetů tedy začalo přibývat a začaly se zvětšovat. Běžný botnet má k dispozici sílu několika desítek tisíc počítačů. Byly ale objeveny botnety s půl milionem, milionem a dokonce dvěma miliony počítačů. Botnetů navíc stále přibývá a zvětšují se, jak roste zájem o jejich pronájem.

Dnes je bez problémů možné si pohodlně pronajmout prakticky libovolné množství počítačů z botnetu. Obvyklý model je takový, že si zvolíte tři hlavní parametry:

- dobu pronájmu

- počet pronajatých botů

- rozmístění botů po světě

Poté anonymnímu vlastníkovi botnetu zaplatíte a dostanete na omezenou dobu přístup k funkcím své části botnetu. Pak už je na vás, jak tyto počítače využijete, zda s nimi budete útočit nebo je necháte něco počítat, zasílat hlasy do důležité ankety, vyplňovat dotazníky či třeba něco skenovat a sledovat. Vše je samozřejmě plně anonymní. Platit je možné skrze anonymní platební brány či moderně třeba pomocí Bitcoinů.

Kolik to tak stojí?

Bezpečnostní analytik Dancho Danchev nedávno prozkoumal nabídku nového botnetu a zjištění zveřejnil na svém blogu.

Zásadní je, že se ceny liší podle umístění botů. Pronájem strojů umístěných v USA nebo Evropě je výrazně dražší než mix náhodných počítačů rozmístěných po planetě, zejména v různých chudých zemích. Je totiž pravděpodobnější, že k nim povedou užší linky, budou mít menší výkon a IP adresy z jejich rozsahů už budou leckde blokovány.

K dispozici je i přehledný ceník rozdělený podle regionů na čtyři oblasti: obecný svět (nejlevnější), Evropa, Spojené státy a oblast složenou ze tří států: Německo, Kanada, Británie.

Podle zvoleného počtu botů a jejich umístění vás jeden napadený počítač bude stát od 0,4 Kč až po 2,4 Kč. Kupovat je můžete po tisícovkách a samozřejmě dostanete výraznou množstevní slevu.

| 1000 | 5000 | 10 000 | |

| světový mix | 25 USD | 110 USD | 200 USD |

| evropský mix | 50 USD | 225 USD | 400 USD |

| Německo, Kanada, Británie | 80 USD | 350 USD | 600 USD |

| Spojené státy | 120 USD | 550 USD | 1000 USD |

Rusko je rájem kyberzločinu

Ruské skupiny umožňují ještě více věcí a nabízejí sofistikovanější služby. Už to nemusí být jen Malware-as-a-Service, ale klidně i Attack-as-a-Service. Můžete si samozřejmě pronajmout botnet či nechat poslat nějaký ten spam, ale mohou pro vás udělat i delikátnější prácičku na zakázku. Ceník přiložen.

| Pronájem botnetu | 3700 Kč/2000 botů |

| Rozesílání spamu | 180 Kč/milion adres |

| SMS spam | 2800 Kč za 100 000 zpráv |

| Hack Gmail účtu | 3000 Kč |

| Hack Facebook účtu | 2400 Kč |

| Hack Twitter účtu | 2400 Kč |

| DDoS útok | 570 až 1300 Kč za den |

| Útok na firemní mail | 9300 Kč |

Ruské podsvětí je zjevně velmi vynalézavé a dokáže pro vás za peníze udělat prakticky cokoliv. Je zajímavé, jak se toto prostředí umí velmi rychle vyrovnat s moderními trendy. Pryč je doba falešných pasů a pašovaných zbraní, dnes frčí internet.

Je to snadné… bohužel

Bohužel dostupnost těchto služeb raketově roste. Vše je pro vás připraveno, naleštěno a úhledně zabaleno. Právě dostupnost a jednoduchá použitelnost takových sítí způsobuje čím dál častější problémy, jaké zaznamenáváme tento týden v Česku. Každý dnes může vytáhnout platební kartu a za chvíli mít svůj vlastní útok.

Tento nemilý trend potvrzují i zástupci českého CSIRT: Vzestupný trend zde pozorujeme, a to v souvislosti se vzrůstajícím trendem botnetů, které do útoků tohoto typu vnesly zcela nový rozměr – mnoho zdrojů útoku, jejich relativně snadné získání, distribuovanost, „management“ a podobně.