Krádež mobilní identity

Minulý rok hackeři nalezli zajímavou webovou stránku, obsluhovanou servery T-Mobile.com. Ovšem kromě serverů stránku ochotně obsluhovala i produkční databáze. Zkrátka, pokud jste zadali konkrétní URL, získali jste pár citlivých informacích o samotných zákaznících. Nic převratného, žádná hesla nebo kreditní karty. Ale obyčejný e-mail, identifikátor SIM karty a čísla bankovního účtu. To stačí, aby útočník zavolal na zákaznickou linku T-Mobile, vydával se za vás, nechal si vystavit SIM kartu s vaším číslem, a než se nadějete, vaše identita je ukradena. Což bolí, navíc v době, kdy ještě spoléháme na mobil jako spolehlivý druhý faktor ochrany.

Server Motherboard zveřejnil některé příběhy obětí. Jedna z nich popisuje, jak zničehonic přestal fungovat telefon, a než operátor za hodinu zareagoval, bankovní účet byl o 2 000 dolarů lehčí. Jiný útok zaznamenal uživatel během sobotní noci, ale přičítal ho chybovému iPhonu. Z účtu mu však zmizelo 1 200 dolarů. O svůj příběh se podělil i uživatel, který není u T-Mobile přímo držitelem účtu, ale pouze tzv. autorizovaným uživatelem. Tomu pro změnu na pobočce nesdělili žádné informace, takže zloděj měl dostatek času, aby si nechal přes přesměrovaný telefon zaslat dokonce duplikát bankovní karty.

Díra do systému byla tak známá, že o ní doteď existuje YouTube video s návodem i pro hackery začátečníky.

Naše postřehy

Neuplynul ani měsíc, co jsme vás v našem seriálu informovali o zranitelnosti klienta společnosti Blizzard a Tavis Ormandy už zveřejňuje další. Opět se jedná o zranitelnost využívající útoku s názvem DNS rebinding, akorát tentokrát cílí na torrentové klienty. Konkrétně se jedná uTorrent Classic a uTorrent Web. V základním nastavení totiž obě aplikace vytváří HTTP RPC server na portech 10000 (Classic) a 19575 (Web). Server využívá pro autentizaci náhodně generovaného tokenu, ten je ale na serveru dostupný bez autentizace. Po získání tokenu pak může útočník přidávat torrenty určené ke stažení a měnit cílovou složku (například na “Po spuštění”). Jak již začíná být zvykem, Ormandy dal k dispozici i proof-of-concept.

Společnost Kaspersky Lab měla údajně, dle společnosti LMNTRIX, na svých stránkách my.kaspersky.com bezpečnostní chyby, díky kterým mohlo dojít k získání relace a převzetí kontroly nad uživatelským účtem. Nedostatky byly nalezeny v procesech řízení a ověřování relací a ve změnách hesel. Stránky společnosti prý také neměly dostatečné zabezpečení proti bruteforce útokům. Měly i slabou politiku uživatelských hesel, například povolovaly k uživatelskému jménu „Admin“, nastavit heslo „admin“. Kaspersky Lab však uvádí, že hlášené incidenty nebyly nikdy potvrzeny. Také tvrdí, že jsou chráněni proti bruteforce útokům systémem reCAPTCHA společnosti Google a také, že mají nastavenou přísnější politiku hesel, než uvedla společnost LMNTRIX. Otázkou zůstává, na čí straně je pravda.

Pedagogové blíže nespecifikované základní školy na Karlovarsku zažili nepříjemné překvapení, když zjistili, že žákům byla změněna klasifikace či přidány různé poznámky v systému elektronických žákovských knížek. Mladistvému, který už byl zadržen, hrozí až jeden rok vězení. Možná by bylo dobré uložit mu alternativní trest, který by spočíval v proškolení tamního učitelského sboru na zásady bezpečné práce s hesly.

A čeští učitelé nejsou jediní, komu dělá problémy správné nakládání s hesly. Pracovník společnosti Tesla pro změnu hesla nepoužíval vůbec. Díky tomu se útočníkům podařilo, přes konzoli k systému Kubernetes, proniknout do Cloud computingové platformy Tesly. Na té sice byla i nějaká ta citlivá data, nicméně útočníci napadenou platformu využili mnohem prozaičtěji, a to k těžbě blíže nespecifikované kryptoměny.

Představte si, že prodáváte své knihy pro Amazon a jednoho dne se dozvíte, že někdo prodával pod vaším jménem vlastní knihu. Pak zjistíte, že tato šedesátistránková “kniha”, v ceně 555 dolarů, byla prodána více než šedesátkrát. A nakonec zjistíte, že těch šedesát stran je pokryto počítačem generovanými bláboly. Pokud přemýšlíte, proč by to někdo dělal, tak v článku se nabízí jedno možné vysvětlení. Zaplacení daní bude na vás a ještě navíc tímto způsobem ten, kdo se za vás vydával, vybere a vypere peníze z ukradených platebních karet. Amazon autorům vyplácí šedesát procent z toho, co za knihy dostane.

Po čtyřletém pátrání, na kterém se intenzivně účastnil Europol, FBI, britská policie a další úřady, byl dopaden a na 32 let odsouzen sadistický pedofil za voyeurství, vydírání a zneužívání. Matthew Falder, jen 29 let starý přednášející geofyziky na Birminghamské univerzitě, sháněl oběti například i na webu pro anorektičky. Materiály potom šířil přes Dark Web, kde byl vysoce aktivní v komunitě věnující se psychickému a fyzickému týrání dětí a mladistvých.

Jestli jste smutní z toho, že jsou pryč doby, kdy implicitně zapnutý ActiveX volně umožňoval přistupovat k diskům návštěvníků stránek, a že teď je doba, kdy nemůžete udělat žádný efektivní a low-cost malware, a že musíte zero-day zranitelnosti pracně nakupovat na Dark Webu, nezoufejte a dejte šanci Edgi. V rámci projektu Google Project Zero se pátrá po nových zranitelnostech.Sem tam se stane, že na nalezenou chybu vývojáři aplikací nestihnou do 90 dnů připravit patch a díra je pak zveřejněna, což se právě stalo Microsoftu. Můžete spouštět libovolný kód namísto nudného JavaScriptu, ovšem předtím se musíte do prohlížeče návštěvníka vloupat jinak. Máte čas nejméně do 13. března, než vyjde záplata.

Můžete si také zkusit zavzpomínat na Pascal a rozběhat Coldroot RAT, trojan, který se úspěšně maskuje jako ovladač pro audio. S malým rozdílem, že při kliknutí vyžaduje uživatelovo heslo. Část zdrojového kódu jeho starší verze se již dva roky válí na GitHubu. Pokud uživatel heslo vydá, falešný ovladač zvuku ohne systém podobně, jako to dělá klient Dropboxu a pak nerušeně kraluje. Přestože je s námi trojan již nějakou dobu, prodává se od začátku minulého roku, antiviry ho (aspoň doposud) nedetekovaly.

Černý trh s certifikáty pro podpis kódu prosperuje, avšak podle nového výzkumu si takový certifikát většina hackerů nemůže dovolit. Malware podepsaný známým renomovaným certifikátem je jeden z nejobtížnějších na detekci. Dlouho se věřilo, že se k nim hackeři dostávají odcizením přímo ze systémů vlastníka, jeho partnerů nebo dokonce certifikační autority. Podle zmíněného výzkumu se však hackeři dostávají k certifikátům spíše podvodem než odcizením. Obchody, které na černém trhu nabízí takové certifikáty, využijí ukradené identity, na kterou svému „klientovi“ získají certifikát od certifikační autority. Společnosti, s jejichž jménem je pak výsledný certifikát spojen, nemají vůbec tušení, že jejich jméno bylo k něčemu takovému zneužito. Obchody nabízející certifikáty se podle Recorded Future (autor zmíněného výzkumu) objevily v roce 2015. Ceny se pohybují od 299 do 1 799 dolarů a v nabídce jsou i certifikáty s nejvyšší možnou mírou důvěry.

Ve zkratce

CZ.NIC spouští ostrou verzi Honeypot as a service a na základě zpětné vazby implementuje některé novinky v projektu Predikce a ochrana před kybernetickými incidenty

Brazílie schytává 30 DDoSů za hodinu

Komunikační služba Telegram od března zneužívána těžením malwarem

Varianta Mirai dělá z IoT proxy servery

Hackeři mohou sledovat přes padesát tisíc miminek

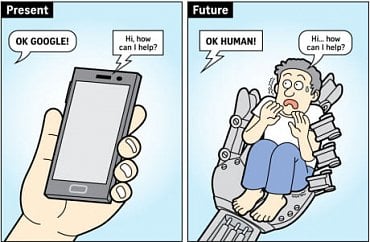

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.