Je to zhruba rok, co byl představen nový protokol zabezpečení bezdrátových sítí WPA3. Tento protokol využívá bezpečnější způsob handshake, známý jako Dragonfly, což má zvýšit odolnost Wi-Fi sítí proti off-line slovníkovým útokům. Bezpečnostní analytici Mathy Vanhoef a Eyal Ronen nyní nalezli slabiny v implementaci WPA3-Personal, které umožňují útočníkovi získat heslo k Wi-Fi zneužitím timing-based nebo cache-based side-channel (CVE-2019–9494) útoků. Tyto zranitelnosti umožňují provést obdobu off-line slovníkového útoku.

Mimo tyto zranitelnosti byl ještě oznámen možný DoS útok, který může být vyvolán přetížením AP iniciací velkého množství pokusů o handshake s AP se zapnutým WPA3. Výzkumníci také uvolnili čtyři různé utility jako proof-of-concept.

Spyware TajMahal

Bezpečnostní pracovníci objevili vysoce sofistikovaný spyware TajMahal, který byl pět let aktivní, aniž by vyvolal nějaký velký rozruch. APT framework je high-tech modulární malware toolkit, který nepodporuje pouze velké množství zákeřných pluginů pro různé špionážní operace, ale může i kompromitovat napadený stroj. TajMahal byl objeven minulý rok, kdy spyware běžel na asijském počítači, který byl využíván pro diplomatické účely.

Framework spywaru se skládá ze dvou hlavních balíčků „Tokyo“ a „Yokohama“, dohromady obsahují přes 80 škodlivých modulů. Podle bezpečnostních pracovníků se nejdřív na napadený stroj stáhnul balíček „Tokyo“, který se dále postaral o doinstalování druhého balíčku „Yokohama“. Ten obsahuje velice zajímavé moduly, které umožňují například ukrást cookie z prohlížečů nebo dokumenty, které byly zaslány do tiskové fronty. Další technické detaily můžete najít na SecureList.com.

Naše postřehy

Podle advokátní kanceláře DLA Piper bylo v Evropě oznámeno už více než 59 000 případů porušení zabezpečení osobních údajů. Nejvíce jich bylo v Nizozemsku, kde lidé nahlásili 15 400 případů, nejméně pak v Lichtenštejnsku, kde bylo zaznamenáno pouhých 15 případů. Česká republika se pohybuje se svými 290 oznámeními ve spodní třetině žebříčku z celé Evropské unie.

Škodlivý Javascript JS/Adware.Agent.AF, který přesměrovává uživatele z napadené legitimní stránky na nechtěné, většinou reklamní weby, byl v březnu nejčastěji zachycenou internetovou hrozbou v České republice. Stál za 6,81 %případů detekcí bezpečnostní společnosti Eset a podržel si tak nechvalnou první pozici mezi tuzemskými škodlivými kódy z února letošního roku. Jeho podíl na všech zachycených škodlivých kódech ale nepatrně klesl.

Na serveru SANS publikoval Johannes Ullrich několik tipů na hledání případných skrytých kamer, pokud jste ubytování pomocí AirBNB nebo v hotelu. Popisuje typické maskování těchto zařízení, ale zabývá se také technickými způsoby jejich odhalení, a to jak průzkumem okolních WiFi sítí, tak také skenováním místní sítě.

Oficiální webové stránky softwaru pro editování videa VSDC byly napadeny. Zhruba mezi únorem a březnem nabízely ke stažení upravenou verzi softwaru s přibaleným bankovním trojanem Win32.Bolik.2 a s malwarem KPOT pro krádeže informací. Útočník se však zajímal jen o uživatele z UK, USA, Kanady a Austrálie. Pomocí javascriptu zjišťoval geolokační informace návštěvníka a podle toho pak případně změnil odkaz na zavirovanou verzi.

Uživatel Samsungu tvrdí, že 3D tiskárnou prolomil svůj Samsung. Vyfotografoval svůj otisk na sklence vína, zvedl kontrast v Adobe Photoshopu, vyexportoval do tiskárny a pomocí toho prolomil svůj telefon. Akce trvala 13 minut, z toho bylo třeba 10 minut čekat na tiskárnu. Jeho modelu Samsung Galaxy S10 nefungovala ultrasonická detekce krevního řečiště tak, jak měla. Ano, všichni víme, že hesla jsou zastaralá a pohodlná biometrie přebírá vrch, ale také s ní občas je nějaká ostuda.

Ve zkratce

- Co by měl vědět administrátor linuxu o GDPR?

- Zakladatel WikiLeaks je ve vazbě

- Nové varianty Mirai mají v hledáčku více procesorových architektur

- Telefony s Androidem 7.0 a vyšším lze nyní u Google použít pro snazší 2FA

- Ruský parlament schválil zákon o odpojení od Internetu

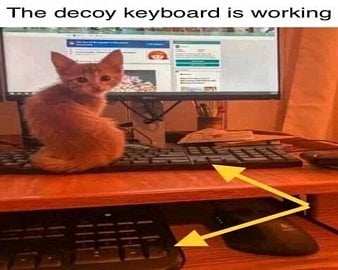

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…