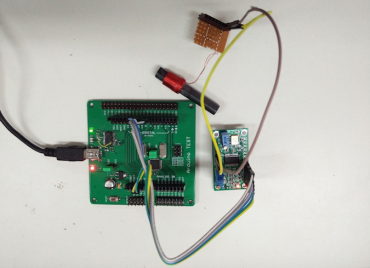

Výzkumnící čínské společnosti Qihoo360 představili na konferenci Hack in the Box (HITB) zařízení, pomocí kterého je možné podsunout vašemu NTP serveru falešné informace o aktuálním času, které sbírá pomocí GPS nebo rádiových vln. To vše až na vzdálenost 2 km. Jedinou zajímavostí je, že zařízení je možné si složit z cenově dostupných součástek. Útok jako takový není ničím překvapivým. Například v roce 2011 byl v Íránu zadržen americký dron, za pomoci rušení signálu pozemních stanic a podvrhování GPS signálu (U.S. RQ-170 incident). NTP, ač se to většině lidí nezdá, je jeden z nejdůležitějších infrastrukturních protokolů. Nesynchronizovaný čas na zařízeních, může mít za následek, že se vůbec nepřihlásíte k AD, nebudete moci ověřit svůj uživatelský či serverový certifikát, autentizovat se pomocí Kerberosu, zařízení v clusteru se nebudou schopná synchronizovat, nebude možné provádět žádnou investigaci nad logy a spousta dalších s tím spojených problémů. Některé aplikace jsou na času tak závislé, že i pouhá vteřina/minuta rozdílu v čase může zapříčinit nefunkčnost celé služby. A to se teď ani nebavíme o ostatních problémech NTP implementací a protokolu, jako že se jedná o UDP protokol, který je možné podvrhnout, či modifikovat a že se hojně zneužívá špatně nastavených serverů pro amplifikaci DDoS útoků.

Proti podvržení časového signálu se úplně jednoduše bránit nedá. Pomůže však, když máte několik vlastních stratum 1 NTP serverů synchronizovaných s časem z GPS, který je pak uložen do vnitřních hodin S0 s vlastním oscilátorem. Ideální je mít NTP servery rozmístěné různě po světě (např. US, Evropa, Asie) a stratum 2 servery používající hash/certifikát pro synchronizaci s S1 a peering mezi sebou. Pomocí monitorovacího systému budete sbírat aktuální čas ze stratum 1 serverů + např. jeden NTP server z pool.ntp.org. Poté budete porovnávat čas a pokud se bude lišit o několik vteřin, tak se odešle event SOCu pro další analýzu odpovědným týmem.

Topologie pak může vypadat jako na obrázku níže, ale já osobně bych před S3 dal load balancery pro vysokou dostupnost a jednodušší správu pro operations tým. Zauvažujte také o nástupci NTP protokolu, kterým je PTP (Precise Time Protocol).

Naše postřehy

Reklamní síť Facebooku nyní cílí i na uživatele, kteří nemají účet na Facebooku. Bude se tedy více podobat reklamním platformám jako Google AdWords. Pokud na svém webu máte tlačítko “Like”, bude nově Facebook generovat cookies pro všechny uživatele a trasovat jejich pohyb, zájmy apod. a na základě toho podsouvat cílenou reklamu.

Po šestiletém soudním sporu mezi Google a Oraclem o 11 500 řádků Javy a požadovaném odškodnění v sumě devíti miliard dolarů konečně vyhrál Google. To by bylo těch nejdražších jedenáct a půl tisíce řádků na světě. Oracle na tom asi nebude finančně nejlépe, když se uchyluje k takto ubohým krokům. Na trhu se to ještě neprojevilo, ale co vím tak ztrácí poměrně hodně zákazníků, kteří přecházejí od jejich předražených produktů k Amazon Aurora, PostgreSQL, MongoDB, Cassandra apod.

Polský bezpečnostní výzkumník Mariusz Mlynski dokazuje, že se dá na bug bounty programech slušně vydělávat. Jen za květen mu Google vyplatil 45 500 dolarů (přes milión korun) za bezpečnostní chyby, které odhalil v prohlížeči Chrome. Celkem se jednalo o šest nově nalezených chyb v jednom měsíci, což je úctyhodné.

Symantec potvrdil předchozí domněnky, že za útokem na bangladéšskou banku (a dalších dvou) nejspíš stojí stejná skupina, která v roce 2009 útočila na cíle v US a Jižní Koreji a v roce 2014 na Sony Pictures. Podobnost útoků je prý v kódu, který se stará o bezpečné mazání stop na systémech. SWIFT síť by už konečně měla nasadit blockchain technologii, která by v tomto případě mohla pomoci.

184 serverů společnosti Visa a 70 tisíc serverů na Internet obsahuje TLS chybu umožňující útočníkovi v pozici Man-in-the-Middle vložit do šifrovaného provozu vlastní obsah. Útok je známý pod jménem Forbidden Attack a týká se špatné implementace AES-GCM. Útočníci jsou tak schopni do aktuální TLS komunikace vložit vlastní kód ať už ve formě JavaScriptu, který je schopen změnit chování webové aplikace, zaznamenávání stisknutých kláves až pro přidánín vlastních polí do webové aplikace. A to vše i bez znalosti šifrovacího klíče, pokud se pro generování nonce (number used once) používá náhodně generované číslo, které se může použít více než jednou. Jedním z postižených zařízení byly load balancery od společnost Radware používající pro akceleraci TLS spojení šifrovací karty Cavium (velmi populární karty). Dalšími postiženými produkty byliy Lotus Domino a produkty společnosti Sangfor (čínský výrobce síťových zařízení). Na Youtubu můžete shlédnout video ukazující praktický útok na jeden ze serverů společnosti Visa.

Microsoft nově na svých službách ověřuje, zda nepoužíváte jednoduše uhádnutelná hesla. Má to svůj smysl, vzhledem k tomu že na základě uniklých 167 milionů údajů uživatelů LinkedIn, 750 tisíc z nich používalo heslo 123456 a 172 tisíc mělo jako heslo “password”. Víc sympatická je však idea Googlu, že do roku 2017 úplně zruší hesla pomocí Trust API používající Trust Score. Můžete si to představit jako vylepšenou verzi Smart Locku pro Android. Bude se jednat o kombinaci několika údajů. Dostupnost WiFi sítí, Bluetooth zařízení ve vašem okolí, vaše poloha, váš hlas, obličej apod. Pořád to má však daleko k jednoduchosti a jednoznačnosti Touch ID na Apple zařízeních, protože spousta z výše zmíněných faktorů lze podvrhnout. Ideální by asi byla kombinace obou.

Ve zkratce

-

Apple zaměstnal Jona Callase (PGP), aby bylo jejich šifrovaní nedobytné

-

Rozdíl mezi kontejnery a virtuálními stroji z pohledu bezpečnosti

-

Senát schválil cenzuru Internetu. Zde máte seznam komunistů a politický stran.

-

Další případ maskovaných zařízení zachycujících stisknuté klávesy

-

Použití Audio Fingerprintingu pro deanonymizaci VPN a Tor uživatelů

-

Velká skupina útočníků vybrala z bankomatů přes 12 milionů dolarů během tří hodin

Pro pobavení

Potřeboval bych přesunout data do notebooku, tak vám posílám svůj starý disk.

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.