Vlastimil Babka: Co dělá Linux s mojí RAMkou?

Co se dozvíte v článku

- Vlastimil Babka: Co dělá Linux s mojí RAMkou?

- Michal Hrušecký: Turris – něco se chystá!

- Pavel „Spajk“ Matějíček: Jak (ne)vzdělávat v kyberbezpečnosti

- Štěpán Škorpil: Cesta k selfhostingu

- Jan Hrach: Radarová technika pro 21. století

- Ladislav Bačo: Backdoor, botnet a iná linuxová zloba

- Michal Špaček: Jak básníci přicházejí o iluze a lidi o účty

Základním linuxovým příkazem pro zjištění informací o paměti je free, ve kterém se zobrazí spousta informací. Na první pohled rychle zjistíme, že prostým naivním součtem hodnot nedostaneme celou kapacitu paměti. Paměť, kterou nevyužíváme, jsme zaplatili zbytečně.

Proto se jádro snaží paměť vždy efektivně využít pro kešování souborů.

Pokud paměť potřebujeme na něco jiného, může ji jádro rychle uvolnit. Vyhodit z paměti keše je velmi jednoduché.

Ve výpisu paměti pomocí free tak vidíme jen tu paměť, o kterou si řekly jednotlivé procesy. Pro lepší údaj musíme sečíst hodnoty used, free a buff/cache. Skoro to vychází, ale není to úplně přesné.

Jádro samozřejmě udržuje přesnější informace o využití paměti a dává k nim přístup pomocí pseudosouboru /proc/meminfo. Těch informací je tam opravdu hodně, ani se mi nevejdou na slajd.

Je tam ale také celá řada zastaralých počítadel, která už se nepoužívají. Bojíme se to odstranit, abychom něco nerozbili. Takže tam zůstávají a pak se tam třeba navždy objevuje nula.

Najdeme tu ale také všechny informace, které nám zobrazoval příkaz free.

Používaná počítadla se dají zhruba rozdělit na paměť, kterou používá uživatelský prostor a tu, kterou používá přímo jádro. Hodnota MemTotal ukazuje paměť, která po bootu zbyla pro další alokace. Nedivte se, že vám to neukazuje přesnou hodnotu celé nainstalované paměti. Může se to také měnit například díky hot-plugu.

Na různých zařízeních se dnes používá komprimovaný swap, který je vidět ve dvou počítadlech. Zswap ukazuje, kolik komprimovaná data skutečně zabírají, Zswapped zobrazuje množství dat před kompresí. Ukáže nám to vlastně, jak účinná ta komprese je.

Dále jsou tu počítadla jaderného stacku, stránkovací paměti a dalších alokátorů.

Dalším důležitým principem je takzvaný overcommit, kdy systém slíbí procesům více paměti, než kolik jí doopravdy má. Počítá se s tím, že procesy stejně přidělenou paměť nevyužijí. Je možné to ale vypnout a můžeme sledovat, kolik paměti jsme slíbili.

Tyto hodnoty ukazují počítadla CommitLimit a Committed_AS. Pokud to vypnete, začne to rychle zabíjet procesy, protože dojde paměť.

Procesy si mohou alokovat paměť pomocí volání mmap, která je takzvaně anonymní. Neexistuje žádný obraz na souborovém systému, ze kterého by se načítala.

Ta je přidělená procesu, jakmile proces skončí, paměť se uvolní. Druhou variantou je takzvaná page cache, která blokuje soubory nebo bloková zařízení a je nezávislá na existenci procesů. Pokud tato paměť nebyla změněna, je možné ji okamžitě uvolnit.

Michal Hrušecký: Turris – něco se chystá!

Michal Hrušecký přímo na LinuxDays poprvé veřejně představil nový router Turris Omnia NG, který během přednášky vybalil z krabice. Zdroj je poměrně velký a má výkon 90 W. Omnia typicky nežere tolik, ale je možné ji rozšířit o řadu periferií.

Například má k dispozici dvě klece pro SFP.

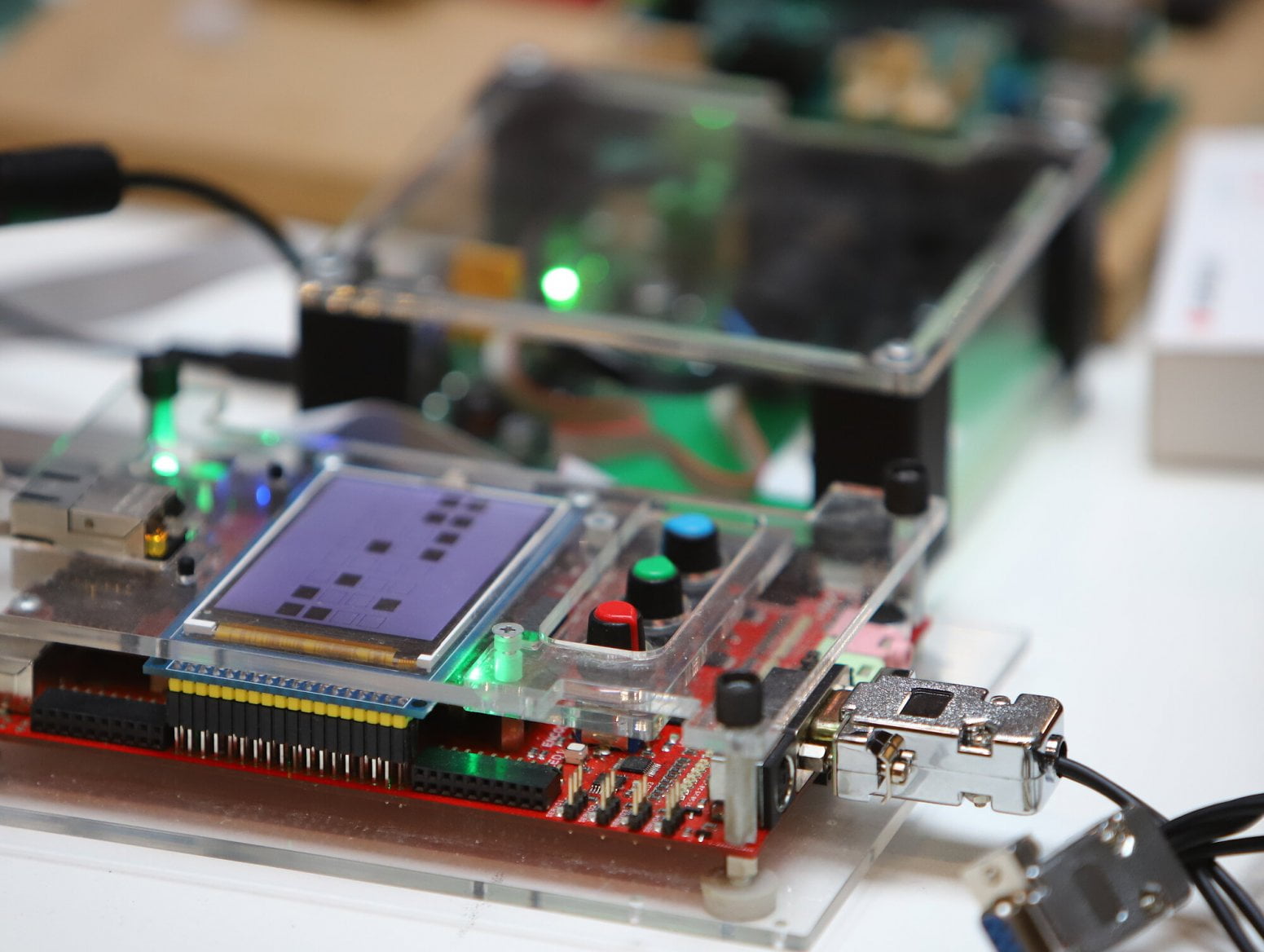

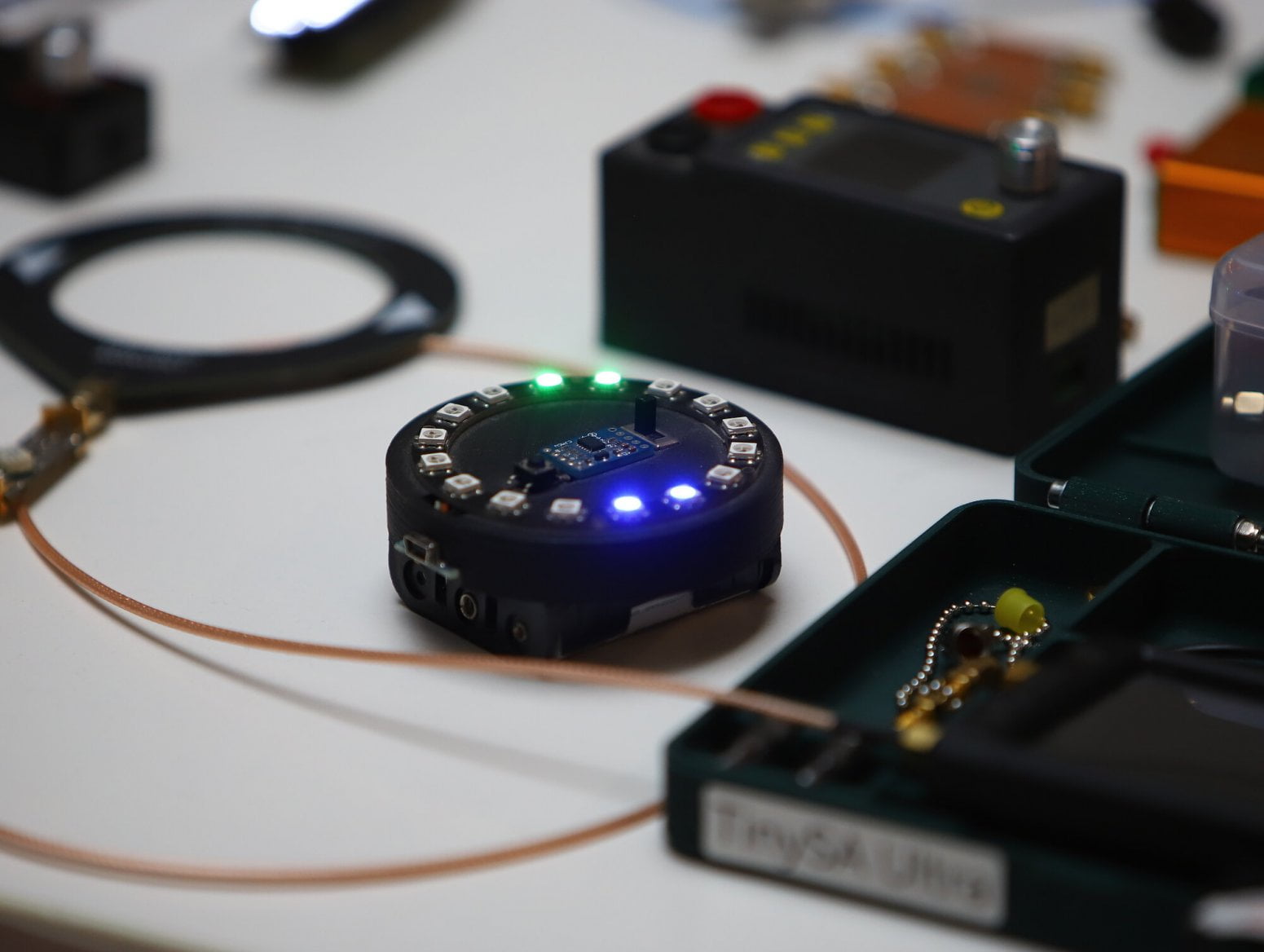

Nový router má barevný IPS displej s rozlišením 240×240 px a programovatelné RGB diody. Displej při prvním startu vygeneruje své SSID odvozené od sériového čísla a vytvoří náhodné heslo. Tyto informace se vám zobrazí na displeji.

Objeví se textové informace i QR kód, abyste se vždy mohli bezpečně připojit třeba po Wi-Fi a vše poprvé nastavit.

K dispozici jsou už dvě zmíněná SFP, která mají 10GbE rychlost. Testovali jsme to, tenhle router desetigigabit zvládne.

Kromě toho jsou k dispozici 2,5GbE metalické ethernety a dva porty USB 3.0. Zezadu je tlačítko s uživatelsky definovanou funkcí, které ve výchozím stavu nastavuje jas LED.

Uvnitř je čtyřjádrové CPU ARMv8 na 2,2 GHz, 2 GB paměti a podpora Wi-Fi 6 na pásmu 2,4 GHz a Wi-Fi 7 na 5 GHz a 6 GHz. Všechna tři pásma můžete navíc používat najednou.

Nejvyšší teoretická přenosová rychlost dosahuje 11 530 Mbps. Přímo na desce je 2,4GHz Wi-Fi, druhá dvě pásma jsou obsluhována pomocí vyměnitelné karty. Jsme připraveni na doplnění 5G, ale bude potřeba přidat další čtyři antény.

Router Omnia NG ještě není možné koupit, dokončuje se byrokratický proces. Vyrobené už je máme a máme je ve skladu.

V prodeji by se měly objevit během několika týdnů, koncová cena byla stanovena 10 500 Kč bez DPH.

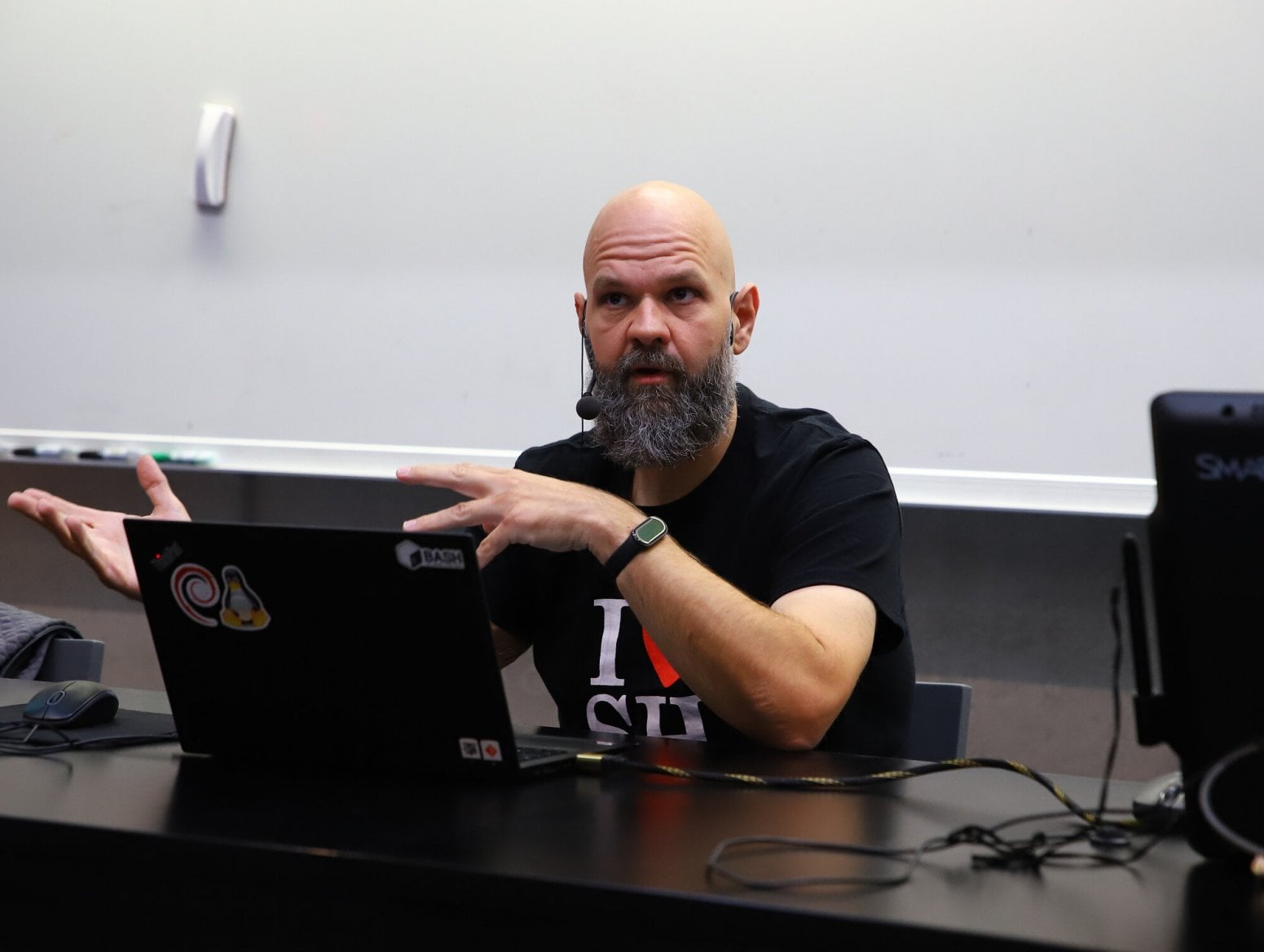

Pavel „Spajk“ Matějíček: Jak (ne)vzdělávat v kyberbezpečnosti

Nový zákon o kybernetické bezpečnosti nutí zaměstnavatele vzdělávat své zaměstnance. Školení musejí být pravidelná a povinná je i evidence jejich absolvování.

Pro vrcholové vedení platí povinnost seznamovat se s bezpečnostními dokumenty a absolvovat školení.

Velký problém ve vzdělávání ohledně bezpečnosti je, že uživatelé nemají často povědomí o IT jako takovém. Vy chcete učit lidi používat počítače bezpečně, ale oni neumí přesunout okno na druhou obrazovku.

Proto bychom místo BOZP měli dělat spíše něco jako BOIT.

Nestačí věci do lidí nacpat, ale je potřeba změnit jejich přemýšlení. Musíte to také nějak měřit. Zákon vám to ukládá, ale neříká vám, jak to máte dělat.

Na vzdělání se musíme dívat z hlediska různých rolí. Život je jako RPG, každý hraje jinak a za jinou postavu.

Lidé mají různé role a přistupují k věcem jinak: uživatel, lektor, management nebo admin. Uživatelé chtějí hlavně jít domů. Když už někdo něco opravdu chce, tak to jsou konkrétní nástroje.

Management chce nějaké výsledky, chce mít vše změřeno a chce znát návratnost investice. Admin chce mít co nejméně incidentů a mít konečně čas na práci a svůj rozvoj.

Největší bolestí ve všech firmách je e-learning. Obvykle je v něm naprosto nerelevantní obsah. K čemu jsou lidem v účtárně informace o SQL injection?

Často je to jen proklikávací nuda, která nikoho nebaví. Obvykle je to také jednorázová akce, která se opakuje jednou ročně. Za tu dobu to všichni zapomenou a začínají znovu.

Většina metrik také obvykle nevypovídá nic o tom, jak se mění povědomí uživatelů. U opravdu velkých mezinárodních firem to ale jinak než e-learningem udělat nejde.

Není podstatné dělat z uživatelů odborníky na IT, ale je potřeba do nich zasít konkrétní informace, které jim pomůžou v nestandardní situaci. Musí ve správnou chvíli zpozornět a problém nahlásit na bezpečnostní oddělení, které to vyřeší.

Zhruba dvacet procent lidí nikdy nezměníte, ale ty ostatní je možné alespoň nějak proškolit a poučit.

Dobrým základem je testovací phishing, kterým na začátku změříte úvodní stav. Ve státní správě nám na začátku předá 56 % uživatelů své přihlašovací údaje.

Pro management je důležité, že je možné měřit, jak se situace mění po školení. Při troše štěstí to po pár měsících dopadne lépe, třeba se dostanete na sedm procent.

Na základě těchto zjištění pak mají správci v ruce konkrétní informace. Mohou podle nich například zúžit uživatelům oprávnění, upravit školicí plán nebo si říct u vedení o více peněz. Uživatele zajímá praktický pohled na věc a potřebují konkrétní rady do života.

Důležité je také uživatele za chyby nepranýřovat a naopak je pochválit. Je třeba se o lidi starat, dát jim za pravdu a nedělat z nich ostudy.

Je třeba se ale smířit s tím, že uživatelé dělají pořád stejné chyby a neustále se obměňují. Děláte pořád dokola to samé, naštěstí je ale možné pořád reagovat na změny a slajdy změnit.

Největší odměna je, pokud uživatelé zareagovali správně a věděli, co mají hlásit, jak to mají dělat a co naopak řešit zbytečně nemají. Radost mi udělal správce, kterému uživatel nalezenou flešku odevzdal v zapečetěné obálce s informací o tom, kde a kdy ji našel.

Uživatele baví, když jim dáte spoustu užitečných nástrojů, které mohou používat a ukazovat ostatním. Každý chce být hacker, když mu ukážete něco nového a cool, bude nadšený.

Štěpán Škorpil: Cesta k selfhostingu

Dříve jsme byli nadšení z cloudových aplikací, které byly snadno dostupné a mohli jsme je okamžitě začít používat. Postupně jsem na spoustu služeb Googlu převedl celou rodinu, jenže pak se začaly věci měnit.

Google začal některé služby vypínat, jiné upravovat a situace se neustále proměňovala.

Zároveň začal intenzivně monetizovat, tlačit uživatele do nových služeb a nutit je k platbě. Tohle je dnes všude, přibývá reklamy a podobného chování.

Také se ukázalo, že není dobrý nápad záviset na jedné firmě z cizího státu.

Postupně tedy začalo dávat smysl instalovat si vlastní služby, nejprve pro zábavu a poté i pro práci. Občas se mi může něco rozbít, ale rozbije se to mně a já si to můžu zase opravit.

Možná se tím dají ušetřit i nějaké peníze, ale důležitější je nezávislost a soukromí.

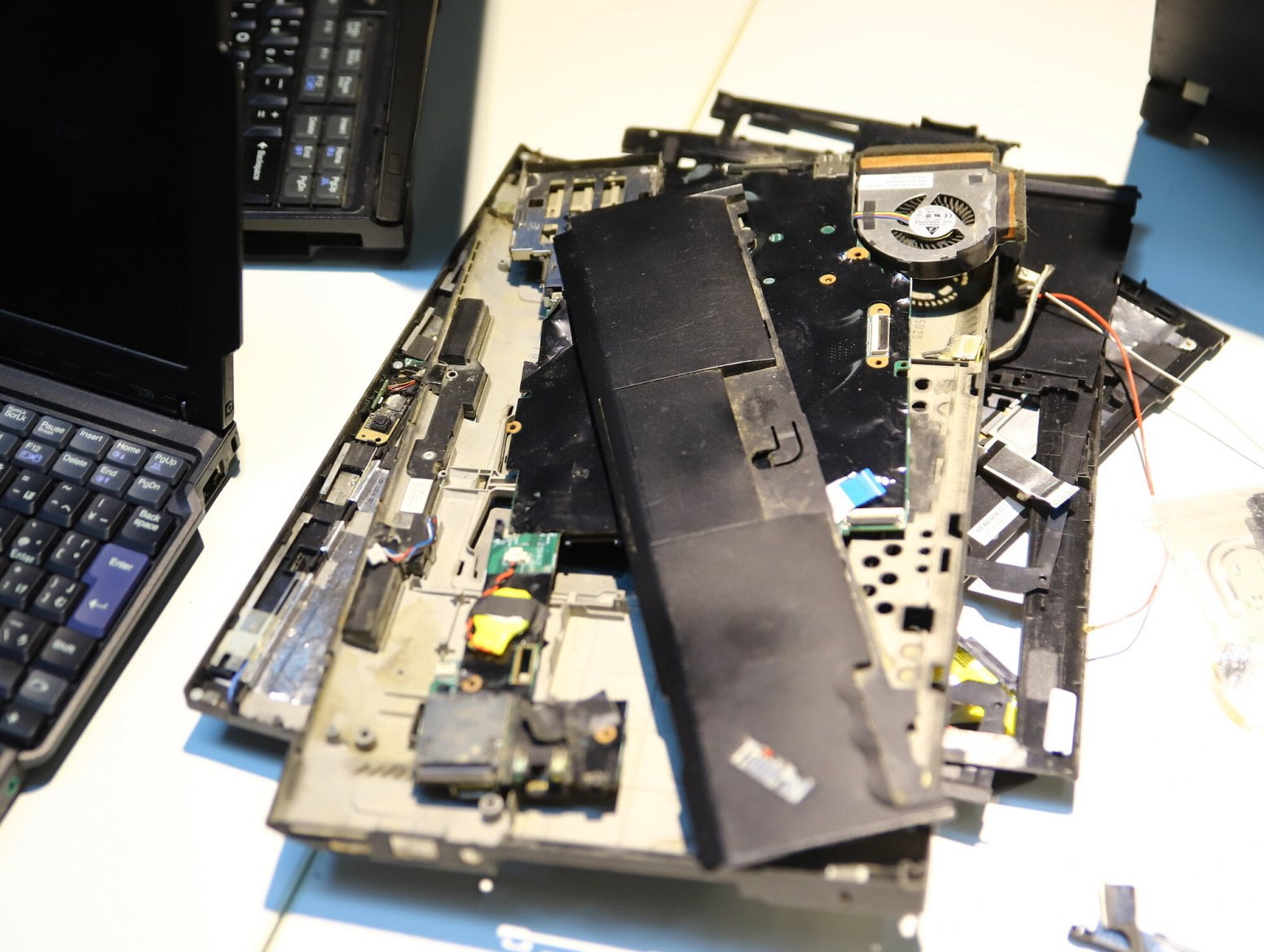

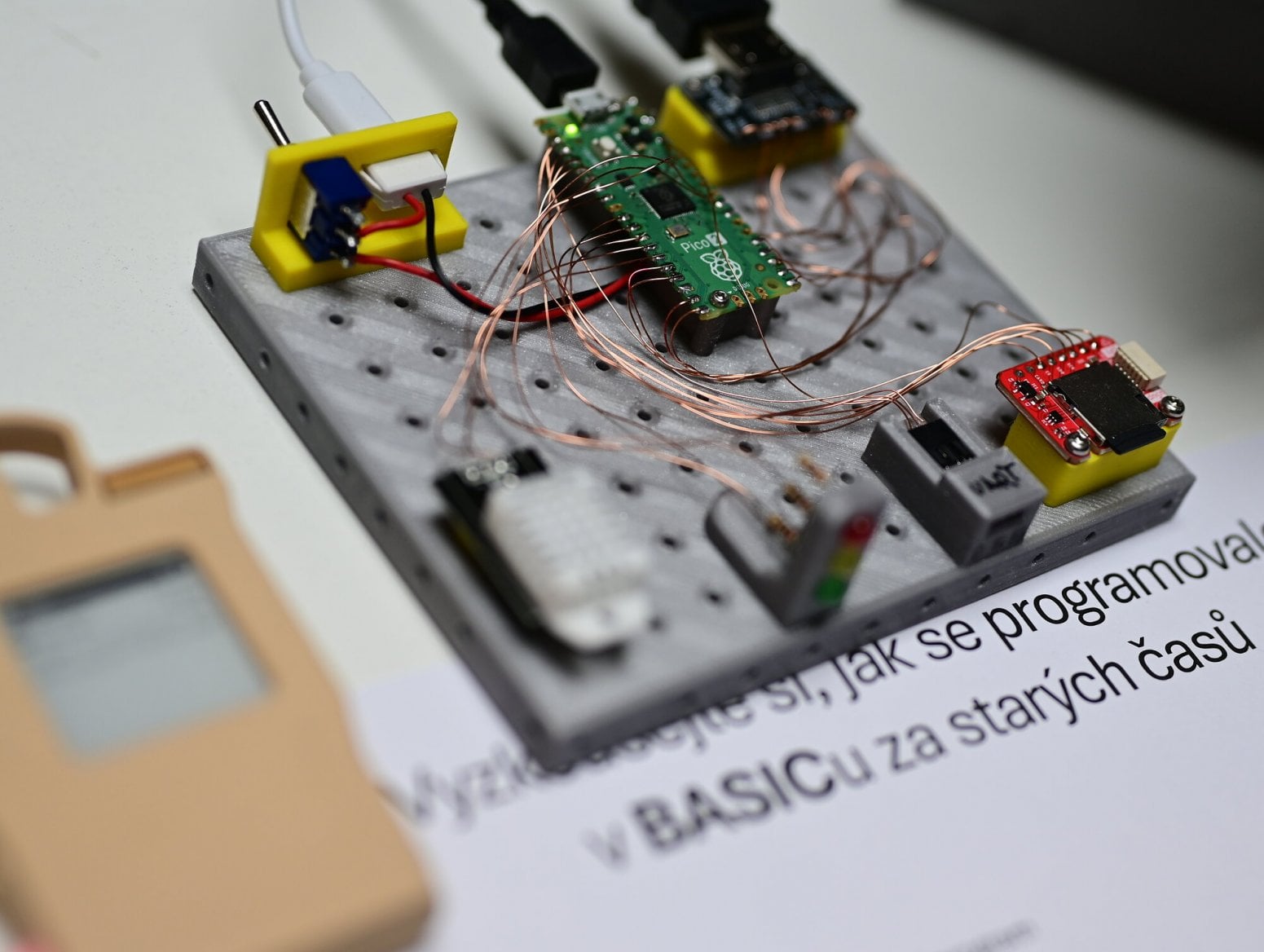

Začít se dá na nějakém levném starém hardwaru, který někde zbyl. Dnes si můžete pořídit třeba Raspberry Pi a rozvíjet hardware společně s tím, jak moc toho uživatel provozuje.

Není potřeba ale mít žádný hardware, je možné si pronajmout VPS někde v internetu. Platíte někomu za provoz, ale stále jste strůjcem svého štěstí a serverového dobrodružství.

Ideální je najít nějakou službu, kterou je možné provozovat na linuxovém serveru a má webové rozhraní, mobilní aplikaci a ideálně aplikaci pro prostředí GNOME. Nemusí to být nutně celé zdarma, naopak je dobré, když mají vývojáři dlouhodobý udržitelný plán.

Největší část práce vyřeší nástroj NextCloud, což je server napsaný v PHP, který má webové rozhraní a je velmi široce rozšiřitelný. Můžu to hostovat na svém počítači doma a vystavím si to do internetu.

Je takto možné s mobilem synchronizovat kontakty, kalendář, úkoly a třeba i podcasty.

Nejtěžší na provoz je e-mail, protože NextCloud nabízí jen klienta, ale server je potřeba provozovat někde jinde. Původně to byla velmi jednoduchá služba, ale postupně se na ni nabalila spousta různých dalších funkcí kvůli boji proti spamu.

Dnes se pošta skládá ze spoustu různých služeb, které spolu musejí spolupracovat.

Samostatnou kapitolou je synchronizace fotografií, kterou sice NextCloud přímo podporuje, ale občas se to samo rozbije. Stalo se mi, že se mi synchronizace rozpojila, jako bych ji nikdy nepoužíval.

Je možné ale použít třeba nástroj Immich, který kompletně kopíruje to, co umí Fotky Google. Umí to poznat různé objekty, rozeznávat jednotlivé lidi, sdílet fotky s dalšími uživateli a podobně.

Pro posílání zpráv je možné použít otevřený protokol XMPP, který se v průběhu let výrazně vyvinul. Je to šifrované, umí to posílat obrázky a další soubory, je možné tím se správným klientem i telefonovat.

Jako server je možné nasadit Ejabberd a na desktopu například Gajim.

Užitečné je také mít vlastního správce hesel, který není závislý na žádném dodavateli, kterému by se muselo platit. Na vlastním serveru je možné používat Vaultwarden, což je otevřená implementace serveru. Je možné tam i zakládat skupiny, které mohou některá hesla sdílet.

API je standardizované, takže je možné používat k tomu běžného klienta pro Birwarden.

Dále je možné hostovat vlastní instanci sociální sítě Mastodon, se kterou je možné používat například klienty Tusky a Tuba. Pro zveřejňování videí zase slouží Peertube. Přeházel jsem tam všechna videa, která jsem dříve publikoval na YouTube.

Pro integraci zařízení pro domácí automatizaci je možné nasadit Home Assistant. Máme tam integrovaného vysávacího robota, pračku a další věci.

Je pak možné třeba automaticky zařídit, že když nikdo není doma, začne se uklízet.

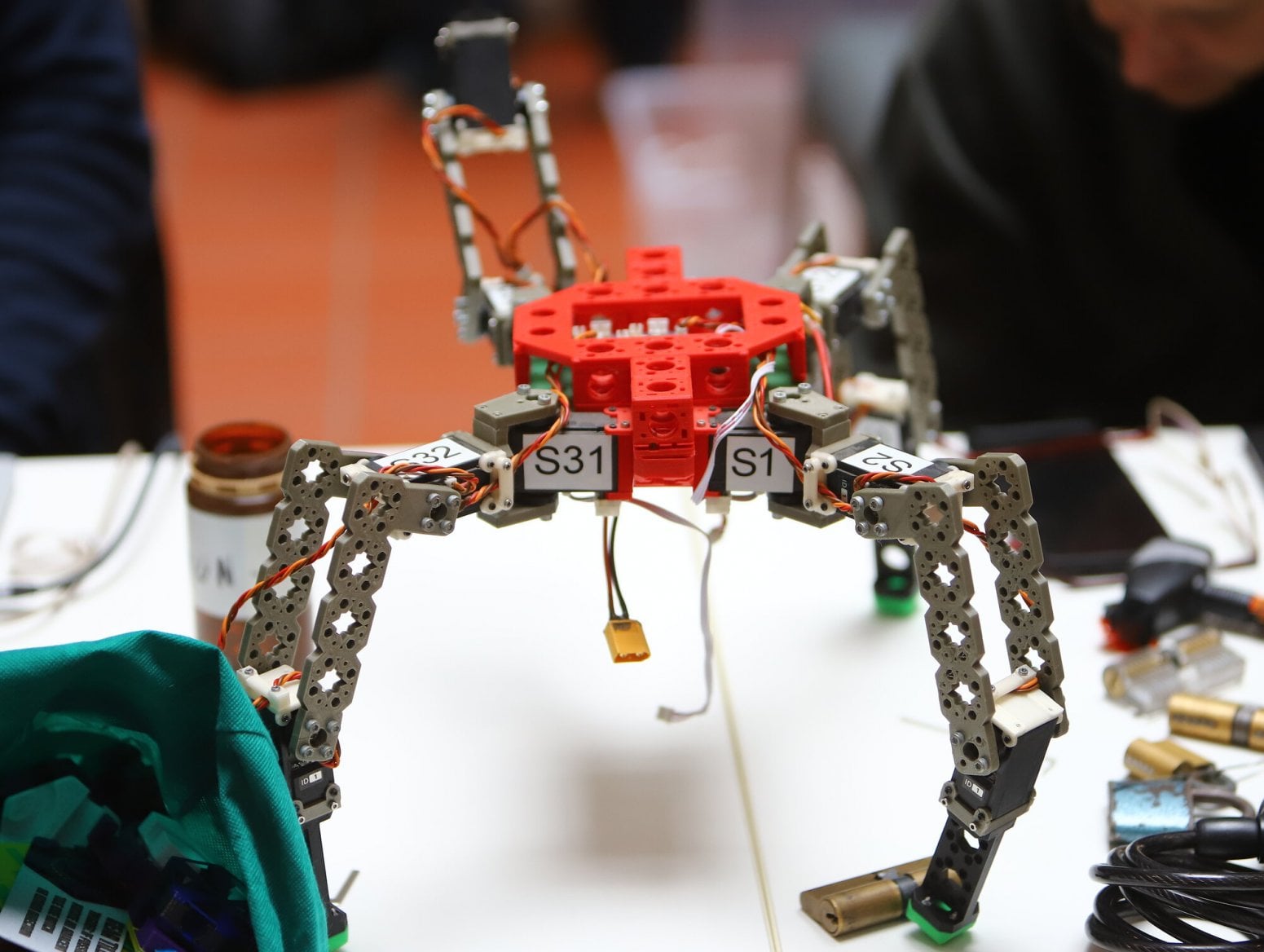

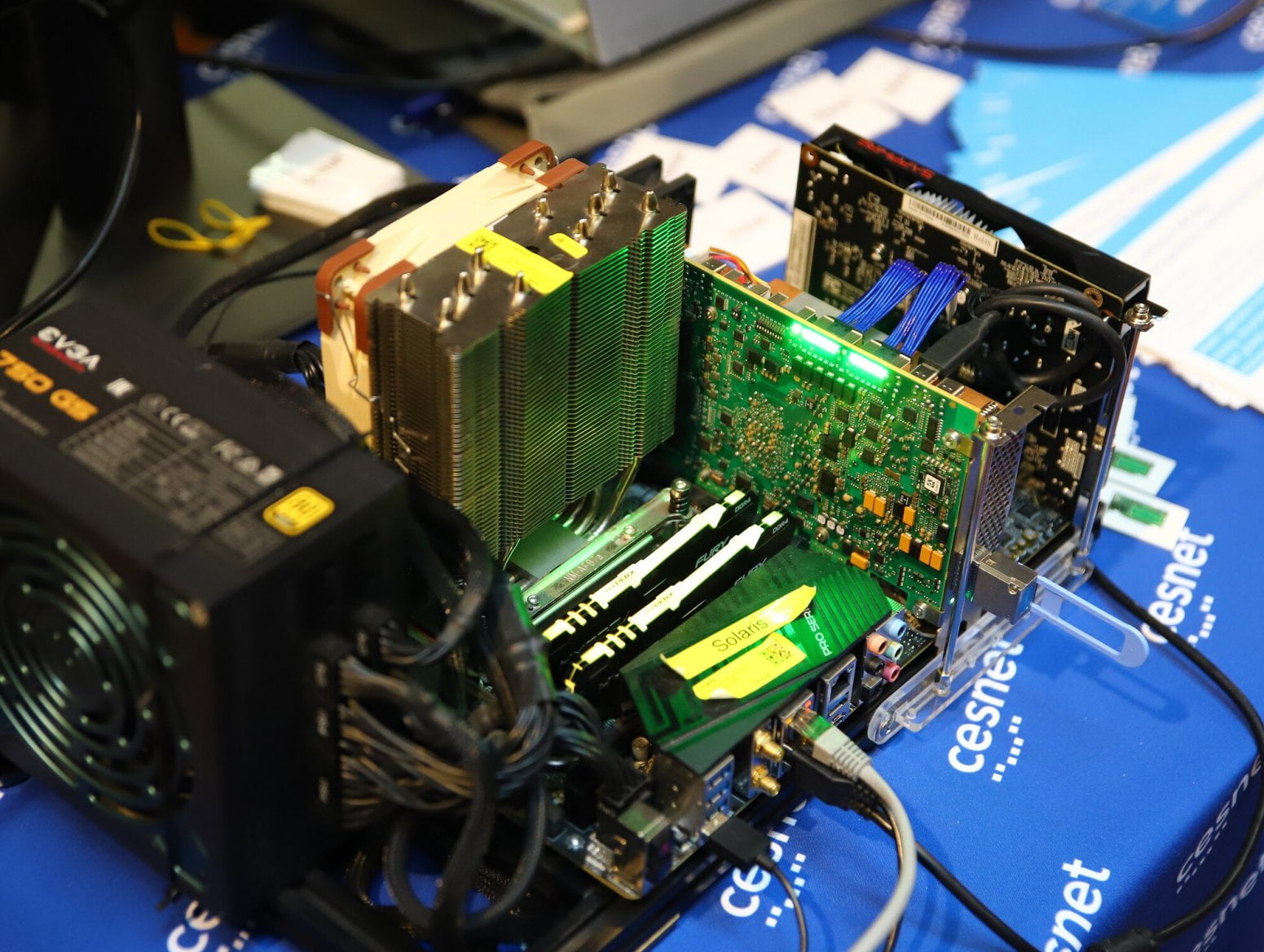

Jan Hrach: Radarová technika pro 21. století

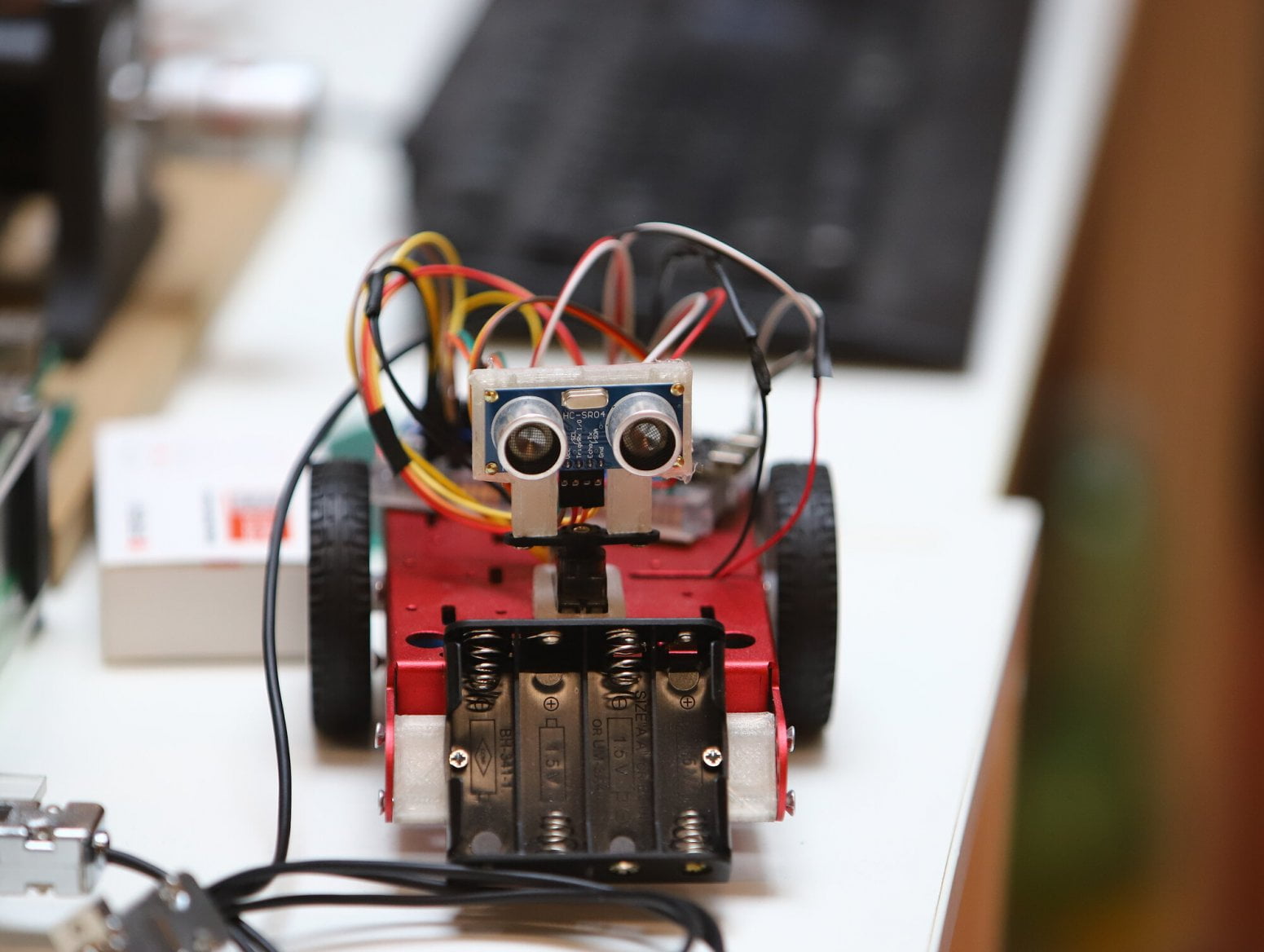

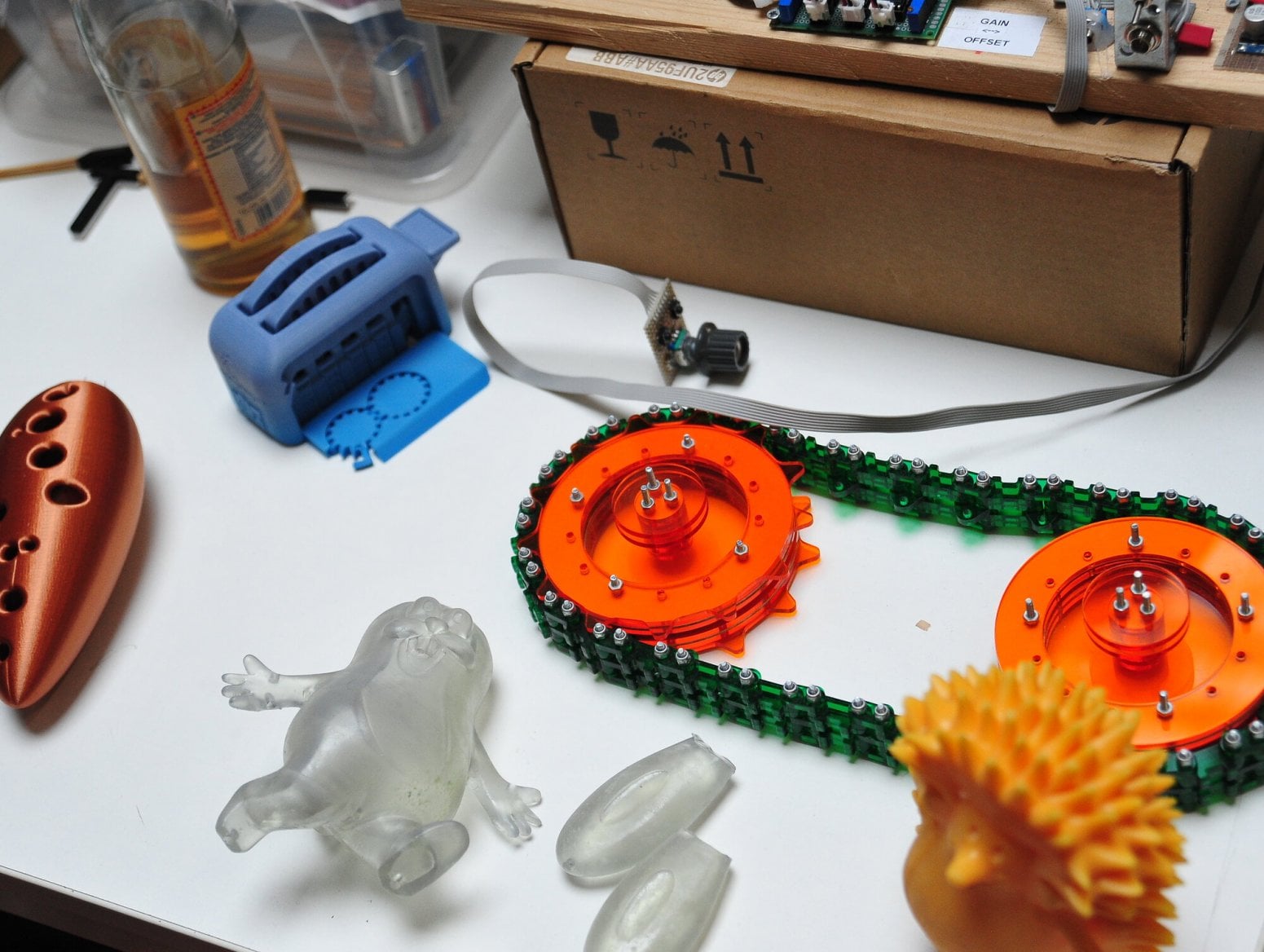

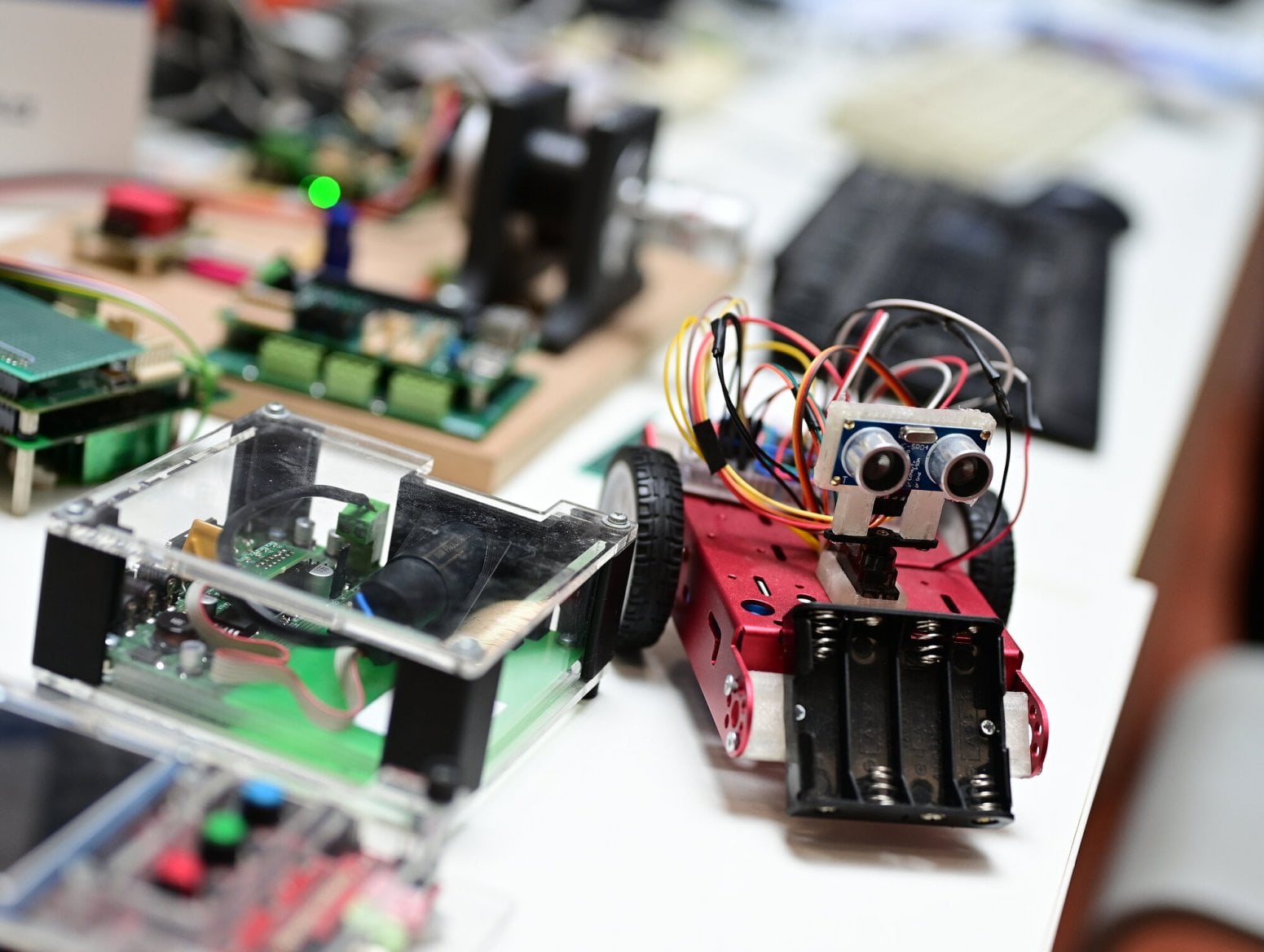

SDR znamená Softwarově Definované Rádio, kdy chceme rádiové signály dostat v surové formě do počítače a vše si pak naprogramovat. Má to mnoho výhod, například je možné využít univerzálního hardwaru ke stavbě různých zařízení.

Softwaroví vývojáři se také shánějí jednodušeji než hardwaroví, navíc jsou k dispozici všechny pokročilé nástroje pro vývoj. SDR zažilo svůj boom okolo roku 2012 a dnes je možné pořídit hardware za několik stokorun, ale i za miliony.

Je možné například zachytávat informace z odpovídačů v letadlech jako ADS-B nebo Mode S, kdy letadlo samo vysílá metadata o své poloze. Takto vznikla řada služeb, které stojí na dobrovolnících, kteří mají své přijímače po celém světě.

Všechna letadla ale informace nevysílají, buď kvůli utajení nebo chybě v zapojení. Řízení provozu to nevadí, protože oni mají primární radar.

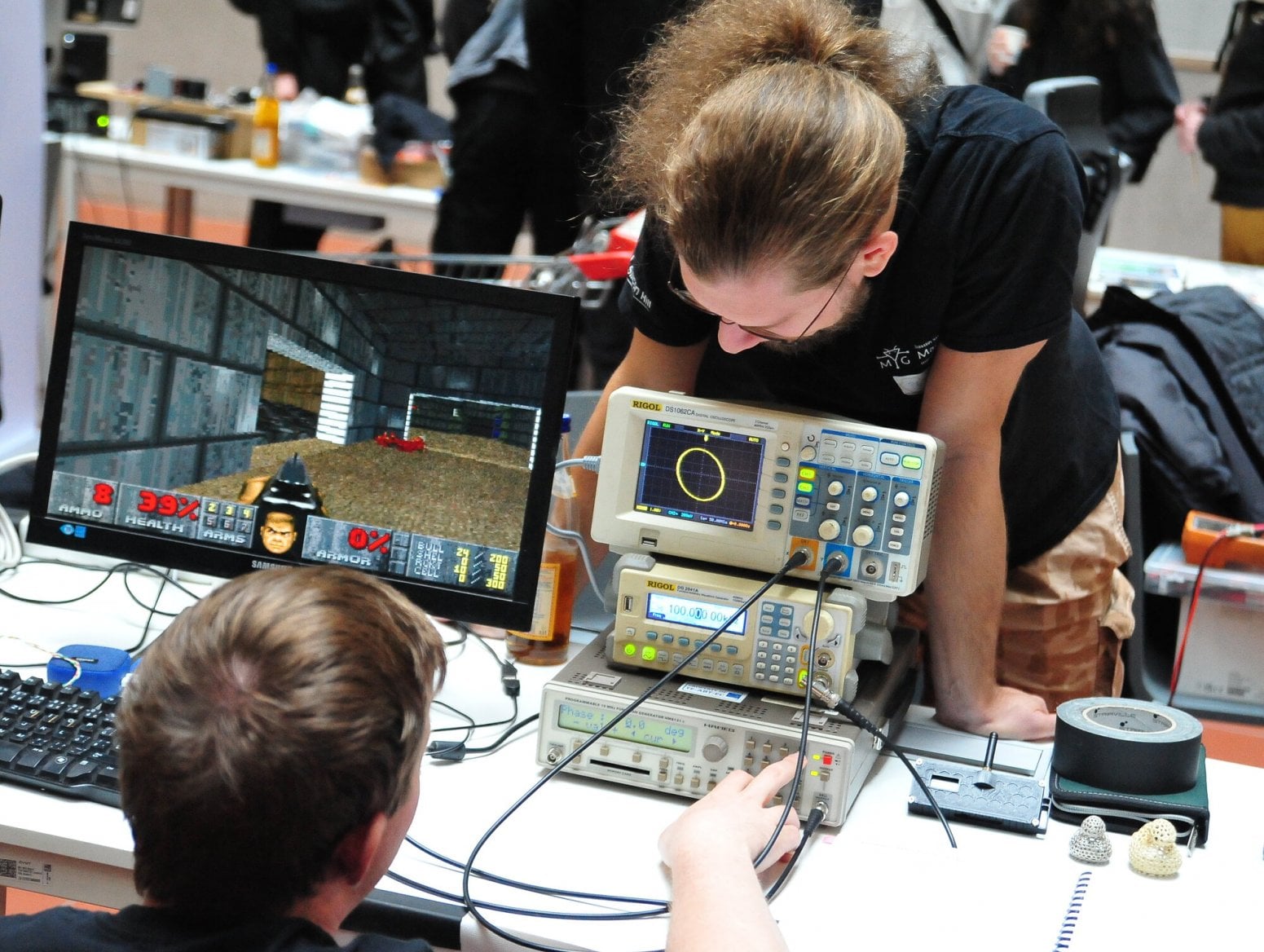

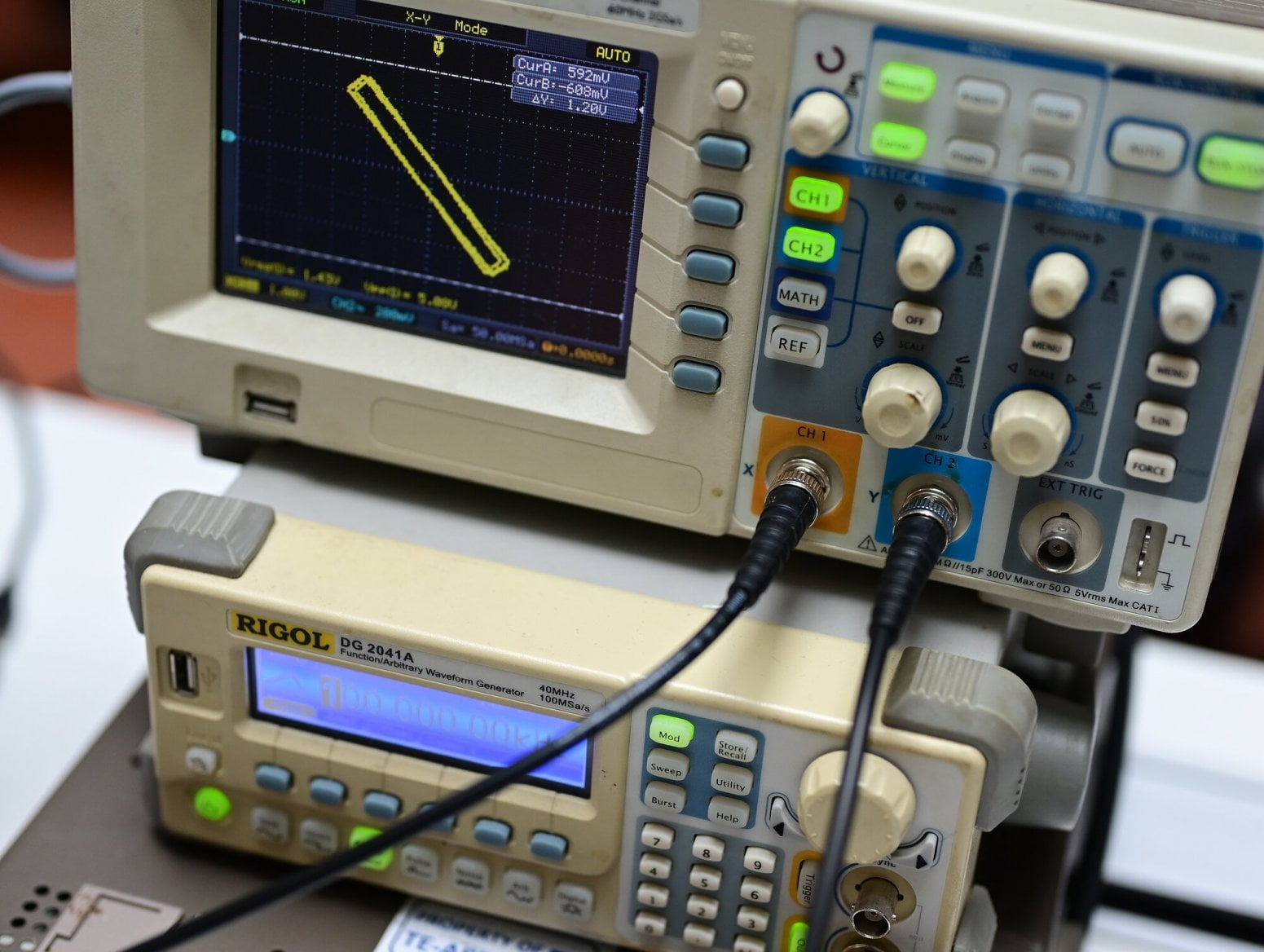

My ale můžeme postavit takzvaný sekundární radar, který pasivně měří odražený signál na několika místech a podle rozdílu času pak můžeme vypočítat polohu letadla. Je třeba mít ale velmi přesný čas, protože se potřebujeme pohybovat s přesností v nanosekundách.

Je ale možné použít polohu již známých letadel a podle nich zaměřit i ostatní.

Podobný princip je možné použít k obecnému zaměřování libovolných signálů. Spoustu signálů ani neumíme demodulovat, ale není to potřeba.

Je možné pomocí křížové korelace porovnávat dva signály, aniž bychom jim rozuměli. Najdeme takové jejich posunutí, kdy je podobnost signálů maximální.

Takto je možné například vzít čtyři přijímače na různých místech, nahrát si několik sekund provozu a záznamy pak porovnat.

Pro nespolupracující letadla je možné postavit si takový sekundární radar. Vojenská letadla na misích vypnout odpovídač, ale stejně mají palubní radar, vysílačku a další zdroje signálů.

Tato zařízení se ale zapínají obvykle jen na krátký čas a je třeba proto mít lepší přijímače a počítat s průběžným skenováním mnoha pásem.

Další skupinou jsou pak aktivní radary, které využívají velikých antén a aktivně vysílají svůj signál. Typicky jsou pulzní a vysílají v pásmu několika gigahertzů.

Vysílá se jen krátkou chvíli a poté se přijímá a podle směru a doby návratu signálu je možné určit polohu cíle.

Pro generování dostatečného výkonu se často používají magnetrony, což jsou elektronky, které využívají rezonanci k oscilaci na konkrétních frekvencích. Vyžaduje to ale vysoké napětí, opotřebovává se to a je to velmi křehké. Proto se od toho v poslední době ustupuje.

Poslední dobou se začínají naopak používat tranzistorové vysílače, které jsou schopné fungovat na frekvencích v řádech gigahertzů. Typicky mají výkon několik desítek wattů, což je výrazně méně než nabízí magnetron.

Je možné to ale obejít tím, že nevysíláme čistý pulz, ale můžeme vysílat dlouhou pseudonáhodnou sekvenci. Místo příjmu obecného přírodního šumu můžeme přímo detekovat svou odvysílanou sekvenci.

K tomu je možné velmi dobře využít právě SDR. Je to lehké a malé a je možné to přimontovat přímo na anténu.

Při použití pro meteoradar se vysílá najednou v horizontální i vertikální polarizaci. Když bude v prostoru nepravidelný objekt, jako kapka vody, bude odraz v obou polarizacích vypadat různě.

Měří se také dopplerovský posuv, který umožňuje sledovat střih větru, tedy různé proudění v různých vrstvách. Pomocí specializovaného softwaru je možné podle různých parametrů signálu odlišit jednotlivé objekty včetně ptáků a hmyzu od kouře či deště.

Ladislav Bačo: Backdoor, botnet a iná linuxová zloba

Přes všeobecně rozšířené mínění malware pro Linux skutečně existuje. Už od osmdesátých let se objevuje malware pro unixové systémy, mezi prvními byl Morrisův červ, který zneužíval chyby v různých utilitách. V roce 1997 se objevil první linuxový malware Satog, o rok později se objevil Bliss, který měl schopnost šířit se jako červ. Tento malware zarezonoval víc a tvůrci distribucí před ním varovali.

V roce 2002 se objevil malware Slapper, který zneužíval zranitelnost v mod_ssl v Apache a infikoval 13 000 serverů, což bylo na tu dobu vysoké číslo. V roce 2014 byl objeven malware Ebury, který ale vznikl už v roce 2011. Byl to SSH backdoor, který krade přihlašovací údaje a v nějaké podobě na něj můžeme narazit i dnes.

I malware může být open-source, konkrétně Azazel má zdrojové kódy na GitHubu. Vývojáři si tou dobou všimli, že existují i další zařízení s Linuxem. V roce 2016 svět potrápil malware Mirai, který z mnoha různých IoT zařízení vytváří útočný botnet.

Objevují se i rootkity, které běží přímo v paměťovém prostoru jádra, například Drovorub. Jde o velmi pokročilý nástroj, který se maskuje pomocí komponenty v jádře a má celou řadu součástí. Za podobnými útoky stojí obvykle velké organizované skupiny.

Z poslední doby je backdoor v utilitě xz, který se objevil v roce 2024 a kompromitoval testovací soubory škodlivým kódem. Byl to vlastně backdoor do OpenSSH, který zajišťoval přístup někomu, kdo má specifický soukromý klíč.

Tento problém můžeme stále najít v některých dockerovských obrazech. Dejte si pozor, abyste nespouštěli staré obrazy z roku 2024, kdy byl tento backdoor aktivní.

V roce 2025 se objevil malware K0ske, což je coinminer vygenerovaný pomocí AI. O měsíc později se objevil ransomware, který je poháněný umělou inteligencí a generuje si obsah multiplatformních Lua skriptů pomocí AI. Nové malwary mohou používat podobně pokročilé techniky. Veřejně se o nich zatím nemluví, ale to neznamená, že tu nejsou.

Michal Špaček: Jak básníci přicházejí o iluze a lidi o účty

Většina uživatelů stále v nějaké míře používá hesla. Na internetu existují obrovské sbírky uživatelských jmen a hesel, některé mají až stovky gigabajtů těchto textových dat. Bohužel data ze služeb stále unikají a mezi nimi i přihlašovací údaje. Tohle bude fungovat, dokud budeme používat hesla a dokud hesla budou unikat, což bude asi vždycky.

Uživatelé jsou ale ochotni řešit malé technické problémy, třeba prokázat, že nejste robot. To jsme se naučili řešit, umíme najít na obrázku autobus nebo kachnu.

I toho dokáží ale útočníci využít pomocí techniky jménem ClickFix. Uživatelům se zobrazí instrukce k ověření, které zahrnují mačkání několika klávesových zkratek. Ve Windows si tak nevědomky otevřete příkazovou řádku a ze schránky do něj pak vložíte útočníkův skript.

Existují i hotová řešení ke kradení dat, která je možné si za poplatek pronajmout. Je to normální byznys, někdo si pronajímá e-mailové schránky, někdo jiný je krade. Svět musí být v rovnováze.

Uživatelé mohou přijít o data také tak, že si nainstalují neznámý software. Viděl jsem třeba žádost na stažení hackerského nástroje, na kterou někdo odpověděl odkazem na stažení malwaru.

Často je součástí nástroje popis kroků, který zahrnuje vypnutí antivirového řešení a VPN.

Infostealer pak odesílá tvůrcům celý balík dat, kde je k nalezení třeba seznam aplikací, informace o systému, kopie všech cookies, údaje z prohlížečů, uložená hesla a další informace. Většina webových služeb dnes funguje tak, že se uživatelé autorizují pomocí cookies.

Tohle funguje i pro dvoufaktorovou autorizaci, protože je možné obvykle zaškrtnout, že se má přihlášení pamatovat dlouhou dobu.

Obrovských sbírek dat neustále přibývá, je možné volně stáhnout stovky gigabajtů textových dat obsahujících uživatelské účty mnoha uživatelů. Plánujeme to využít a hlídat, jestli se v nějakém úniku neobjeví účet našeho skutečného uživatele a pak mu ho zablokovat.

Uživatelům můžeme stále říkat, že mají používat unikátní a silná hesla, musíme to ale aktivně hlídat. Have I Been Pwned nabízí API, ve kterém je možné ověřit, zda dané heslo nebylo v úniku.

Službě se nepředávají skutečná hesla v čitelné podobě, ale jen první znaky jejich haše.

Řešením je přihlašování bez hesel, což jsou v současné době Passkeys. Zatím se používají velmi málo.

Pomůžou nám proti kradení přihlašovacích údajů, ale ne proti kopírování cookies. Proti tomu brání technologie DBSC (Device Bound Session Credentials), což je jakási nadstavba nad cookies, využívající TPM a přidávající cookies s krátkou platností. Jakmile tato cookie expiruje, pošle se opět další požadavek a na pozadí se vygeneruje nová.

Zatím je to intenzivně vyvíjená funkce, ale vývojáři Chrome ji chtějí uživatelům nabídnout ve verzi 145 už během několika měsíců.

Pořád je ale potřeba myslet také na situaci, kdy už někdo má ve vašem počítači malware. Pokud vás někdo přesvědčí k tomu, abyste si nainstalovali jeho program na svůj počítač, už to není váš počítač.

Tato situace se pomocí Passkeys a vylepšených cookies vyřešit nedá.

(Autorem fotografií je Petr Krčmář.)