Před několika týdny jsme psali v Postřezích o případu, kdy FBI chtěla po Applu, aby jim vytvořili zadní vrátka do iPhonu. Apple toto odmítl a začal se s FBI soudit. V tomto sporu získali spoustu podporovatelů mezi velkými společnostmi, významnými osobnostmi a samozřejmě komunitou.

Podle soudního záznamu již však FBI přístup k datům na telefonu má a tak již nepožaduje spolupráci ze strany Applu. K tomu si FBI najala externí společnost a v několika zdrojích se zmiňuje izraelská společnost Cellebrite, která se zabývá forenzní analýzou mobilních zařízení.

Na internetu se spekuluje, že k tomu použili klonování obsahu NAND paměti (NAND mirroring). Tj. pokud se iPhone zablokuje po deseti špatně zadaných heslech, tak jich vyzkoušejme devět a pak přepíšeme paměť do původního stavu, aby si iPhone myslel, že jsme ještě žádné heslo nezadali. Případně pokud není nastavená ochrana na počet špatně zadaných hesel, tak by se kopírování NAND paměti použilo s každou dávkou testovaných hesel, protože tím tak předejdeme aplikování časových zpoždění, které jsou mezi hesly a s počtem špatně zadaných hesel narůstají.

Další možností, jak by se dal provést bruteforce na heslo, je zablokovat iOSu možnost zapsaní počtu špatně zadaných hesel, což bylo možné v iOS 8. Od iOS 9 to však již možné není, protože iOS už i ověřuje, že informace o počtu špatně zadaných hesel se opravdu zapsala.

Pravděpodobně se Apple teď bude soudit s FBI, aby jim řekli, jak přesně se do něj dostali a tím chybu opravili. Buď s další aktualizací, či novým iZařízením s upraveným HW.

Naše postřehy

Výzkumníci Avi Bashan a Ohad Bobrov z Check Pointu zveřejnili na konferenci Black Hat Asia zranitelnost v poslední verzi iOS systému umožňující man-in-the-middle útoky pomocí přesměrování komunikace mezi zařízením a enterprise storem. Teď je však důležité zmínit za jakých okolností. Vaše zařízení musí být pod správou firemního MDM (Mobile Device Management), potom vám útočníci pošlou SMS s odkazem na nový bezpečnostní profil telefonu, u kterého musíte několikrát potvrdit, že si ho opravdu chcete nainstalovat, i když je podepsaný nedůvěryhodnou autoritou a že chápete že se může změnit vaše systémové nastavení. Pokud toto vše slepě akceptujete, tak se vám do systému nainstaluje nová certifikační autorita a komunikace s MDM se přesměruje přes proxy ovládanou útočníky, aby mohli fungovat jako man-in-the-middle a dešifrovat komunikaci zařízení s MDM. V extrémním případě je tak možné i ovládnout zařízení. Takže ano, je to chyba MDM protokolu, ale pravděpodobnost zneužití již není tak velká. Chybě dali jméno SideStepper.

“Microsoft loves Linux” je nový slogan Microsoftu. Skrývá se za ním to, že s další aktualizací Windows 10 nebo z Windows Storu budete schopni nativně (ne jen ve virtuálním prostředí) spustit BASH v tomto operačním systému. S integrací jim pomohli lidé z Canonicalu stojící mimo jiné za distribucí Ubuntu. Nejedná se o náhradu Cygwinu, kterýžto má binární soubory zkompilované ze zdrojových kódů pro běh ve Windows. Nativně v tomto termínu opravdu znamená spuštění naprosto totožných ELF souborů. Pro nás ostatní to znamená, že budeme moci odinstalovat cygwin na firemních počítačích a i tak zachovat jejich použitelnost.

Podle statistik společnosti CloudFlare je až 94 % komunikace ze sítě Tor označená jako škodlivá. Jedná se většinou o automatizované komentářové spamy a útoky. Společnost CloudFlare vidí až 12 % veškerého provozu na Internetu, protože poskytuje DDoS a webovou aplikační ochranu velkým společnostem až po ty nejmenší blogy jednotlivců. Protože si cení smyslu sítě Tor, tak se nesnaží klienty za touto sítí deanonymizovat či úplně blokovat, ale svým zákazníkům nabízí například možnost oveřění pomocí captcha u podezřelého provozu z těchto sítí na jejich služby.

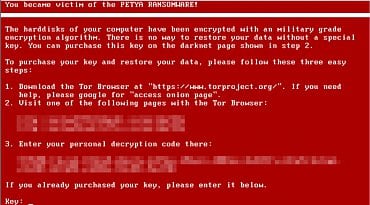

Máme tu nový ransomware zvaný Petya. Liší se především v tom, že nešifruje soubory, ale jen MFT (Master File Table) tabulku v MBR. MFT obsahuje informace a metadata o všech souborech a složkách na vašem souborovém systému. Pokud se vám tento soubor pokazí, tak se použije druhý, který funguje jako záložní. Pokud vám však ransomware oba zašifruje, tak systém v podstatě nedokážete nastartovat, protože neví, kde má soubory na souborovém systému najít. Místo toho, aby selektivně šifroval soubory na systému, tak zašifruje jen tu MFT tabulku, což je rozhodně efektivnější. Nicméně naštěstí se nejedná o šifrování, ale o pouhý XOR, takže nemusíte zaplatit výkupné.

Tor vrací úder. FBI použila pro odhalení zdrojových adres návštěvníků serveru s dětskou pornografií něco, čemu říká Network Investigate Technique (NIT). V překladu FBI má hacking tool, který jim umožňuje identifikovat uživatele přistupující pomocí Tor protokolu na server, kde běží hidden služba. Tor FBI zažaloval a požaduje zveřejnění technických detailů které k tomu NIT používá. S FBI jsou teď minimálně ve dvou sporech, protože ještě stále běží soud ohledně jednoho milionu dolarů, který FBI zaplatila univerzitě Carnegie Mellon. Tento obnos získali s cílem toho, aby našli chybu v Tor protokolu, která by jim pomohla deanonymizovat všechny uživatele Toru.

Ve zkratce

Pro pobavení

Takto dnešní antiviry fungují :)

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.