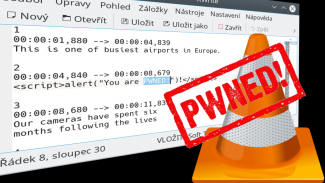

Výzkumníci ze společnosti Check Point odhalili nový vektor útoku, který ohrožuje miliony uživatelů po celém světě. Velkým překvapením je, že se jedná o útok skrze něco tak banálního, jako jsou pouhé textové soubory s titulky. Vytvořením škodlivého souboru, který je poté automaticky stažen a zpracován většinou populárních přehrávačů, mohou útočníci získat úplnou kontrolu nad cílovým zařízením, ať už je to telefon, chytrá televize nebo běžné PC. Zmiňovaná zranitelnost byla nalezena v mnoha populárních přehrávačích a streamovacích službách včetně VLC, Kodi (XBMC), Popcorn-time a stream.io.

Vzhledem k tomu, že útok probíhá přes platformu, od které by jen málokterý uživatel očekával něco nekalého a také vzhledem k tomu, že práce s titulky je většinou v přehrávačích plně automatizována, se z hlediska jeho jednoduchosti a rozšířenosti jedná o jeden z nejvíce nebezpečných útoků za poslední roky. Odhaduje se, že je ohroženo zhruba 200 milionů přehrávačů na celém světě.

Výrobci nejrozšířenějších přehrávačů byli upozorněni předem a před zveřejněním jakýchkoliv bližších podrobností o způsobu útoku, aby měli dostatek času problém odstranit. Uživatelům se doporučuje obezřetnost, sledovat aktualizace svých oblíbených přehrávačů a urychleně aktualizovat.

Nový vektor útoku Cloak&Dagger ohrožuje všechny verze Androidu

Výzkumníci z Georgia Tech a University of California, Santa Barbara úspěšně demonstrovali nový vektor útoku, který ohrožuje všechny verze systému Android. Útok je poměrně komplikovaný a spočívá v kombinaci několika dílčích technik, ale ve výsledku dovoluje útočníkovi naprosto skrytě nainstalovat libovolnou aplikaci s neomezenými oprávněními. Jeho hlavní síla spočívá v tom, že nezneužívá žádné zranitelnosti nebo chyby v kódu, ale využívá nedostatky v návrhu celé platformy systému Android.

Útok využívá dvou oprávnění: SYSTEM_ALERT_WINDOW a BIND_ACCESSIBILITY_SERVICE, přičemž stačí, aby škodlivá aplikace měla pouze první z nich. Toto oprávnění totiž umožňuje jedné aplikaci překrývat druhou (overlay) a pouze tak málo stačí k provedení celého útoku. Škodlivá aplikace modifikuje výstup vykreslovaný uživateli, zakrývá (cloak) skutečnou aktivitu a mimo jiné pomocí techniky clickjacking unáší vstup od uživatele k potvrzení libovolné potřebné akce. Výzkumníci neměli žádný problém s tím umístit demonstrační aplikaci požadující pouhá dvě výše uvedená oprávnění na Google Play a demonstrovat pak princip skutečného útoku v praxi. Útok zároveň vyzkoušeli na 20 lidech a žádný z nich nebyl schopen pozorovat nic podezřelého.

Falešné Anti-WannaCry aplikace pro Android

Asi málokdo z odborné veřejnosti za poslední dva týdny nezaznamenal ransomware WannaCry, o kterém se hodně psalo i zde na Rootu. Zaznamenala to jistě i nemalá část laické veřejnosti, byť bohužel ne se všemi detaily a podrobnostmi. A právě na tuto skupinu uživatelů se zaměřuje nová skupina podvodníků, která nabízí škodlivé Anti-WannaCry aplikace pro Android. Podvodníci spoléhají na to, že uživatelé netuší, že tato zranitelnost se týká pouze Windows a jejich chytrému telefonu tedy z tohoto směru žádné nebezpečí nehrozí.

Většina aplikací se dle analýzy firmy McAfee doposud zdá být v kategorii „42: převážně neškodná“, často se jedná o vtípky či nějaký typ ad-ware. Zdá se, že podvodníci zatím příliš nepromysleli, jak by se dalo z nejnovější WannaCry mediální vlny vytěžit více. Nicméně velmi brzy se mohou objevit mnohem zákeřnější aplikace, které naplno využijí faktu, že málokterý běžný uživatel nedá „bezpečnostní aplikaci“ plná práva pro přístup k telefonu.

WannaCry again?

Ještě jedna zmínka o WannaCry, tentokráte ale trochu z jiného soudku. Jakkoliv se zdá, že nejhorší je již za námi a Microsoft úspěšně záplatoval příslušnou SMB chybu téměř okamžitě po vypuknutí WannaCry nákazy, společnost bohužel doposud (k 25. květnu) ignorovala některé další zero-day exploity, které skupina ShadowBroker zveřejnila ve svém balíčku NSA Hacking Tools & Exploits.

V případě exploitu EsteemAudit zneužívajícího zranitelnosti v RDP protokolu pro Microsoft Windows Server 2003 a Windows XP stále existuje minimálně 24 000 velmi lehce napadnutelných zařízení. Jelikož Microsoft už tyto systémy nadále oficiálně nepodporuje, vyřešení tohoto problému nebude triviální a všechny tyto systémy mohou být kdykoliv kompromitovány a významně pak přispět i ke kompromitaci okolních systémů běžících na jinak zabezpečené platformě.

Patch pro 7 let starou zranitelnost v protokolu Samba

Ve středu 24.5. byl publikován patch pro software Samba, který opravuje 7 let starou kritickou zranitelnost CVE-2017–7494, která je zneužitelná ve všech verzích od verze 3.5 (publikována 1. května 2010) dále, týká se systémů Unix/Linux a umožňuje vzdálenému útočníkovi spuštění libovolného kódu a získání kontroly nad cílovým zařízením. K jejímu zneužití navíc postačuje pouze jediná řádka kódu.

Podle vyhledávacího engine Shodan je aktivních více než 485 000 Samba-zařízení, a z nich více než 100 000 provozuje zranitelnou verzi. Všechny instalace Samby v příslušném rozsahu verzí nemusí ještě nutně býti zranitelné, protože zranitelnost se pravděpodobně nachází v kódu pro sdílení tiskáren a ne všude je Samba kompilována s tímto rozšířením.

Jelikož Samba je implementace SMB protokolu pro UNIX/Linux, někteří odborníci nazývají tuto zranitelnost Linuxovou verzí EternalBlue, což je zero-day zranitelnost využitá ve WannaCry. Teď tu tedy máme… SambaCry? Exploit je již nyní součástí frameworku Metasploit, takže se zabezpečením rozhodně není dobré otálet.

SQL Injection zranitelnost v CMS Joomla! verze 3.7.0

Provozujete-li někde oblíbený CMS Joomla!, měli byste velmi zpozornět. Ve středu 17.5. byla publikována aktualizace opravující kritickou zranitelnost, která byla tentokrát nalezena přímo v jejím jádře a ohrožuje tedy všechny instalace verze 3.7.0. Zranitelnost spočívala ve špatném zpracování a filtrování HTTP požadavku, které vedlo k možnosti zneužití SQL Injection. Pokud jste tak doposud neučinili, měli byste okamžitě aktualizovat a vzhledem k době uplynulé od objevení zranitelnosti i zkontrolovat systém.

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.