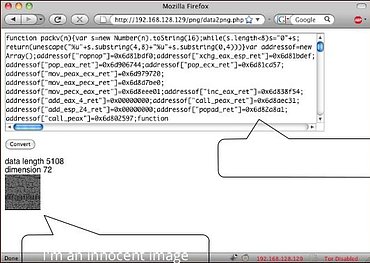

Peter Gramantik ze společnosti Sucuri objevil iFrame injection ukrytý v PNG obrázku. Toho lze využít pro drive-by-download, clickjacking, či SEP (Search engine poisoning) útok. Fantazii se meze nekladou. Na webu byl použit JavaScript (jQuery.js), který načetl obrázek (dron.png) a pomocí cyklu dekódoval script ukrytý v metadatech. Alespoň o tom hovoří originál.

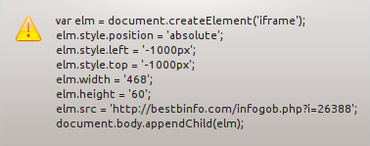

Na blogu Sophos se však dozvíte že šlo přímo o IDAT sekci obrázku obsahující jeho data. jQuery.js je javascriptová knihovna použitá na majoritě webů internetu. Má okolo 9000 řádků a na daném webu obsahovala oproti originálu funkci loadFile(), nahrávající právě obrázek dron.png. Výsledkem byl tento iFrame nahrávající externí script z domény bestbinfo.com.

Funkce loadFile():

droper.png:

skript:

Všimněte si umístění iFramu v negativní části stránky (-1000px), aby nebyl viditelný pro uživatele.

Web, na který iFrame odkazoval, je podle Google Safe Browsingu použit k distribuci malwaru a k infikování na dalších 1226 webech.

Nejedná se o úplně nový nápad. Liší se v detailech. O možnosti ukrytí kódu v obrázku a dekódovat ho pomocí JavaScriptu jste se mohli dozvědět již na přednášce Mario Heidericha (x00mario) z roku 2009 “JavaScript From Hell”, který podobných skrýší popisuje hned několik.

Saumil Shah dále na konferenci NoSuchCon v jeho přednášce Deadly Pixels popisuje jak umístit exploit do šedého obrázku (256 barev, 256 znaků) a které z prohlížečů ho spustí (všechny).

Jaká další metoda vás napadá? Ano, steganografie, čili ukrytí/zašifrování kódu přímo v obrázku, který je okem nerozpoznatelný od původního. Tuto metodu použil například špionážní malware MiniDuke, který získával příkazy z C&C serverů pomocí animovaných GIF obrázků nahraných na Twitter, které dekódoval a provedl příkaz, případně spustil aplikaci skrytou v obrázku.

A to jsme pořád jen u obrázků. Máme tu však i videa či hudbu, kde je možné bez povšimnutí skrýt velké množství dat.

Naše postřehy

Vyšlo nové OpenSSH 6.5 vyvíjené v rámci projektu OpenBSD. Mezi hlavní novinky patří podpora výměny klíčů pomocí eliptických křivek Diffie-Hellman Daniela J. Bernsteina s názvem Curve25519, který se volí jako preferovaný, pokud ho klient i server podporují. Tento systém používá například DNSCurve od téhož autora, Cryptocat pro bezpečnou komunikaci, GNUnet pro bezpečnou P2P síť a z našich končin pak projekt Curveprotect od Jana Mojžíše. Nové OpenSSH dále podporuje specifickou implementaci EdDSA pro digitální podpis Ed25519, proudovou šifru ChaCha jako variantu k Salsa20, podporu nového formátu privátních klíčů bcrypt, blokuje klienty používající staré/nebezpečné algoritmy (RSA v kombinaci s MD5) a opravuje patnáct chyb. Aktualizace je více než doporučená.

GameOver, varianta trojského koně Zeus, nově používá pro infikování počítačů spamovou kampaň rozesílající zazipovaný .exe soubor. Po spuštění souboru se stáhne nespustitelný .enc soubor obsahující malware/dropper Upatre, který stáhne již zmíněný GameOver malware. Antivirové programy, IPS sondy a webové filtry tento soubor budou ignorovat, protože není spustitelný. Proto je také jeho detekce 0/50 na VirusTotal (v době psaní článku již 2/50). Proč tedy šířit malware souborem, který nemůže počítač infikovat? Protože je hlavní kód zašifrován uvnitř .enc souboru a po stažení dešifrován, je vytvořen nový soubor a ten spuštěn.

Společnost Proofpoint uveřejnila zprávu zmiňující možná první větší útok využívající “chytrá zařízení” jako například WiFi router, chytré televize, multimediální centra a dokonce i jednu ledničku! Tato zařízení byla součástí botnetu čítající 100 000 těchto zařízení, posílající spam kampaně (údajně 750 000 emailů). Servery, počítače apod. lze jednoduše opravit a zabezpečit tak, aby útok příště již nebyl možný, ale řekněte mi, komu se má zavolat až budou posílat spamy inteligentní kávovary?

Stát prý buduje systém kybernetické ochrany. Je logickým krokem centralizovat řízení bezpečnosti, dále pak i dohled nad systémy prevence síťových útoku, logy síťových zařízení, serverů, aplikací, auditů a vyhodnocovat tato data například nad robustním SIEM systémem. To sice zpráva neříká, ale můžeme jen doufat, že to tak bylo myšleno. Je dle mého názoru však mylné se domnívat, že je aktuální situace/infrastruktura bezpečná na základě počtu úniku dat. NBÚ se o nich ve většině případů nemusí ani dozvědět. Nabídka nástupního platu 27 tisíc pro IT odborníky do nového Národní centra kybernetické bezpečnosti zřejmě frontu nevyvolá a zcela jistě nezláká skutečné odborníky s praxí. Na odbornících by se nemělo šetřit tabulkovými platy, jinak žádné nenajdou.

Adobe Flash Player bohužel obsahuje další 0day chybu (CVE-2014–0497) umožnující vzdálené spuštění kódu, která se masivně šíří na sociálních sítích a pomocí emailu. Výzkumníci ze společnosti Kaspersky objevili jedenáct exploitů využívající stejné chyby optimalizované pro rozdílné verze Flash Playeru, které navíc podle detekované verze Windows či Mac OS vygenerují shell kód pro daný systém. Malware posléze hledá přihlašovací údaje uložené v populárních FTP a mailových programech a odchytává hesla vložená do webových formulářů.

Microsoft, Facebook, Google a Yahoo již mohou zveřejnit statistiky o počtu požadavků vlád a bezpečnostních složek na vydání soukromých informací o uživatelích jejich služeb. Zasloužil se o to v prvé řadě Edward Snowden a pak Obamova kancelář, která na základě požadavku těchto společností deklasifikovala některá data.

Skupina SEA (Syrian Electronic Army) se tentokrát dostala do systému registrátora domény facebook.com (MarkMonitor) v den oslavy deseti let fungování Facebooku. Změnili kontaktní údaje na emailovou adresu SEA a nameservery (NS záznam). Nameservery záhy vrátili zpět, protože jejich změna “trvala příliš dlouho…” (TTL). O útoku informovali na Twitteru i s blahopřáním pro Marka Zuckerberga.

Nový ransomware Linkup nešifruje disk, ale znepřístupní vám Internet (modifikací DNS serveru), vypne Windows Security centrum, Firewall služby a přemění váš počítač na těžební stroj Bitcoinů.

Ve zkratce

- Hacking automobilů zařízením za 20$

- Aplikace Find my iPhone obsahuje chybu díky které je možné aplikaci vypnout bez hesla

- Jak přijít o Twitter účet za 50.000$

Pro pobavení

Ultimate SQL Injection :)

Závěr

Tento seriál vychází za pomoci konzultantů firmy Datasys, příznivců a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.