Výzkumníci ze společnosti Eset zkoumali malware, který s největší pravděpodobností stojí za výpadkem elektrické sítě na Ukrajině na konci roku 2016. Analyzovaný malware cílí na průmyslové řídicí jednotky (ICS) používané hlavně v rozvodných sítích. K tomu mu sloužily i tři komponenty úzce specializované na konkrétní protokoly (IEC 60870–5–101 aka IEC 101, IEC 60870–5–104 aka IEC 104 a IEC 61850). První komponenta mající jméno souboru 101.dll umožňuje komunikaci v rámci standardu IEC 101 přes sériovou linku. Tato část je ještě rozdělena do tří fází. V těch pak přepíná konkrétní IOA (Information Objec Adress) do stavu vypnuto/zapnuto/inverze. IOA je označení jednotlivých elementů v ovládaném zařízení. IEC 104 rozšiřuje předchozí o možnost přenášet data přes TCP/IP. Třetí komponenta používá jenom malou podčást komplexního a robustního protokolu ze standardu IEC 60850. Ten se používá ke komunikaci mezi jednotlivými zařízeními. Mezi další funkcionalitu spadá mazání dat, smazání důležitých záznamů v registrech pro systémové služby (počítač již nenabootuje), port scanner a nástroj pro DoS na zařízení Siemens SIPROTECT zaslající jediný UDP packet (CVE-2015–5374).

Malware má pro jistotu dva backdoory připojující se na vzdálené C&C servery. V možnostech konfigurace je například volba času, během kterého budou backdoory aktivní. Respektive jenom jeden z nich. Druhý (záložní) je bezpečně uschován místo originálního Poznámkového bloku ( notepad.exe) a to tak, že si uživatel ani nevšimne žádného rozdílu. Jestli je Industroyer opravdu zodpovědný za výpadky elektřiny na Ukrajině, nelze v tuto chvíli s jistotou říct, protože vyšetřování těchto výpadků ještě nebylo ukončeno. Odborníci z Esetu si nicméně myslí, že je to velmi pravděpodobné vzhledem k jeho výbavě. Jako další vodítko posloužilo aktivační datum 17. prosince 2016 – tedy den, kdy k výpadkům došlo. K tomuto tématu si můžete přečíst vybrané reakce významných hráčů na poli bezpečnosti.

Naše postřehy

Více než 50 tisíc Androidů má stažený malware známý jako „DvMap“. Ten dovoluje útočníkům získat „root“ přístup do smartphonů nebo tabletů a umístit škodlivý kód přímo do systémových knihoven. Ruská firma Kasperky Lab uvedla v analýze z tohoto týdne (8. června), že DvMap byl sofistikovanější než většina run-of-the-mill malwaru. Tým tvrdí, že objev může zabránit “masivnímu a nebezpečnému” budoucímu zneužití.

Výzkumní pracovníci indentifikovali chybu v implementaci voice over long term evolution (VoLTE) , která umožňuje útočníkům sledovat uživatele, předstírat že volají z jejich čísla nebo obejít placení. VoLTE je součástí 4G LTE standardu a používá voice over internet protocol (VoIP) přes IMS sítě (IP multimedia system). Výzkumníci byli schopni odposlechnout SIP protokol na síťovém rozhraní telefonu a tyto informace dále využít k uskutečňování hovorů. I když operátor používá autentizaci a šifrování IPsec, pracovníci dokázali odposlouchávat SIP přenosy a vložit data do chráněného spojení mezi uživatelským zařízením a sítí operátora. Vzhledem k tomu, že SDP je založeno na textovém protokolu, pracovníci mohli vložit libovolný řetězec do hlavičky protokolu, aniž by si toho operátor všiml a získat volný datový kanál mezi zařízením a mobilní sítí. Zranitelnost by mohla být použita pro bezplatná volání. Útočník také může manipulovat s hlavičkou v SIP INVITE žádostech, aby se hovor tvářil, že pochází z jiného telefonního čísla (spoofing).

WikiLeaks zveřejnilo další nástroj od CIA sloužící k napadání cca 200 modelů domácích routerů. Celkem se jednalo o modely od více než 20 výrobců, z nichž u nás patří k známějším například 3Com, Apple, Asus, Cisco, D-Link a Linksys. K trvalé infekci docházelo zneužitím chyby v UPnP, slabému heslu nebo ještě několika dalším metodám. „Uživatel“ takového nástroje následně získal plný přístup k zařízení včetně odposlouchávání průchozí komunikace jako třeba e-mailů, VoIP či možnosti přesměrování provozu například prohlížeče na škodlivé stránky za účelem další infekce.

Domácí routery od Virgin Media mohly až do nedávna poskytovat útočníkům kompletní kontrolu nad softwarem a umožnit tak potencionální sledování webového provozu počítačů, smartphonů a tabletů připojených do sítě. Pracovníci z Context, kteří se zabývají kybernetickou bezpečností, zjistili, že software ze dvou populárních routerů vyrobených společností Netgear – Super Hub 2 a Super Hub 2AC – obsahoval chybu v konfiguraci zálohování, která umožňovala stáhnout, upravit a obnovit konfiguraci routeru.

Hackeři jsou schopní obejít Windows firewall pomocí Active Management Technology (AMT). AMT dovoluje vzdálený přístup do sítí nebo počítačů, což útočníci mohou zneužít k instalaci škodlivého software. Hackovací skupina známá jako PLATINUM má údajně nástroje pro vkládání potenciálního škodlivého softwaru do systémů Windows využitím AMT.

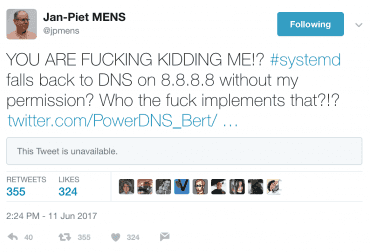

Známý odborník na bezpečnost Xavier Mertens upozorňuje ve svém příspěvku na webu SANS na to, že někteří vývojáři mají tendenci přidávat do svých výtvorů potenciálně problematické konfigurace. Celá věc začala kvůli tweetu, který si stěžoval na to, že systemd automaticky používá jako fallback DNS servery Googlu.

Po osmi letech vývoje završila Mozilla projekt Electrolysis, který umožní Firefoxu pracovat pod několika procesy současně. Daň za rychlost, vyhlídku na lepší sandboxing (nyní pouze pro pluginy jako Flash) a stabilitu (špatný tab by neměl blokovat celý počítač), je větší náročnost na RAM. Narozdíl od Google Chrome však neotevírá vlastní proces pro každý tab, což paměť naopak šetří… a dle testů nad Chrome, Edge i Safari v náročnosti Firefox vede.

Každopádně vadily-li by vám procesy, navštivte about:config, snižte dom.ipc.processCount a tradá. Mozilla také přidala WebExtension API, což pro uživatele znamená především větší kompatibilitu doplňků z Chrome a Opery; pro vývojáře oranžové světélko, že do listopadu musí updatovat staré doplňky napsané přes XUL. Ani Chrome nezahálí – na začátku června ve verzi 59 přinesl do Linuxu a macOS parametr headless, který umožní spustit prohlížeč bez displeje. Hodí se to při různorodém testování, u nějž nepotřebujete viditelné rozhraní. Bezhlavá session netápe ve tmě, ale otevře si debuggovací port, kam se můžete dívat jiným prohlížečem, zjišťovat, co se děje, a běh aplikace řídit.

Ve zkratce

- PHP rootkit modul

- Vysoká pokuta za únik dat přes neošetřenou chybu HeartBleed

- Společné varování DHS a FBI před APT skupinou “Hidden Cobra”

- Jak upravit myš pro vzdálené ovládnutí počítače

- Bankovní trojan Matrix

- MACSPY nový RAT pro Mac OSx

- Významné směnárny BitCoinů pod útokem

- Nový „fileless“ ransomware

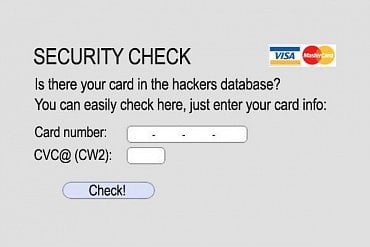

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.