Password Alert je nový doplněk od Googlu pro prohlížeč Chrome, který má zvýšit vaši bezpečnost. Funguje tak, že po instalaci zadáte své přihlašovací údaje do služeb Google a doplněk poté hlídá, abyste stejné údaje nezadali na webu, který nenáleží službám Google.

Již po 24 hodinách však byl vyvinut první exploit umožnující obejít tuto ochranu. Jeho první verze, napsaná v JavaScriptu Paulem Moorem, každých pět milisekund ověřovala, že varovné okno doplňku není přítomné a pokud ano, tak ho skryla. Okno bylo stále přítomné, ale uživatel ho nezpozoroval. Chvíli na to Google vydal patch opravující tuto chybu, ale Paul Moore nelenil a napsal další script schopný obejít i tuto opravu. Nový exploit navíc funguje lépe, protože je okno skryto ve stejném okamžiku, kdy je iniciován phishing event.

Aby toho nebylo málo, po opravě druhé chyby (verze 1.6) výzkumníci společnosti Securify napsali exploit i na třetí chybu. Je přitom velice jednoduchý: V prvním kroku vypnete JavaScript pro konkretní iFrame (pomocí sandbox atributu):

<iframe src="phishing_page.htm" sandbox="allow-forms"></iframe>

Ve druhém kroku obejdete systém, kterým Password Alert ověřuje autentičnost přihlašovací stránky Google, což provádí jen nad prvními 100 kB HTML stránky:

passwordalert.looksLikeGooglePageTight_ = function()

{ var allHtml = document.documentElement.innerHTML.slice(0, 100000); }

V době psaní článku tato chyba stále není opravena.

Naše postřehy

Pokud vás zajímá malware pro Linuxové a *BSD operační systémy, tak by vám neměla uniknout zpráva od ESETu o Mumblehard. Jedná se o malý botnet, pokud se to tak dá říct, čítající na tři tisíce serverů. Malware je napsaný v Perlu a obsahuje dva moduly – backdoor a spam daemona. Operuje přibližně pět let a k dalšímu šíření se zaměřuje na chyby ve WordPressu a Joomle. Správci jsou zřejmě napojení na program DirectMailer od Yellsoft, protože když stáhnete jeho pirátskou verzi, tak se server stane součástí spam sítě.

Byl vydán Tor Browser 4.5 a přináší spoustu vylepšení a bezpečnostních oprav. Například Tor menu vám přímo z prostředí prohlížeče zobrazí Tor circuit, neboli spojení mezi vámi a cílovým serverem. Nový „Security Slider“ vám jednoduše umožní nastavit požadovanou míru vaší bezpečnosti/paranoii a balíčky pro Windows jsou nyní podepsány autorituou DigiCert, takže již nebude během instalace vyskakovat okno o nedůvěryhodném zdroji. Prohlížeč navíc izoluje reklamy a „Like“ tlačítka sociálních sítí, aby tak nebylo možné sledovat váš pohyb po ostatních webech.

MySQL a jeho forky (MariaDB, Percona) obsahují chybu umožňující útočníkovi schopného MitM útoku vypnout šifrování SQL spojení. Chyba dostala (jak je tomu dnes zvykem) název BACKRONYM (Bad Authentication Causes Kritical Risk Over Networks, Yikes MySQL). Nekomentujme zjevné :). Útok si můžete sami vyzkoušet pomocí toolu mysslstrip, který je dostupný na Githubu. MySQL chybu opravilo již v prosinci 2013, ale jen ve verzi 5.7.x, která není ani globálně dostupná (GA verze) a na tradičních distribucích (Debian, RedHat) se zřejmě objeví ve stabilní větvi až za několik let. Pokud je to možné, používejte MariaDB, kde se reálné opravy dočkáte dřív. Díky zpětné kompatibilitě s MySQL by to neměl být problém.

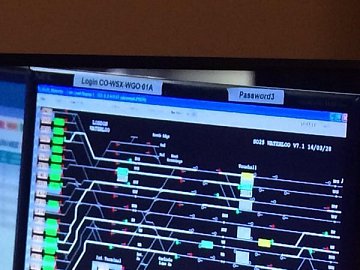

V BBC dokumentu o železniční dopravě Londýna byl na jednom ze záznamů záběr na monitor kontrolního systému a na něm vytisknuté jméno a heslo pro přístup. Password3 je těžké heslo na zapamatování.

Václav Račanský z Ústavu výpočetní techniky Masarykovi univerzity řekl, že vychování odborníka na kybernetickou bezpečnost trvá alespoň deset let. S českým školstvím zcela jistě, navíc bude znát jen pouhou teorii a nebude chápat důležité souvislosti. Pokud člověk nemá vlastní zájem o bezpečnost, nenavštěvuje konference či praktická školení, nezkouší praktické věci sám a nesnaží se pochopit jak věci fungují, tak je mu škola víceméně k ničemu. Na konci článku se ještě letmo zmiňuje, že v Brně se postavil polygon pro testování kybernetických útoku v ceně 22 milionů korun (detaily).

Kritická RCE (Remote Code Execution) chyba byla objevena Milanem A. Solankim na serverech PayPal. Podle CVSS je její skóre 9.3 (critical) a nachází se v protokolu JDWP (Java Debug Wire Protocol). V případě úspěšné exploitace, kterou Solanki dokázal ve videu na YouTube, je možné kompromitovat celý server. Služba JDWP totiž nevyžaduje ověření uživatele… Používaný tool je dostupný na GitHubu (jdwp-shellifier) a může ho vůči službě použít kdokoliv.

Máte pocit, že doba kvantových počítačů je hudba daleké budoucnosti? Tak si přečtěte o t|kit>, což je počátek prvního (a nejrychlejšího) operačního systému, který by měl být schopen běžet na kvantových počítačích. Byl vyvinut na CQCL (Cambridge Quantum Computing Limited), ale informací o tomto projektu je velmi málo.

Ve zkratce

- Mozilla chce přestat úplně používat HTTP bez SSL

- Verizon 2014 Data Breach Investigations Report

- Update bankeru Dyre se zaměřuje na detekci sandboxingu

- Osm aplikací pro Android zvyšující bezpečnost a soukromí

- Velký čínský firewall blokuje login script Facebooku

- Úvod do statické analýzy malwaru

- RCE chyba v routerech D-Link a Trendnet stále není opravena

- Google Glass 2.0 již brzy?

Pro pobavení

Když už se bavíme o těch kvantových počítačích :)

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.