Na 37. IEEE sympóziu o bezpečnosti a ochraně osobních údajů byla publikována nenápadná práce s názvem “A2: Analog Malicious Hardware”, která vyhrála první cenu.

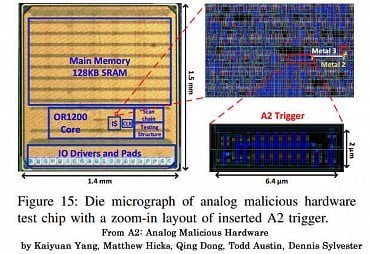

Výzkumníci z Michiganské univerzity dokázali vytvořit hardware, který sloužil jako neidentifikovatelný backdoor za použití “new style fabrication-time attack” a analogových obvodů. Yonatan Zunger z Googlu to nazval jedním z nejchytřejších počítačových útoků, který za poslední léta viděl. Pokusím se obecně popsat, o co se jedná, ale nejsem odborníkem v této oblasti, takže pokud vás to opravdu zajímá, přečtěte si, prosím, originální dokument.

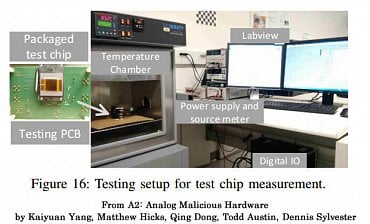

Výzkumníci použili open source procesor OpenRISC 1200 a k němu vyrobili čip s obvodem a kondenzátory, které se nabíjí nábojem z obvodů v jejich blízkém okolí. Když jsou kondenzátory plně nabité, tak spustí daný backdoor/útok, jehož výsledkem může být např. nastavení privilege bitu, CPU módu na procesoru, změna hodnoty v paměti apod. a to bez jakýchkoliv stop. Ačkoliv je útok analogový, přesto k němu může dojít jen za určitých okolností, jako např. navštívení stránky s kódem schopným spustit určité rutiny na procesoru/obvodu a tím tak útok iniciovat. Proto je identifikace takového backdooru téměř nemožná. Sami tvůrci uvádějí, že potvrdili funkčnost daného útoku, a teď se musí najít cesta, jak se proti tomuto útoku bránit.

Většina společností si nechává čipy a obvody vyrábět v Číně, protože je to levnější a tam právě může být ten kámen úrazu. Pokud výrobce upraví obvody výše diskutovaným způsobem, tak ani společnosti, kterým výrobu zadali, nebudou schopné tato zadní vrátka odhalit ani během testování, a vy je tak můžete mít ve svém počítači, serveru, mobilu, routeru, firewallu, IoT apod. Úplnou jistotu nebudete mít bohužel nikdy. Museli byste mít prostředky vyrábět si obvody, čipy a procesory sami. Existuje sice několik open-source HW komponent, jako výše zmíněný OpenRISC, ale náklady na výrobu jednoho počítače pouze z open-source komponent by dle mého názoru byly enormní.

Otázkou ještě je, zda podobné techniky ve svých překladištích již po několik let nepraktikuje sama NSA (Access and Target Development), na základě materiálů od Snowdena, o kterých jsme mluvili v postřezích před dvěma roky (NSA a továrna na backdoory).

Naše postřehy

Pokud jste infikováni ransomwarem TeslaCrypt, tak pro vás máme dobrou zprávu. Společnost Kaspersky publikovala nástroj s názvem RakhniDecryptor, který je schopný dešifrovat soubory zašifrované tímto malwarem, a to TeslaCrypt verzí 3 a 4. Cisco pak aktualizovalo svůj vlastní open-source tool a ten nyní podporuje dešifrování všech verzí TeslaCryptu i AlphaCryptu.

Na Internetu se objevil 0day exploit na všechny verze Windows umožňující lokální eskalaci práv, což se hodí pro úplné ovládnutí systému, pokud již máte přístup s omezeným oprávněním. Původně se prodával za 95 tisíc dolarů a teď jeho cena klesla na 85 tisíc. Podle společnosti Trustwave to znamená, že exploit stále nebyl prodán. To může a nemusí být pravda. Nicméně prodejce zveřejnil dvě videa, na kterých demonstruje použití exploitu, a to i na systémech, kde je nainstalovaný EMET, který by měl proti podobným chybám systém chránit. Tím spíš by mohla být cena exploitu i vyšší. Každopádně je dobrým nápadem mít EMET nasazený na všech systémech. Pokud by vás zajímalo, co víc může Microsoft nabídnout pro ochranu svých produktů v korporátním prostředí, tak se podívejte na Windows Defender ATP (Advanced Threat Protection). Jen upozorním, že jiné systémy touto technologií bohužel neochráníte a že to asi nebude nic levného, ale můžete se zapojit do preview programu.

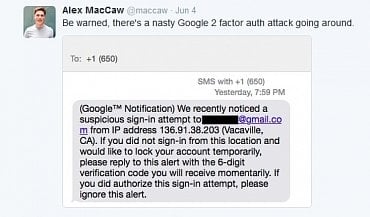

Tato SMS prišla na mobil Alex MacCawovi. Jedná se o ojedinělý případ podvodné zprávy, kdy se útočník snažil získat OTP (One Time Password) a dostat se tak pravděpodobně na Gmail účet. K tomu je potřeba znát ještě jeho heslo, ale je důležité na to upozornit. Stejně jako banka po vás nikdy nebude chtít PIN ke kartě, tak Google (ani jiná služba používající OTP) po vás nikdy emailem, či SMSkou nebude chtít OTP.

Mozilla uvolnila půl milionu dolarů na projekt SOS (Secure Open Source). SOS je součást Mozilla Open Source Support (MOSS) programu a cílem SOS je financovat bezpečnostní audity kódu populárních open source projektů. Cílem je předejít chybám typu HeartBleed, ShellShock apod. V rámci programu už byly otestovány tři projekty. PCRE, libjpeg-turbo a phpMyAdmin, a celkem bylo nalezeno 43 chyb, z toho jedna kritická. Svůj projekt můžete zkusit přihlásit zde.

Na InfoSec Institute se objevil pěkný návod popisující způsoby extrakce filesystému z firmwaru IoT zařízení. Bude se jednat o celý seriál na toto téma.

Squid obsahuje kritickou chybu umožňující cache poisoning. Chyba se týká zpracování hlaviček, protože cache modul používá pro vytvoření záznamu adresu serveru z GET požadavku, ale ověřování se provádí nad Host HTTP hlavičkou. Tím je tak možné infikovat cache a podsouvat ostatním uživatelům vlastní data. Jak vypadá úspěšný útok se můžete podívat na videu od výzkumníků, kteří chybu objevili. Níže je pak příklad útoku.

GET http://victim.com/ HTTP/1.1 Host: attack.com

Ve zkratce

-

Jaký je rozdíl mezi penetračním testováním a etickým hackingem?

-

PoS malware v síti restaurací Wendy’s zřejmě infikoval mnohem víc poboček

-

K čemu všemu lze využít SS7, aneb úvod do odposlechu telefonů

Pro pobavení

Nepropadejte panice :)

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.