Nový spyware jako odpověď na bombardování

Bezpečnostní výzkumníci ze společnosti Lookout, zaměřené převážně na zabezpečení mobilních zařízení, informovali o čtyřech nových variantách spyware DCHSpy, které se objevily pouhý týden po začátku Íránsko – Izraelského konfliktu. Ve své zprávě z tohoto týdne uvedli podrobnosti o nových vlastnostech nástroje pro sledování zařízení s operačním systémem Android.

DCHSpy je rodina špionážního softwaru pro Android, která je aktivní již nejméně od roku 2024. Sdílí infrastrukturu (např. C2 servery) s dalším špionážním malwarem pro Android, známým jako SandStrike, který poprvé popsala společnost Kaspersky v roce 2022. Stejně jako ten je DCHSpy pravděpodobně vyvíjen a spravován skupinou MuddyWater, o níž se předpokládá, že je napojena na Ministerstvo zpravodajství a bezpečnosti Íránu (Ministry of Intelligence and Security - MOIS).

Zdá se, že nová kampaň využívá pro šíření škodlivého kódu, které se odehrává primárně na Telegramových kanálech, techniky sociálního inženýrství a nabízí potenciálním obětem nástroje, jak obejít Íránskou vládou v červnu iniciované omezení připojení země ke globálnímu internetu. V pojmenování APK archivu tak třeba odkazuje na satelitní síť Starlink, která nabídla Íráncům přístup k internetu během jeho výpadků, nebo se maskuje se jako legitimní aplikace typu VPN.

Zatímco dřívější vzorky DCHSpy se maskovaly jako údajně legitimní VPN aplikace s názvem HideVPN, čtyři nové vzorky identifikované firmou Lookout napodobují dvě nové VPN aplikace: EarthVPN a ComodoVPN. První z nich (EarthVPN) o sobě tvrdí, že pochází z Rumunska, druhá (ComodoVPN) má údajně svůj původ v Kanadě. Po svém nasazení sbírají nové vzorky DCHSpy širší škálu dat z cílového zařízení než jeho předchozí verze. Patří sem mj. účty, do kterých je uživatel přihlášen, jeho kontakty, SMS zprávy, údaje o poloze, historie hovorů, ale také data z aplikace WhatsApp. Dále má malware přístup k mikrofonu a kameře napadeného zařízení. Je schopen také všechna získaná data exfiltrovat, např. protokolem SFTP.

Tyto vzorky naznačují stále pokračující, Íránským státem podporovaný vývoj a využívání špionážního softwaru nejen proti tradičním nepřátelům, jako jsou Spojené státy, ale i vůči vlastním – a je jedno zda doma či v exilu žijícím, anglicky nebo persky mluvícím – občanům, novinářům, nebo aktivistům.

Správce kyberzločineckého fóra XSS zatčen v Kyjevě

Ukrajinské úřady ve spolupráci s Europolem a útvarem francouzské policie zabývajícím se kyberkriminalitou zatkly 22. července 2025 v Kyjevě muže podezřelého ze správy ruskojazyčného hackerského XSS.is fóra. Fórum fungovalo od roku 2013 jako rozsáhlé shromaždiště kyberzločinců, místo prodeje kradených dat, malwaru a ransomwaru. Podezřelý nejen provozoval infrastrukturu fóra, ale také zajišťoval zprostředkovatelské služby, řešil spory mezi uživateli a spravoval šifrovanou komunikační síť thesecure.biz, postavenou na Jabber serverech. Státní složky získaly v rámci vyšetřování soudní povolení k odposlechu této Jabber komunikace, což jim poskytlo detailní pohled do fungování platformy, jež podle odhadů vygenerovala zisky v hodnotě nejméně 7 milionů eur.

Zásah byl výsledkem dlouhodobého mezinárodního vyšetřování, které započalo již v roce 2021. S přibývajícími důkazy a pomocí od ukrajinských úřadů, které se od září 2024 k vyšetřování připojily, se podařilo identifikovat klíčového správce fóra a lokalizovat jej v Kyjevě. Po jeho zatčení byla doména XSS.is zkonfiskována a byla na ní umístěna informace o této skutečnosti.

Fórum mělo přes 50 000 členů a více než 110 000 diskuzních vláken, což z něj činilo jedno z nejaktivnějších kyberzločineckých tržišť na světě. Zatčení představuje výrazný úder proti online podsvětí a operacím, které byly skrze XSS koordinovány.

Británie přitvrzuje proti kybernetickému vydírání

Spojené království se rozhodlo tvrdě zakročit proti ransomwaru. V tomto duchu se minulé úterý vyjádřil Dan Jarvis, britský ministr pro bezpečnost na Ministerstvu vnitra, který ve svém prohlášení zdůraznil význam jednotného postupu v boji proti této stále vážnější kybernetické hrozbě.

Britská vláda plánuje zavedení přísných opatření, jejichž cílem je narušit ekonomický model kyberzločinců a omezit tak jejich dopad na společnost. Nově by mělo být institucím spadajícím do veřejného sektoru a do oblasti kritické národní infrastruktury zakázáno platit výkupné v případech ransomwarových útoků. Tato povinnost se bude týkat škol, místních úřadů a Národní zdravotní služby (NHS), která je financována z veřejných prostředků.

Subjekty mimo výše zmíněný výčet sice nebudou mít platbu výkupného výslovně zakázanou, avšak v případě, že se rozhodnou k takovému kroku přistoupit, budou mít nově povinnost informovat vládu. Ta jim následně poskytne odborné poradenství a prověří, zda by případná platba nevedla k porušení zákona – zejména s ohledem na sankce vůči konkrétním škodlivým skupinám, z nichž mnohé operují z území Ruské federace.

Ransomware je ve Spojeném království již delší dobu vnímán jako vážná hrozba pro národní bezpečnost. Navrhovaná opatření navazují na lednový návrh, který usiloval o legislativní ukotvení zákazu placení výkupného a zavedení povinného hlášení ransomwarových incidentů. Nový balíček opatření tak bude průkopníkem v boji proti ransomwaru a v ochraně kritických služeb.

Sophos a SonicWall hlásí kritické zranitelnosti

Společnosti Sophos a SonicWall upozornily na kritické zranitelnosti ve svých zařízeních Sophos Firewall a SonicWall Secure Mobile Access (SMA) 100 Series, které útočníkům umožňují vzdálené spuštění kódu (RCE).

U Sophos Firewall byly identifikovány zranitelnosti CVE-2025–6704, CVE-2025–7624 a CVE-2025–7382, které se týkají funkcí SPX, starší SMTP proxy a administrátorského rozhraní WebAdmin. Dále byly odhaleny chyby CVE-2024–13974 a CVE-2024–13973 v aktualizační komponentě Up2Date a WebAdminu. Tyto chyby zasahují verze od 21.0 GA po 21.5 GA a některé z nich byly objeveny britskou NCSC.

SonicWall oznámil kritickou zranitelnost CVE-2025–40599 ve webovém rozhraní zařízení série SMA 100, která umožňuje útočníkům s administrátorskými právy nahrání libovolných souborů a potenciální spuštění škodlivého kódu. Přestože zatím nejsou důkazy o aktivním zneužívání, firma upozornila na aktivity skupiny UNC6148, která podle zjištění GTIG instalovala backdoor OVERSTEP i na plně aktualizovaná zařízení.

Organizacím se doporučuje okamžitě provést aktualizace, zkontrolovat verze zařízení a prověřit konfigurace spojené s HA režimem, OTP ověřováním a nastavením karantény pošty. Současně je vhodné projít logy a historii připojení, aby se odhalily případné známky neautorizovaných aktivit a minimalizovalo riziko kompromitace infrastruktury.

Ve zkratce

- Útoky ToolShell zasáhly 400 serverů SharePoint, mezi oběťmi jsou i úřady americké vlády.

- Kritická zranitelnost v systémech Mitel umožňuje hackerům obejít přihlášení a získat plný přístup do systémů MiVoice MX-ONE.

- Čínské skupiny APT nasazují falešné aplikace o Dalajlamovi, aby špehovaly tibetskou komunitu.

- Fire Ant zneužívá zranitelnosti ve VMware ke kompromitaci hostitelů ESXi a prostředí vCenter.

- USA uvalily sankce na vysoce postavené severokorejské představitele a vypsaly odměny ve výši 3 milionů dolarů.

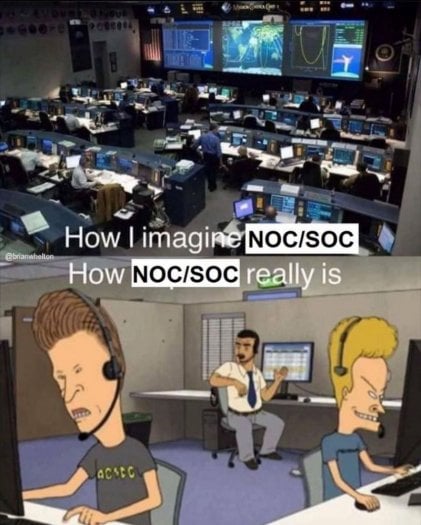

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…