IntelliAV je praktické inteligentní řešení proti malwaru pro zařízení Android založené na otevřené a multiplatformní knihovně TensorFlow.

Programátoři malware se čím dál více zaměřují na Android, protože se zvyšuje počet jeho uživatelů. Ačkoli je na trhu k dispozici mnoho řešení proti malwaru pro platformu Android, téměř všechna jsou založena na signaturách škodlivého softwaru a pokročilejší řešení založená na technikách strojového učení se nepovažují za praktická pro omezené výpočetní zdroje mobilních zařízení.

Existuje mnoho důvodů, proč by uživatel měl mít na zařízení inteligentní bezpečnostní nástroj schopný rozpoznat potenciální malware:

- Obchod Google Play není zcela bez škodlivého softwaru. Ve službě Google Play bylo již v minulosti nalezeno mnoho škodlivého softwaru pro mobilní zařízení.

- Zdroje aplikací třetích stran jsou populární mezi mobilními uživateli. Bezpečnostní kontroly v obchodech třetích stran však nejsou tak účinné jako kontroly dostupné v Obchodě Google Play.

- Často se stává, že uživatelé mohou být při procházení webu nalákáni falešnými lákavými tituly jako jsou bezplatné hry, takže aplikace jsou stahovány a instalovány přímo na zařízeních z nedůvěryhodných webových stránek.

- Dalším zdrojem infekce jsou phishingové SMS zprávy, které obsahují odkazy na škodlivé aplikace. Nedávné zprávy společností Lookout a Google ukazují, že malware zaměřený na útok, konkrétně Pegasus (Chrysaor), který je podezřelý z infekce zařízení pomocí phishingového útoku, by mohl zůstat po několik let nedetekovaný.

- Jedním z hlavních problémů jakéhokoliv výpočetního zařízení je zajistit, aby zařízení, které uživatel kupuje, neobsahovalo škodlivý software. Mobilní zařízení nejsou žádnou výjimkou a zajištění dodavatelského řetězce je obtížné, pokud jde o počet zapojených lidí a společností. Existuje poslední zpráva, která ukazuje, jak byl malware přidán k zařízením s Androidem někde v rámci dodavatelského řetězce, než uživatel přijal telefon.

- Téměř všechny anti-malware produkty pro Android jsou většinou založené na signaturách, což umožňuje jak malware varianty známých rodin, tak i zero-day hrozby pro zařízení. Existují prohlášení několika prodejců anti-malware pro Android, že používají metody strojového učení, a to i v případě, že neexistují žádné dostupné podrobnosti o mechanismech, které jsou skutečně implementovány v zařízení.

- Systémy offline pro strojové učení by selhaly proti aplikaci sloužící ke stažení nebo zabalení malwaru, protože aplikace zabalení nebo stahování obvykle neodhalí dostatek škodlivých aktivit.

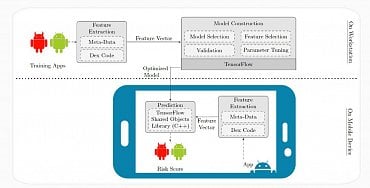

Architektura navrhovaného systému IntelliAV se skládá ze dvou hlavních fází, a sice offline výcviku modelu, a pak jeho práce na zařízení k detekci potenciálních malware vzorků.

Podrobnosti o systému představí autoři v příspěvku na konferenci CD-MAKE 2017 v září v Reggio Calabria v Itálii.

Kritická chyba vkládání kódu

Byla objevena chyba zabezpečení vkládání kódu do komponenty obsluhy miniatur Správce souborů GNOME, která by mohla hackerům umožnit spuštění škodlivého kódu na cílených počítačích s Linuxem.

Zranitelnost pojmenována Bad Taste byla (CVE-2017–11421) objevena německým badatelem Nilsem Dagssonem Moskoppem, který na svém blogu také zveřejnil kód důkazu konceptu, který zranitelnost demonstruje.

Chyba zabezpečení vkládání kódu je v produktu gnome-exe-thumbnailer - nástroji pro vytváření náhledů ze spustitelných souborů systému Windows (.exe / .msi / .dll / .lnk) pro GNOME. Ten vyžaduje pro jejich otevření, aby uživatelé nainstalovali aplikaci Wine. Moskopp zjistil, že při navigaci do adresáře obsahujícího soubor s příponou .msi GNOME Files převezme název souboru jako spustitelný vstup a spustí jej, aby vytvořil miniaturu obrázku.

K úspěšnému zneužití této chyby může útočník zaslat soubor typu MSI se škodlivým kódem VBScriptu v názvu souboru, který by při stažení na zranitelném systému mohl ohrozit počítač bez další interakce uživatele.

Ve zkratce

Hackeři by mohli snadno převzít dálkové ovládání vozítek Segway

Malware SHELLBIND využívající chybu SambaCry se zaměřuje na zařízení NAS

Oracle uvolnil update opravující 308 zranitelností

Aktualizujte svoje zařízení s Broadcom Wi-Fi čipem

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.