Hashovací algoritmus MD5 je už dlouho (cca od roku 2005) považován za nedostatečně bezpečný, díky kolizi, kterou našli Lenstra, Wang a Weger. Po pár dnech Vlastimil Klíma přišel s vylepšeným algoritmem schopným odhalit kolizi na běžném počítači během několika dnů. I tak ještě dnes najdeme spoustu aplikací, které používají MD5. Ať už v podobě podpory MD5 při šifrovaném spojení (SSL/TLS, IKE (VPN), SSH, …), nebo i v podobě hashe hesla v databázi. Díky tomu je možné podvrhnout spojení, certifikáty, crackovat hesla, dešifrovat vaše SSL spojení v reálném čase a tak dále. Proto spousta společností velmi tlačila na to, aby byl MD5 uplně zakázán.

Podobný scénář probíhá právě teď se SHA-1, jehož nedostatky byly publikovány Bruce Shneirem také v roce 2005 a NIST vyžadoval od velkých společností přesun k SHA-2 do roku 2010. Jak všichni víme, vývojáři jsou k těmto výzvám hluší. Přitom nikdo z nich nemusí vynalézat kolo. Funkce jsou pro ně již dávno připravené, takže stačí v kódu jen zaměnit pár znaků pro rapidní zvýšení bezpečnosti. Nemusíte začít používat jen SHA-2, ale klidně nový SHA-3 postavený na algoritmu Keccak. Na délce otisku také záleží, takže pokud to nebude mít žádné dopady na výkon aplikace, tak klidně sáhněte po 512bit.

CAB fórum po hlasování úplně zakázalo jakékoliv používání SHA-1 algoritmu pro všechny veřejné certifikační autority od tohoto roku. Pokud v práci používáte mezilehlou certifikační autoritu podepsanou některou z veřejných autorit, tak pro vás toto pravidlo platí taktéž. Pakliže v tomto roce vydáte jakýkoliv (klidně jen testovací) certifikát podepsaný SHA-1, tak se může v nejhorším případě stát, že celý certifikát vaší autority bude revokován. Takže na to pozor.

K tomu všemu dva vývojáři z INRIA (Karthikeyan Bhargavan a Gaetan Leurent) našli novou řadu útoků proti výše zmíněným algoritmům. Slabině dali název SLOTH (Security Loss due to the use of Obsolete and Truncated Hash constructions) a detailně rozebírají praktické možnosti útoku vůči implementacím TLS (1.1, 1.2, 1.3), IKE (v1, v2) a SSH (v2), kde je povolený algoritmus MD5, nebo SHA-1. První čast se věnuje kolizím a druhá TLS autentizaci klienta pomocí tls-unique.

Tento nový útok se mimo jiné týká těchto systémů či aplikací používajících RSA-MD5, ECDSA-MD5 či SHA-1 v určitých případech:

-

OpenSSL do verze 1.0.1e (tj. Red Hat 6/7, Debian Wheezy, Android 4.4.2 + 5.0.0 a Akamai GHost servery)

-

NSS klienti do verze 3.20, tj. všechny prohlížeče Firefox do verze 42

-

Všechny Java-based aplikace a servery do verze 8u66. Ono všeobecně Java SSL moc neumí.

-

GnuTLS do verze 3.3.14

-

BouncyCastle Java klienti do verze 1.53 (C# klienti do 1.8.0)

-

PolarSSL/mbedTLS do verze 2.2.0

-

… a tak dále. V podstatě se jedná o 32 % HTTPS serverů na Internetu.

Naštěstí díky této chybě mnoho výrobců uvolnilo patch, který úplně zakáže slabé hash funkce a např. v nedokončené verzi TLS 1.3 byla jakákoliv návaznost na MD5 úplně odebrána.

Naše postřehy

Společnost Silent Circle uvolnila patch pro svůj „super-bezpečný” telefon Blackphone. Kritická chyba (CVE-2015–6841) se týká použitého modemu Icera od Nvidie. Chyba umožňuje manipulaci s rádiem další aplikací umožňující sběr citlivých dat, přeposílání hovorů, posílání SMSek atd., a to vše bez zanechání stop.

Nizozemský minister Ard van der Steur zaslal vládě dopis, ve kterém jasně volá po zaručení možnosti bezpečné komunikace na Internetu pomocí šifrované komunikace a po zákazu implementace jakýkoliv zadních vrátek do programů. Pro podporu tohoto záměru darovala nizozemská vláda půl milionu Eur projektu OpenSSL na jeho další rozvoj. Sympatická vláda. Ne tak jako britský premiér David Cameron žádající přesný opak.

Společnost Zerodium (startup VUPENu) nabízí 100 000 dolarů za 0day Flash exploit obcházející heap isolation ochranu, schopnou bránit se populárním use-after-free útokům. Nedávno stejná společnost zaplatila jeden milion dolarů za chybu schopnou vzdáleně provést Jailbrake iOS.

Den před Vánocemi se vyznamenal první SCADA malware, který způsobil výpadek elektřiny. Stalo se to v Ukrajině a malware, který společnost ESET sleduje od roku 2014, má název BlackEnergy. Postižená oblast se jmenuje Ivano-Frankivsk, kde žije 1.4 milionu lidí. Podle údajů ESETu však útočníci cílili útoky i na ostatní oblasti (neúspěšně). Malware šířili pomocí spear-phishing kampaně obsahující Office dokument se škodlivým makrem. Nešlo o nijak sofistikovaný útok, a i tak byl úspěšný.

UPC WPA2 password recovery je jednoduchý program, který dokáže na základě SSID vašeho UPC WiFi routeru prozradit heslo do vaší sítě (pokud jste heslo neměnili). Prostě UPC použilo jednoduchý algoritmus pro vytvoření vazby SSID ↔ heslo. Pokud si to chcete zkusit sami, doporučil bych spíše webovou aplikaci.

Největší zaznamenaný DDoS útok měl přes 600Gbps a byl vedený vůči serverům BBC na Nový rok. Konkrétněji vůči stránce s informacemi o prezidentském kadidátovi Donaldu Trampovi. Skupina stojící za útokem si říká “New World Hacking” a k útoku prý použili vlastní nástroj BangStresser. Spíš než nástroj bych tomu říkal DaaS (DDoS-as-a-Service). Jednalo se jen o test, protože jejich primárním cílem jsou servery ISIS.

Máme tu první případ, kdy SSL certifikát vydaný novou autoritou Let’s Encrypt byl použit k šíření bankovního malwaru Vawtrack. Více si přečtěte ve zprávě Trend Micro.

Ve zkratce

Pro pobavení

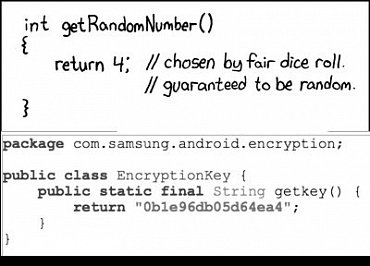

Generátor náhodných čísel :)

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.