Nový ransomware pojmenovaný Magic šifruje data šifrou AES a k zašifrovaným souborům přidává koncovku .magic. Je napsaný v C# a od obětí požaduje jeden bitcoin. To, co je na něm zajímavé, je to, že je to již druhý v lednu objevený ransomware, který je postavený na kódu malware publikovaném z edukačních důvodů na GitHubu. První objevený ransomware, Ransom_Cryptear.B, byl postaven na open-source projektu Hidden Tear, vytvořeném tureckým bezpečnostním analytikem známým pod jménem Utku Sen. Nový ransomware Magic vychází z dalšího projektu stejného autora nazvaného EDA2. EDA2 kromě samotného malware obsahuje také webový panel v PHP, který slouží jako command and control (C&C) server pro ukládání šifrovacích klíčů obětí.

Bohužel se ukazuje, že ti, kdo sáhnou po takovémto řešení, možná nemají dostatečné znalosti ani na to, aby jej dokázali „správně“ používat. To znamená, že místo robustní infrastruktury C&C serveru používají bezplatné webhostingové společnosti. Sice to znamená, že mohou být snadno vypnuty, ale bohužel to také znamená, že provozovatel hostingu může snadno smazat databázi s klíči ještě před tím, než se k ní dostanou analytici nebo policie. To se bohužel reálně stalo, a tak byly všechny klíče ransomware Magic nenávratně ztraceny a s nimi i naděje uživatelů na obnovení jejich souborů. Nebo to tak v první chvíli aspoň vypadalo. V důsledku výše uvedených událostí pak Utku Sen ukončil projekt EDA2.

Zatím to možná, slovy klasiků, vypadá jako plochá historka okresního formátu, ale celá věc má ještě další pokračování. Ukázalo se, že autoři ransomware si přece jen udělali zálohu šifrovacích klíčů a dokonce nabídli, že ji dají uživatelům k dispozici, ovšem pod dvěma podmínkami. Utku Sen jim zaplatí tři bitcoiny a uzavře i svůj druhý projekt na GitHubu, Hidden Tear. Po dalším vyjednávání nakonec autor Magicu ustoupil z požadavku na platbu bitcoiny a byl ochoten se spokojit s tím, že bude stažen projekt Hidden Tear. Na to Utku Sen nejdříve reagoval s tím, že celá kauza je politicky motivovaná a je za ní ve skutečnosti napjatá situace mezi Tureckem a Ruskem. Jako důvod požadavku na stažení jeho projektu Hidden Tear pak serveru softpedia sdělil, že se domnívá, že lidé za Magicem se sami živí prodejem ransomware a jeho projekt jim kazil kšefty. Ať už je to jak chce, nakonec k nějaké dohodě došlo.

Utku Sen do tří dnů smaže repositář s kódem Hidden Tear a autor ransomware Magic bude po dobu patnácti dnů zdarma poskytovat postiženým uživatelům klíče pro dešifrování. Oběti se mohou na tvůrce ransomware obracet na adrese viper1990@safe-mail.net. Podle diskuze, kde se celá věc řešila, se zdá, že autor své slovo dodržel.

Naše postřehy

Belgická banka Crelan se stala obětí podvodu známého jako CEO Fraud, což tuto banku stálo více než 70 milionů Euro. Podvod sám je velice triviální. Vysoce postavenému šéfovi, nebo někomu z finančního oddělení, je zaslán spear-phishingový e-mail, jehož odesílatel se snaží vystupovat jako obchodní partner, nebo dokonce jako někdo z vnitřku firmy, přičemž žádá příjemce, aby odeslal peníze na stanovený účet za účelem dokončení urgentní obchodní transakce. Jedná se o docela rozšířený typ podvodu a podle FBI způsobil celosvětově v uplynulých dvou letech tento podvod a jeho různé variace škodu ve výši přibližně 1,2 miliardy dolarů.

Cisco vydalo novou verzi firmware pro zařízení RV220W Wireless Network Security Firewal. Důvodem byla zranitelnost, díky níž mohl vzdálený útočník snadno získat administrátorská oprávnění k zařízení.

Byl vydán operační systém Tails 2.0 (The Amnesiac Incognito Live System.). Tails je oblíbená live distribuce určená k ochraně soukromí a on-line anonymity uživatelů. Tails OS posílá veškerou síťovou komunikaci přes síť Tor, čímž chrání anonymitu uživatele nejen při prohlížení webu, ale v podstatě při jakékoliv činnosti na Internetu. Nová verze přináší kromě upgradovaných aplikací a oprav také mechanimus pro sandboxing, pro různé služby, které by tak měly být odolnější vůči útokům. Nově je také jako init systém používán systemd.

Ve čtvrtek byly vydány již dříve avizované záplaty pro OpenSSL, a to v podobě verzí 1.0.2f a 1.0.1r. Opravená zranitelnost CVE-2016–0701, která se týká pouze verze 1.0.2, může za určitých podmínek umožnit útočníkovi dešifrovat TLS provoz a byla proto označena jako závažná.

Hot Potato je název nového exploitu pro Windows 7, 8, 10, Server 2008 a Server 2012, který v sobě koncentruje tři různé bezpečnostní problémy Windows a jejich kombinací umožňuje eskalaci oprávnění na daném počítači. Některé z chyb jsou známy již patnáct let, ale kvůli udržení zpětné kompatibility svých systémů je Microsoft stále neopravil.

„Ohromně zábavný vtípek“ koloval mezi uživateli zařízení iPhone a iPad. Pomocí různých zkracovačů URL si posílali odkaz na stránku crashsafari.com, která, jak už z názvu vyplývá, vede k pádu prohlížeče Safari. Návštěva stránky však znamenala problémy i pro uživatele Androidu s prohlížečem Chrome, nebo některých desktopů. Ve stránce je javascript, který ve smyčce volá HTML5 History API (funkce umožňuje webovým stránkám změnit URL bez obnovení stránky).

Společnost Google jen v minulém roce zablokovala 780 milionů reklam kvůli porušení jejích politik. Z toho 10 000 stránek a 18 000 účtů zablokovala kvůli nabízení padělků zboží, 30 000 reklam bylo zablokováno kvůli nabízení podvodných přípravků na hubnutí, 7000 stránek kvůli phishingu a 10 000 reklam bylo zablokováno kvůli směrování uživatelů na stránky obsahující nechtěný software nebo malware.

Pokud používáte službu iMessages pro posílání šifrovaných zpráv, pak není vhodné spoléhat se na vyjádření společnosti Apple, podle kterého nemá tato společnost žádnou možnost nahlédnout do zpráv, které si přes tuto aplikaci posíláte. Aspoň pokud zároveň používáte službu iCloud backup.

Společnost Lenovo stále posouvá laťku níž a níž. Její poslední kousek na poli bezpečnosti zahrnuje aplikaci SHAREit pro snadné sdílení ve Windows a Androidu na lokální síti či přes vytvořený WiFi hotspot a takové radosti, jako je napevno zadrátované heslo 12345678 nebo přenos souborů přes HTTP bez použití šifrování.

Ve zkratce

- Stored XSS v Magento

- Facebook zaplatil $7500 za nalezení XSS

- Lockdroid ransomware pro Android

- CenterPOS – evoluce POS malware

- Skript pro kategorizaci webů

- Americký kongres šetří backdoor v zařízeních Juniper. Všestranný backdoor pro Linux

- 10 open source nástrojů pro hodnocení zranitelností

- ENISA Threat Landscape 2015

- Oracle skončí s Java Browser Plugin

- VirusTotal nově skenuje i firmware

- Správce izraelské rozvodné sítě pod masivním útokem

- 4 z 10 zaměstnanců sdílí pracovní hesla s členy rodiny

- HP Enterprise tiskárny mohou být zneužity jako úložiště

- BlackEnergy malware šířen přes dokumenty Wordu

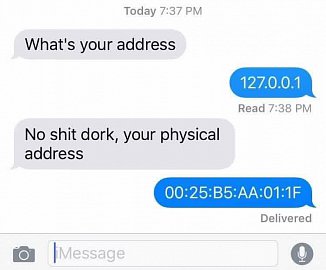

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.