Hodnota největšího doposud známého DDoS útoku se za poslední dva týdny již dvakrát změnila. Dva týdny zpět byl veden DDoS útok o síle 620 Gbps na znamý web Briana Krebse (KrebsOnSecurity). Předpokládá se, že důvodem bylo rozkrývání detailů o skupině, která provozuje DDoS-for-hire službu vDOS. Ačkoliv byl jeho web chráněn proti DDoS útokům společností Akamai/Prolexic, tak byl web 24 hodin nedostupný, protože Akamai místo filtrování prostě zablokoval web na svých branách. Nutno dodat, že Akamai poskytoval Brianovi DDoS ochranu zdarma, ale i tak si myslím, že měli šanci si poprvé zkusit zablokovat velký útok a udělat si tak pěknou reklamu.

Tento útok však již nedrží první příčku, protože na služby francouzské společnosti OVH, poskytující webhostingové a cloudové služby, byl veden DDoS útok, který ve špičce dosahoval 1,1 Tbps. To je téměř o 80 % silnější útok, než jaký byl veden vůči webu Briana Krebse.

DDoS útok byl veden z botnetu tvořeným 145 tisíci IoT zařízeními, nebo spíše IosT (Internet-of-stupid-Things) zařízeními. Velkou část botnetu tvořily bezpečnostní kamery a DVR.

Naše postřehy

Google zanedlouho uvolní k prodeji vlastní WiFi router. Google WiFi je možné instalovat ve skupinách či jako mesh síť, kdy AP automaticky komunikuje se všemi ostatními AP v dosahu a přeposílají si data na cestě k cílovému zařízení. Díky tomu můžete signálem jednoduše pokrýt celý dům či prostory společnosti. To je zřejmě ten hlavní rozdíl oproti Google OnHub. Měl by stát 129 dolarů, podporovat moderní komunikační standardy včetně 802.11AC (>1Gbps) a Bluetooth. Detaily se zřejmě objeví 4. října na konferenci Google Home.

ORWL je malý počítač, který má několik dodatečných bezpečnostních funkcí. Odemyká se NFC kartou, obsahuje kryptočip pro plné šifrování SSD a pro kontrolu integrity před startem systému a při snaze o násilné otevření se všechny šifrovací klíče smažou. Ačkoliv se tituluje jako Open Source počítač, tak nepoužívá open source HW. Až na NFC kartu pro odemčení a mazání klíče dosáhnete podobné bezpečnosti na většině počítačů i s Windows 10, TPM a UEFI. Nicméně ORWL usiluje o certifikaci FIPS 140–2 Level 4, a pokud jí dostane, tak se může jednat o zajímavého kandidáta pro zpracování dat s nejvyšší klasifikací, protože této úrovně většinou nedosahují ani bezpečnostní tokeny.

Zerodium nabízí 1.5 milionu dolarů za nalezení vzdáleně zneužitelné chyby v iOS 10 a sestavení exploitu. Je to vůbec nejvyšší možná částka, kdy na druhém místě je remote jailbreak pro Android 7 za 200 tisíc. Apple ve svém bug bounty programu za stejnou chybu nabízí také 200 tisíc dolarů, takže je zřejmé, za kým prodejce půjde. Za projektem Zerodium stojí Chaouki Bekrar, který byl i zakladatelem velmi známé společnosti Vupen specializující se na prodej a vývoj zero-day exploitů.

APT skupina známá jako Sofacy, APT28, Fancy Bear, Sednit či Pawn Storm šíří malware zvaný Komplex na Mac OS X. Tento trojský kůň se šíří phishingovou kampaní a zaměřuje se na osoby působící v leteckém průmyslu. Malware používá několik anti-analysis a sandbox technik, jedna z kampaní uměla využít chybu MacKeeper antiviru ke svému šíření a velmi se podobá Carberpu. Dropper je instalován do /tmp/content a jeho SHA256 hash je 96a19a90caa41406b632a2046f3a39b5579fbf730aca2357f84bf23f2cbc1fd3.

V roce 2014 neznámý útočník získal přístup k informacím o 500 milionech účtů Yahoo. Nyní se však ukazuje, že může jít o 1 až 3 miliardy účtů, protože dle architektury Yahoo IAM jsou účty všech služeb jako Yahoo Mail, Sports, Finance apod. v jedné databázi (UDB). Tato databáze obsahovala všechny osobní údaje uživatelů a hashe hesel (bcrypt). Podle zprávy si za to může vedení Yahoo samo, protože ignorovali návrhy interního bezpečnostního týmu, kterému říkali „Paranoids“.

Cisco varuje své zákazníky o kritické chybě v mailových bránách IronPort (Email Security Appliances). Chyba CVE-2016–6406 umožňuje vzdálené ovládnutí systému pomocí rozhraní pro testování, které se nemělo objevit v produkční verzi.

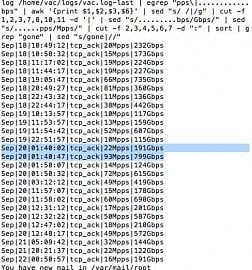

OSquery je framework od vývojářů Facebooku, který uvolnili v roce 2014. V té době byly podporovány pouze operační systémy macOS a Linux. Nyní však vyšla i verze pro Windows a je tak možné pokrýt majoritu operačních systémů ve společnostech. OSquery je mocný nástroj pro sledování vašich koncových stanic a serverů. Můžete ho využít pro správu koncových stanic, detailní monitoring, jako databázi aktiv vaší společnosti, kontrolu integrity, audit, compliance, ale i jako nástroj pro sledování anomálií či pro identifikaci infikovaných stanic. Pro lepší představu přikládám jeden ukázkový dotaz do databáze OSquery. Tento příklad vypíše název a PID procesů, které poslouchají na všech síťových rozhraních:

SELECT DISTINCT processes.name, listening_ports.port, processes.pid

FROM listening_ports JOIN processes USING (pid)

WHERE listening_ports.address = '0.0.0.0';

Ve zkratce

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.