Jak jsme již několikrát informovali, americká NSA pořádala velkou akci s cílem umístění zadních vrátek do embedded zařízení, čipů, generátorů pseudo-nahodných čísel a softwaru velkých společností. Jednou z posledních zpráv je i platba 10 milionů USD jedné z největších bezpečnostních společností na světě – RSA, za umístění právě jednoho z backdoorů do šifrovací knihovny BSafe. Možná se vám to nezdá příliš mnoho, ale nezapomeňme, že to není jediná částka, kterou RSA od NSA obdržela. Ve článku od Reuters se popisuje historie nátlaku NSA na RSA a výpovědi několika bývalých zaměstnanců RSA, kteří pod nátlakem či s nesouhlasem ze společnosti raději odešli.

Jedná se konkrétně o algoritmus “Dual Elliptic Curve Deterministic Random Bit Generator” (Dual EC DRBG), který je tak špatný, že se o něm už v roce 2007 spekulovalo, zda-li se nejedná jen o backdoor. Jestli si pamatujete k tomuto se vyjádřil ve stejném roce i Bruce Schneier. Pod nátlakem NSA měl být tento algoritmus zvolen jako základní pro generování (ne tak moc) pseudo-náhodných čísel a tím tak šifrování přesunout do kategorie predikovatelných záležitostí. Je tolik mnohem lepších algoritmů ve všech směrech, že se nemůže jednat o nedopatření či neuváženou volbu.

Tato zpráva samozřejmě opět zvedla vlnu reakcí a kritiky vůči RSA a např. světoznámý bezpečnostní odborník Mikko Hypponen (F-Secure), který často vystupuje na konferencích jako BlackHat, DefCon, HitB, a další, odmítl vystupovat na RSA konferenci USA 2014, která se koná v únoru. Měl mít přednášku s názvem “Governments as Malware Authors”, což je poměrně trefné.

Na druhou stranu poměrně vtipná situace se udála u nejpoužívanější, otevřené šifrovací knihovny OpenSSL, která samozřejmě tento algoritmus obsahuje také (kvůli podpoře), ale celá ta léta je naimplementovaný špatně a vlastně nikdy nemohl správně fungovat. I tady je vidět jak málo se v běžném světě tento algoritmus používá (pokud není implicitně zvolen jako u RSA).

Po tomto zjištění skupina OpenSSL vydala zprávu, že ani nemají v plánu tuto chybu opravovat :).

Naše postřehy

Již před pěti měsíci Paul Moore upozornil eBay na XSRF chybu umožňující získat kompletní kontrolu nad uživatelským účtem. Díky funkci nákupu jedním klikem je tak možné zakoupit zboží a zaplatit ho svázaným Paypal účtem bez nutnosti zadávat jméno a heslo. I když eBay oznámila, že chyba je již opravena, tak útok je stále úspěšný. Útočníkovi stačí, aby oběť kliknula na podstrčený odkaz a pokud má aktivní přihlášení/session na eBay, tak je útok úspěšný, změní její adresu, telefon a zažádá o reset hesla. Vtip je v tom, že potvrzovací kód pro reset hesla dorazí na telefon, který útočník již změnil na svůj. Podobný/stejný útok byl však již objeven v roce 2010.

Známá služba Feedburner, kterou koupil Google, hostovala na jedné ze subdomén trojského koně. Podle společnosti Zscaler trojský kůň, označen jako JS/Exploit-Blacole.em, byl umístěn na adrese feeds.feedburner[.]com/bileblo a jednalo se o obfuskovaný JavaScript obsahující iFrame. Trojan přesměroval uživatele na jiný web, kde již/zatím žádný škodlivý kód nebyl vystaven, ale doména byla známá pro šíření malwaru v minulosti.

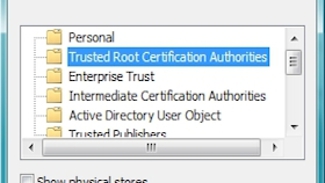

Trojan ChePro (Trojan-Banker.Win32.ChePro) a jeho distribuce pomocí CPL (Windows Control Panel) appletů. Na blogu společnosti Kaspersky rozebírá Fabio Assolini první výskyty malwaru, jeho chování, distribuci, charakteristiku a proč většina infikovaných stanic pochází z Brazílie.

Samsung KNOX si lze představit jako Android s odlišným systémem přístupů aplikací k datům uživatele a oddělení pracovních od osobních dat na zařízeních jako je například Samsung Galaxy S4. Cílem této platformy je uchránit citlivá data uživatele jako jsou hesla, přihlašovací klíče, certifikáty, dokumenty apod. z dosahu aplikací, které je znát nepotřebují, případně pak malwaru, který by je mohl dále zneužít. Tak přesně v tomto systému našel israelský výzkumník chybu umožnující se k takto chráněným datům dostat.

Několik týdnů zpět vydala společnost Target prohlášení, že došlo k úspěšnému útoku na jejich systém a bylo ukradeno 40 milionů údajů o kreditních kartách zákazníků. O tomto informoval Brian Krebs na svém blogu a dále pak o skutečnosti kdy bylo možné zcizená čísla koupit za částku 20–100$ za jednu kartu. Jednalo se však o informace obsahující nejen číslo, ale i údaje z magnetického proužku na zadní straně karty a bylo tak možné karty klonovat a se znalostí PIN i vybírat peníze z bankomatů. Někteří vyšetřovatelé bank pak karty vydané jejich společnostmi kupovali zpět z black marketu rescator[.]la. Kdo stojí za tímto obchodem a jaké je provázání na ostatní weby a služby popisuje Brian v dalším článku.

A co vy? Opravdu máte na své běžné kartě povolené internetové platby? Pořiďte si raději internetovou, která bude stále zamknutá a odemknete ji jen v případě platby, případně pak druhá karta s nulovým zůstatkem, kam můžete během několika vteřin převést peníze z hlavního účtu.

Výzkumníci ze Stanfordu pomocí dobrovolníků dokázali, že sběrem údajů o telefonních číslech, hovorech a délce volání je možné identifikovat volajícího. Což NSA rozporovala a obhajovala tak sběr těchto dat.

Zvuk vašeho počítače může útočníkovi prozradit váš šifrovací klíč. Co že se tím myslí a jak moc je tento útok proveditelný? Kdo za jeho objevením stojí? To si přečtěte ve článku. Upozorňuji, že v běžných podmínkách je útok nepříliš proveditelný, ale i tak vyšly opravné balíčky např. na GnuPG zamezující tomuto vektoru útoku.

Robert Lemos ze serveru DarkReading sestavil žebříček pěti největších útoků/hrozeb za rok 2013.

-

Cryptolocker a evoluce malwaru

-

Narůstající síla DDoS útoků

-

Destruktivní útoky vůči společnostem v Jižní Korei

Asi Robert čte jiné zprávy než já, takže můj žebříček by byl zcela odlišný. Jaký je dle vás TOP 5 žebříček hrozeb, či útoků za rok 2013? Prosím, napište jej do komentářů.

Ve zkratce

- Botnet ZeroAccess je mrtvý tvrdí Microsoft

- Pěkný popis typů útoků na WiFi sítě

- Evad3rs team vydal jailbreak pro iOS 7

- Varování před NTP reflection DDoS útokem

Závěr

Tento seriál vychází za pomoci konzultantů firmy Datasys, příznivců a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.