V polovině týdne společnost eBay oznámila, že její systém byl nabourán a že údaje z jejich databáze se 145 miliony uživatelů mohly být odcizeny, i když tomu podle vyjádření zástupců společnosti nic nenasvědčuje. Protože se jedná o největší aukční společnost, tak je zřejmé, že kromě jména, adresy, telefonu apod. jsou mezi údaji i čísla kreditních karet či PayPal účtu. Čísla karet a údaje o PayPal účtech byly podle vyjádření společnosti v jiné databázi, ke které se útočníci prý nedostali. K útoku došlo mezi koncem února a začátkem března, ale teprve před dvěma týdny objevili únik informací, ke kterému byly použity přihlašovací údaje některých zaměstnanců eBaye a tak začali spolupracovat s bezpečnostními složkami.

Několik hodin po ohlášení napadení našli tři bezpečnostní výzkumníci tři další chyby v systému eBaye, kdy některé z nich nejsou stále opravené. Jeden z nich, Jordan Jones, byl schopen nahrát na server webshell, který mu tak zpřístupnil administraci serveru a informoval o této skutečnosti bezpečnostní tým eBaye. Script shell.php se mu podařilo nahrát na adresu dsl.ebay.com/wp-includes/Text/Diff/Engine/shell.php

Na svém blogu dále informoval o XSS chybě ve formuláři na adrese http://labs.ebay.com/contact-us/

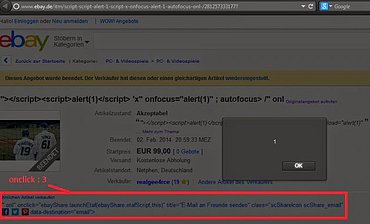

Michael E. objevil persistentní XSS chybu na aukční stránce, která mu umožnila vložení HTML/JavaScript kódu. Tento útok je velice nebezpečný už jenom proto, že pokaždé, když někdo navštívil infikovanou stránku, tak mohl útočník získat cookies, či pomocí jednoduchého JavaScriptu spustit obdobu keyloggeru.

PoC byl uveřejněn na adrese www.ebay.de/itm/script-script-alert-1-script-x-onfocus-alert-1-autofocus-onl-/281257333177

Navíc k tomu všemu systém eBaye ani nezneplatňoval session cookies po odhlášení uživatele či změně hesla, a tak byl starý session cookie stále aktivní.

A na konec egyptský výzkumník Yasser H. Ali má podle ověřených informací (The Hacker News) exploit, který dokáže hromadně ovládat účty uživatelů. Typ chyby ani kód exploitu jsem nenašel.

Databáze všech uživatelů eBaye je samozřejmě velmi lákavá pro spamery kvůli phishingovým kampaním, a tak se najdou na blackmarketech i lidé, kteří chtějí okrást kyberzločince a nabízí falešnou databázi eBaye za 772 dolarů.

Naše postřehy

Rahul Sasi (Garage4Hackers) bude tento týden v Amsterdamu na konferenci Hack in the Box (HITB) představovat, jak se mu podařilo nabourat síť jednoho z poskytovatelů kabelové televize a přerušit tak v reálném čase aktuální vysílání svým vlastním přenosem. Jeho přednáška s názvem “Hacking Your Cable TV Networks” by vám určitě neměla uniknout, pokud máte to štěstí a budete se konference účastnit. Na Youtube můžete vidět ukázku takového útoku. Již před rokem se něco podobného stalo divákům z Montany, kdy útočník přerušil vysílání s upozorněním, že “nemrtví začali vylézat z hrobů a útočí na lidi” :). Vzhledem k tomu kolik lidí slepě věří všemu co se říká v televizi, by tento útok v nesprávných rukou mohl způsobit minimálně paniku, dopravní kolaps a v nejhorším případě i újmu na životech.

Podle zprávy Reuters americká vláda zvažuje zda nezruší víza některým návštěvníkům z Číny chystající se navštívit konferenci DefCon a BlackHat. Cílem má být omezení čínské kyberšpionáže. Jako kdyby k tomu potřebovali být v Americe fyzicky. Přitom zaměstnanci NSA byli přímo požádáni již minulý rok organizátory konference, ať ji nenavštěvují, protože nechtějí aby NSA odposlouchávala jejich návštěvníky, či prováděla jinou špionáž.

V několika posledních měsících se vývojáři malwaru začali více zaměřovat na útoky vůči platebním terminálům připojených k počítači (na kterých většinou běží Windows). Malware BlackPOS byl hlavním aktérem při útoku na třetího největšího prodejce v Americe – TARGET. Při tomto útoku bylo odcizeno na 40 milionů údajů a čísel kreditních karet, kterými se platilo v kterékoliv z 1500 poboček. Při útoku na Michaels Stores šlo o 2,6 milionů potvrzených údajů, ale o 110 milionů v ohrožení.

Při posledním známém útoku zvaným jako “Nemanja botnet” byl objeven kus malwaru, který již infikoval 1500 platebních terminálů napříč celým světem. Tento malware používal hned několik vektorů útoku k infikování počítače operátora/pokladního a také keylogger. Byl objeven výzkumníky společnosti IntelCrawler (již v březnu), stejně jako BlackPOS.

Po masivním zneužívání NTP (časových) serverů k DoS/DDoS útokům se podle společnosti Akamai začal používat i protokol SNMP určený primárně ke sběru údajů ze síťových zařízení. Ve výsledku si pořádně zajistěte přístup k jakékoliv UDP službě a pokud ji nepotřebujete, tak ji rovnou zakažte. Bylo by krásné zakázat i DNS dotazy přes UDP, ale stále existuje velké množství společností, které směrem do Internetu povolují ze svých forward DNS serverů pouze UDP 53, protože TCP se dříve používalo jen pro přenos zónového souboru. To již dnes není pravidlem a s nástupem DNSSEC je TCP již kvůli délce odpovědi nezbytnost. Nicméně právě tyto společnosti byste takto lehce odřízli od vašich služeb, což si asi žádná společnost nechce dovolit.

Společnost Vupen uvolnila podrobnosti o chybě ve Firefoxu 27, předvedené na soutěži Pwn2Own.

Analýza napadeného ADSL modemu dokončena. Router nabízel na specifické adrese ke stažení konfiguraci systému bez předchozího ověření uživatele, kde bylo uloženo i heslo administrátora.

Ve zkratce

Závěr

Tento seriál vychází za pomoci konzultantů firmy Datasys, příznivců a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.