SSHStalker – starý, ale dobrý botnet?

Experti společnosti Flare odhalili nový, dosud nezdokumentovaný linuxový botnet, který pojmenovali SSHStalker. Během zhruba posledních dvou měsíců jej detekovali prostřednictvím SSH honeypotů se slabými přihlašovacími údaji, které provozují od začátku roku 2026. Zaznamenali přitom sérii průniků, které se nepodobaly žádné dříve popsané aktivitě. Po kontrole databází známých hrozeb, zpráv bezpečnostních dodavatelů a repozitářů malwaru potvrdili, že jde o novou aktivitu a dali jí název SSHStalker. Co je na Stalkerovi zajímavé, je skutečnost, že kombinuje taktiky IRC botnetů z devadesátých let s moderními automatizovanými technikami hromadné kompromitace.

Název SSHStalker autoři zprávy odvodili z charakteristického chování botnetu – malware si zajistí na napadený systém trvalý přístup, aniž by bezprostředně začal provádět jakékoli pozorovatelné škodlivé operace. A to přesto, že má prokazatelně schopnost provádět DDoS útoky nebo těžit kryptoměnu. Takové chování je podle nich typické buď pro fázi budování samotné infrastruktury, její testování, nebo strategické udržování přístupu pro budoucí využití.

SSHStalker využívá dnes již polozapomenutý protokol IRC jako páteř své řídicí infrastruktury (Command & Control, C2). Útoky jsou vysoce automatizované – využívají SSH skenery spolu s rychlým nasazením škodlivého kódu, kompilací softwaru přímo na napadeném systému a automatizované přihlašování do IRC kanálů, to vše pro co nejrychlejší šíření infekce.

Za zmínku jistě také stojí, že se snaží zneužít zranitelností z éry starších až starých linuxových systémů a aktér má evidentně k dispozici rozsáhlý archiv exploitů pro linuxové jádro 2.6.x (CVE z let 2009–2010). Přestože jsou neškodné proti moderním technologiím, stále zůstávají účinné proti „zapomenuté“ infrastruktuře a spoustě systémů, které dlouhé roky „prostě fungují“ bez aktualizací.

Výzkumníci dále upozornili, že mechanismus perzistence implementovaný botnetem sice není nenápadný, ale je účinný – využívá cronem spouštěné úlohy, které malware znovu spustí přibližně do jedné minuty, pokud je jeho funkce narušena. Celkově SSHStalker upřednostňuje škálovatelnost a spolehlivost před utajením.

Technická analýza společnosti Flare ukazuje na operátora linuxového botnetu střední úrovně, který využívá staré, ale spolehlivé nástroje: SSH brute force, vícestupňové payloady, perzistenci založenou na cronových úlohách a koordinaci přes IRC.

Jazykové artefakty v rumunštině, přezdívky a slang uvnitř konfigurací a IRC kanálů pak představují možný indikátor pravděpodobného původu aktéra.

Závěrem společnost Flare poskytuje doporučení, jak mohou obránci hrozbu detekovat a zmírnit. Je mezi nimi zavedení monitoringu instalace kompilerů, sledování možných odchozích IRC spojení a cron úloh s neobvykle častým spouštěním. Zmiňují samozřejmě i obligátní, přesto stále platnou nutnost zákazu autentikace SSH spojení heslem a její náhradu pomcí SSH klíčů, nebo také omezení počtu možných pokusů v čase, rate-limiting. Patrně tak trochu v duchu „na staré zranitelnosti platí staré, ale osvědčené záplaty“.

Největší koordinovaná kybernetická kampaň v historii Singapuru

Singapurské úřady minulý týden zveřejnily detaily rozsáhlé kybernetické operace, kterou koordinovaly s cílem zastavit dlouhodobou špionážní kampaň proti klíčovým telekomunikačním společnostem země.

Čtyři největší singapurské telekomunikační společnosti – Singtel, StarHub, M1 a Simba Telecom – se dle zprávy singapurských úřadů staly minulý rok terčem koordinované kybernetické kampaně, za kterou podle úřadů stojí skupina UNC3886 napojená na Čínu. Peking jakékoli napojení dlouhodobě odmítá.

Dle singapurské Cyber Security Agency (CSA) šlo o dlouhodobou špionážní operaci. Útočníci použili sofistikované techniky, včetně zneužití zero-day zranitelnosti, aby překonali firewall a pronikli do sítí a rootkitů k udržení skrytého přístupu a utajení své přítomnosti. Přesto se jim nepodařilo získat citlivá osobní data zákazníků ani narušit provoz sítí. Úřady uvedly, že z útoku byl získán pouze malý objem technických dat, převážně souvisejících s konfigurací sítí, které mohly sloužit k dalšímu skrytému sledování nebo plánování budoucích akcí.

Po odhalení podezřelé aktivity spustil stát operaci „Cyber Guardian“, do níž se zapojilo přes sto expertů z několika vládních agentur. Podle vlády šlo o největší koordinovanou kybernetickou obrannou akci v historii země.

Loňské léto úřady informovaly veřejnost, že se potýkají s kybernetickými útoky na strategicky významné cíle. Zpráva z minulého týdne tak poprvé odhalila typ infrastruktury, který byl skupinou UNC3886 napaden, a reakci singapurské vlády.

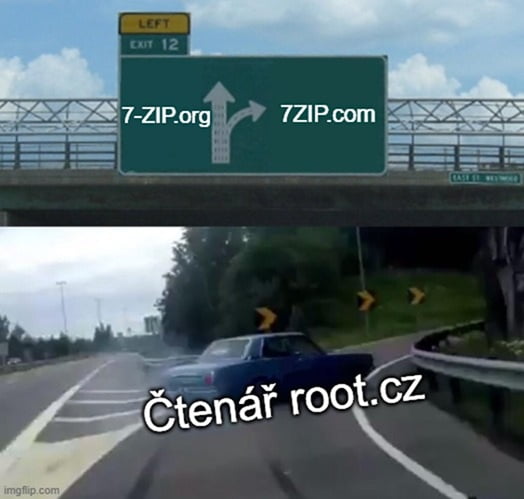

Není 7-zip jako 7zip

Kyberzločinci zneužívají falešnou doménu 7zip[.]com, která vypadá téměř identicky jako oficiální web projektu 7-Zip (správná doména je 7-zip.org). Na tomto webu nabízejí stažení instalačního balíčku, který instaluje běžný 7-Zip archiver a spolu s ním také škodlivý software. Tento dodatečný malware se skládá ze tří komponent ( Uphero.exe, hero.exe a hero.dll) uložených do systémového adresáře a registruje je jako služby se SYSTEM oprávněními, takže se načítají automaticky při startu systému. Poté modifikuje pravidla firewallu, čímž umožňuje malwaru navazovat internetovou komunikaci.

Výsledkem kompromitace není typické odcizení dat nebo ransomwaru, ale přeměna infikovaného počítače na „residential proxy node“. Taková zařízení mohou být zneužita k routování provozu pro účely obcházení blokací, credential stuffingu, phishingu nebo jiné škodlivé činnosti, přičemž je provoz maskován za legitimní domácí IP adresou. Tento typ proxyware kampaně je nebezpečný zejména proto, že:

- malware je podepsaný platným, aktuálně již odvolaným certifikátem, takže se může jevit jako legitimní software,

- běžná funkčnost 7-Zipu zůstává zachována, což snižuje podezření uživatele,

- falešná doména stále zůstává online a láká nové oběti.

Policie zatkla prodejce nástroje JokerOTP pro krádež ověřovacích kódů

Nizozemská policie zadržela jednadvacetiletého muže z města Dordrecht, který je podezřelý z prodeje přístupu k phishingovému nástroji JokerOTP. Ten dokáže zachytávat jednorázové přihlašovací kódy (OTP), a útočníkům tak výrazně usnadňuje převzetí cizích účtů.

Jde už o třetí zatčení v rámci tříletého vyšetřování, které vedlo k rozbití celé služby typu phishing-as-a-service v dubnu 2025. Dříve policie dopadla jak hlavního vývojáře platformy, tak i jeho spolupracovníka, vystupujícího pod přezdívkami „spit“ a „defone123“.

Podle vyšetřovatelů způsobil JokerOTP během dvou let škody nejméně za 10 milionů dolarů a byl použit ve více než 28 000 útocích ve 13 zemích. Zadržený muž nabízel přístup k nástroji přes Telegram formou licenčních klíčů.

Zločinci si službu předplatili a mohli ji nastavit tak, aby automaticky volala obětem a vylákala z nich citlivé údaje – například PIN, údaje o platební kartě nebo rodné číslo. Bot se zaměřoval mimo jiné na uživatele služeb jako PayPal, Amazon nebo Apple.

Jednorázové kódy mají přitom sloužit jako další vrstva zabezpečení při přihlašování. Útočníci obvykle nejprve získají heslo (například z úniků dat nebo z malwaru) a následně potřebují právě OTP k dokončení přihlášení.

V tu chvíli nastoupil JokerOTP – oběti zavolal automatický systém, který se vydával za podporu dané služby. Tvrdil například, že se někdo snaží napadnout jejich účet, a požádal je o zadání ověřovacího kódu. Protože hovor často přišel přesně ve chvíli, kdy kód dorazil, mnoho lidí podvodu uvěřilo.

„Oběti měly pocit, že spolupracují na ochraně svého účtu,“ uvedla vedoucí kyberkriminality Anouk Bonekamp. Ve skutečnosti ale útočníkům otevřely dveře – ti pak mohli provádět nákupy, převádět peníze nebo účet úplně převzít.

Policie uvedla, že už identifikovala desítky dalších lidí, kteří si bot pořídili, a postupně je hodlá obvinit. Zároveň zdůrazňuje, že oběti by se neměly stydět – podobné podvody jsou čím dál propracovanější.

Doporučuje také sledovat známky manipulace, typicky vytváření naléhavosti nebo požadavky na sdělení citlivých údajů. Uživatelé si mohou ověřit, zda jejich data neunikla například pomocí služby Have I Been Pwned – únik e-mailu či dalších údajů totiž výrazně zvyšuje šanci, že se stanou terčem podobného útoku.

Ve zkratce

- Nový komerční spyware cílený na telefony iOS a Android

- Nové možnosti v maskování škodlivých LNK souborů

- Policie zatkla prodejce nástroje JokerOTP pro krádež ověřovacích kódů

- První případ škodlivého doplňku pro MS Outlook

- Státní hackerské skupiny využívají Gemini AI pro sběr informací o cíli a k přípravě útoku

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…