Světoznámá konference CanSecWest, jejíž součástí je soutěž Pwn2Own, opět ukázala, že král (v našem případě bezpečnost) je nahý. Svatá čtveřice webových prohlížečů (Chrome, Firefox, Internet Explorer, Safari) byla opět pokořena a jen výzkumníci společnosti VUPEN si během soutěže přišli na pěkných 400 tisíc dolarů. Tímto se jednoznačně řadí mezi úzkou skupinu společností, jejímž hlavním obchodním artiklem je výroba exploitů na software dle přání zákazníka.

Cílem soutěže bylo opět nalézt 0day chybu primárně v prohlížečích, které jsou v dnešní době snad tím nejlépe zabezpečeným kusem SW, který můžete kdy používat, protože je jejich kód testován a analyzován stovkami odborníků každý den. I přesto v nich výzkumníci dokáží, mnohdy kombinací několika chyb, vyskočit ze sandboxu, obejít všechny ochrany a dostat se tak k systému. Některé scénáře se testují ručně a některé pak pomocí fuzz testingu. Například k odhalení 0day chyby ve Firefoxu musel tým VUPEN provést 60 milionů fuzz testů.

Dalším tématem CanSecWest bylo napadení bootovacího procesu, MBR a perzistentní BIOS malware. Malware schopný běžet na úrovní BIOSu a hardwaru všeobecně je o to víc nebezpečný, protože je schopen přestát reinstalaci systému nebo detekci pomocí antivirového programu. Co vím, tak některé společnosti vlastní rentgen a před předáním notebooku zaměstnancům ho zrentgenují a uloží si obraz. Po určité době (například jeden rok) ho poté zrentgenují znovu a porovnají s předchozím obrazem, aby odhalili špionážní HW trojan schopný odposlechnout data, případně plně převzít kontrolu nad systémem. V případě perzistentního malwaru rentgen nic neodhalí, a jak možná víte, notebook se špionážním HW může přijít již od výrobce. Ruku na srdce, kolik forenzních analytiků schopných odhalit takový HW trojan, nebo perzistentní malware znáte?

Naše postřehy

Útočníci odcizili data na blogu CEO Mt. Gox Marku Karpelesovi a výzkumníci společnosti Kaspersky v nich nalezli malware, který možná stojí za celým krachem burzy a zmizelými 850 tisíci Bitcoiny. Malware schopný běžet jak na Windows, tak Mac OS X a napsaný v programovacím jazyku LiveCode je označený jako Trojan.Win32.CoinStealer.a, případně Trojan.OSX.CoinStealer.a. Byl ukrytý v aplikaci tvářící se jako databázový klient pro Mt. Gox a na pozadí spustil proces TibanneSocket.exe, který hledal soubory s názvem bitcoin.conf a wallet.dat, které tvoří Bitcoin peněženku. Data odesílal na server v Bulharsku, který je teď vypnutý.

Google veřejné DNS servery byly po dobu 22 minut napadeny a miliony klientů z Brazílie a Venezuely využívající jejich služeb mohly být napadeny. Jednalo se o známý vektor útoku na dynamický routovací protokol BGP, prezentovaný na konferenci Defcon 2008 Tony Kapelou a Alexem Pilosovem.

Facebook uvolnil open-source programovací jazyk HACK pro veřejnost. HACK nemá nic společného s hackingem. Jedná se o jazyk velmi podobný PHP, jehož cílem má být snadné programování moderních a bezpečných webových aplikací. Přímo na webu je interaktivní cvičení, které vás provede seznámením s tímto jazykem a jeho možnostmi.

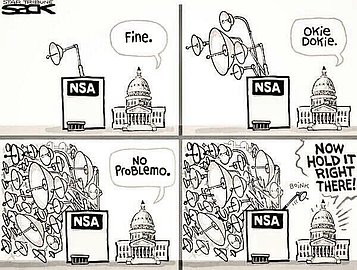

Americká vláda často obviňovala čínského výrobce síťových prvků a dalších periferií Huawei ze špionáže a tajných zadních vrátek ukrytých v jejich zařízeních. Pravda se však ukázala být taková, že naopak NSA v roce 2009 napadla čínské vládní systémy a systémy společnosti Huawei. Pod operací s názvem Shotgiant NSA infikovala mailové servery společnosti, vlády a finančních institucí a dostala se ke zdrojovým kódům společnosti. Cílem bylo nalézt napojení Huawei na Čínskou lidovou osvobozeneckou armádu.

Další dokument od Edwarda Snowdena “I hunt sysadmins” popisuje jak zaměstnanec NSA sleduje administrátory sítí a systémů, aby se tak dostal k heslům do systému a zmapoval sítě, které používají teroristi a extrémisté. V dokumentu, který je psaný spíše formou deníčku hackera, jsou uvedeny i konkrétní postupy.

Devátého dubna Microsoft oficiálně ukončí podporu Windows XP. Je nejen alarmující, že velká část bankomatů stále běží na Windows XP, ale že vůbec běží na tomto operačním systému. V Indii, kde je přibližně 115 tisíc bankomatů, se uvažuje o tom, že část z nich přejde na BOSS Linux.

SEA (Syrian Electronic Army) se dostala k dokumentům a emailům, ve kterých Microsoft fakturuje tajné FBI skupině DITU (Digital Intercept Technology Unit) statisíce dolarů za poskytnutá soukromá data uživatelů jejich služeb. Cena za jeden požadavek se vyšplhala ze stovky dolarů na dvě stě.

Microsoft přiznal, že sledoval privátní hotmailový účet francouzského bloggera kvůli šetření odcizených dat Windows 8 v roce 2012.

Podle zprávy společnosti Cisco jeden z posledních masových útoků využívá sedm let starou zranitelnost linuxového jádra 2.6. Útok je logicky zaměřen na systémy, u kterých neexistuje patch management. Při tomto útoku je použito více než 2700 webových adres a denně je infikováno až 400 serverů. Cisco po několika dnech vydalo opravnou zprávu zmiňující, že ne všechny napadené systémy běžely na tomto jádru a že je zde možná spojitost s kampaní Mesh Network objevená společností Sucuri.

Operace Windigo. Linuxová malware kampaň, která infikovala okolo půl milionu počítačů a 25 tisíc serverů. Na postižených systémech byl nainstalován OpenSSH backdoor Linux/Ebury, který sbíral hesla, SSH klíče a umožňoval neautorizovaný přístup útočníkům. Podle zprávy společnosti ESET se při operaci Windigo používal i malware Linux/Cdorked, což je HTTP backdoor pro přesměrování webového provozu a Perl/Calfbot pro šíření spamu. Kromš Linuxu byl malware nalezen i na operačních systémech FreeBSD, OpenBSD, OS X a dokonce Windows, kde Perl běžel pod Cygwinem. Jednoduchým testem si ověříte, jestli je váš server kompromitován. Při spuštění příkazu “ssh -G” byste správně měli dostat chybovou zprávu o nepodporovaném přepínači “– G”.

Pěkný seriál Dejana Lukana popisující hookování systémových volání pomocí MSR, SSDT a IDT.

Security Session 2014

Byla spuštěna bezplatná registrace na konferenci Security Session, která se koná v sobotu 5.4.2014 od 9:00 ve FIT VUT, Božetěchova 1, Brno, místnost D105. Každým rokem zvyšujeme pomyslnou laťku a překonat tento rok bude těžké, protože jsme si připravili opravdu zajímavé přednášky a věříme, že přijdou zajímavé i vám. Více informací a registrace na stránkách konference: www.security-session.cz

Ve zkratce

-

Turris, český WiFi router od CZ.NIC. Bohužel bez DSL portu.

Pro pobavení

Závěr

Tento seriál vychází za pomoci konzultantů firmy Datasys, příznivců a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.