Zranitelnosti v kamerách Axis

Výzkumníci z firmy VDOO zabývající se kybernetickou bezpečností objevili několik zranitelností v kamerách od společnosti Axis Communications. Podle výrobce je téměř 400 modelů kamer zranitelných a pro každou zranitelnost již byla vydána bezpečnostní záplata.

Útočníkovi k převzetí kontroly nad kamerou stačí znalost její IP adresy. Zneužitím chyb je možné ovládat všechny funkce kamery včetně modifikace jejího SW. Odborníci varují, že se kamery mohou stát součástí botnetu využívaného k DDoS útokům nebo k těžbě kryptoměn.

Experti publikovali technické detaily a demonstrovali útok na kamery pomocí zřetězení 3 zranitelností.

Fortnite pro Android

Fortnite patří mezi nejpopulárnější hry od Epic Games. Hra byla uvolněna minulý rok pro Microsoft Windows, macOS, PlayStation 4 a Xbox One. V březnu tohoto roku byla uvolněna také verze pro iOS, ale verze pro Android je stále ve vývoji.

V několika minulých týdnech byl zájem o tuto hru zneužit podvodníky, který nabízejí ke stažení závadnou verzi hry, která může zkompromitovat zařízení s Androidem. Proto počkejte na oficiální vydání verze pro Android a neinstalujte hru z obchodů třetích stran.

Pozor na mraky!

Více než 22000 systémů správy kontejnerů a API rozhraní je nechráněno nebo veřejně přístupné na Internetu. Podle výzkumu firmy Lacework mají kontejnery špatně nastavené zdroje, nedostatky v pověření a používají nezabezpečené protokoly. V důsledku toho mohou útočníci na dálku přistupovat k infrastruktuře a instalovat, odstraňovat nebo šifrovat jakoukoli aplikaci, kterou společnost v cloudu provozuje.

Zase ten phishing

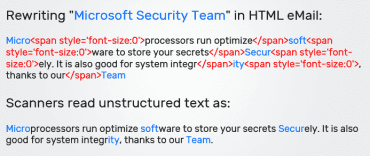

Výzkumníci z oblasti bezpečnosti upozorňují na jednoduchou techniku, kterou používají v e-mailech podvodníci, aby obcházeli většinu mechanizmů detekce phishingu založených na umělé inteligenci, které jsou implementovány v e-mailových službách.

Tato metoda, označovaná jako ZeroFont, je založena na vkládání skrytých slov s velikostí písma nula v rámci skutečného obsahu phishingového e-mailu, který udržuje jeho vzhled stejný, ale zároveň je z pohledu bezpečnostních skenerů e-mailu neškodný.

Únik dat z šifrovaných disků

Začátkem tohoto měsíce vydal bezpečnostní badatel Wojciech Regula ze společnosti SecuRing příspěvek na blog o funkci Quick Look v systému macOS, která pomáhá uživatelům prohlížet fotografie, soubory dokumentů nebo adresáře bez jejich otevření.

Výzkumník vysvětluje, že funkce Quick Look generuje miniatury pro každý soubor/adresář, takže uživatelům poskytuje pohodlný způsob vyhodnocování souborů před jejich otevřením.

Tyto miniatury v mezipaměti jsou však uloženy na nešifrovaném pevném disku počítače na známém a nechráněném místě, i když tyto soubory nebo adresáře patří do zašifrovaného kontejneru a nakonec odhalí část obsahu uloženého na šifrovaných jednotkách.

Olympic Destroyer se vrací

Stejný malware jako ten použitý při zimní olympiádě v Pyeongchangu, zvaný Olympic Destroyer, byl použit v nedávné vlně útoků proti organizacím v Německu, Francii, Nizozemí, Rusku, Švýcarsku a na Ukrajině.

Útočníci se tentokrát zaměřili na finanční instituce v Rusku a na Evropské organizace zaměřené na ochranu proti chemickým a biologickým hrozbám. Útočníci šířili malware pomocí dokumentu obsahujícího škodlivé makro.

Nový botnet Mylobot

Byl vytvořen neobvyklý botnet nazvaný Mylobot, který vyniká dosud nevídanou úrovní složitosti, co se týká především široké škály různých nástrojů určených zejména pro jeho skrytí.

Podle analýzy, kterou minulé úterý uveřejnil Tom Nipravsky, bezpečnostní badatel pro Deep Instinct, sem patří techniky:

- anti-VM, anti-sandbox a anti-ladění

- zabalení vnitřních částí šifrovaným zdrojovým souborem

- vkládání kódu

- vytvoření nového procesu v pozastaveném stavu a náhrada jeho obsahu tím, který má být skrytý

- spouštění EXE souborů přímo z paměti, aniž by musely být na disku

- zpožďovací mechanizmus 14 dní před přístupem na servery C&C

Kritická zranitelnost v prohlížečích

Výzkumník společnosti Google objevil vážnou zranitelnost v moderních webových prohlížečích. Zranitelnost by mohla dovolit stránkám, které navštívíte, ukradnout citlivý obsah z online účtů, kde jste se předtím přihlásili stejným prohlížečem.

Jak objevil Jake Archibald, vývojář pro Google Chrome, chyba se týká způsobu, jakým prohlížeče zpracovávají žádosti o cross-origin na video nebo audio soubory, který v případě zneužití může umožnit vzdálenému útočníkovi, aby si např. přečetl obsah Vašich zpráv na Gmailu nebo soukromých zpráv na Facebooku. Detaily zranitelnosti si můžete přečíst na blogu.

Na uvedenou zranitelnost, která se týká prohlížečů Firefox a Edge, jsou již vydány záplaty v jejich posledních verzích. Proto překontrolujte, zda provozujete jejich poslední verze.

Ve zkratce

- Napadena korejská směnárna kryptoměn Bithumb

- Únik geolokačních informací

- Přestaňte používat zastaralé TLS 1.0 a TLS 1.1

- OpenBSD blokuje Intel Hyper-Threading

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.