Před dvěma měsíci proběhla konference Black Hat 2014 v Las Vegas. Karsten Nohl a Jakob Lell na své přednášce “BadUSB – on accessories that turn evil” upozornili na možnost zneužití jakéhokoliv USB ke skryté instalaci malwaru na připojené zařízení a jeho další šíření infikováním firmwaru dalších USB zařízení připojených k infikovanému počítači. Přednáška obsahuje hodně praktických ukázek, kde se USB tváří jako klávesnice a příkazy modifikuje systém, případně stáhne malware. Dále se infikované USB zařízení tváří jako síťová karta spolu s DHCP serverem, takže pak veškerý síťový provoz jde přes zařízení (DNS, proxy, …), které může fungovat jako man-in-the-middle. Pro ukázku toho scénáře odchytili komunikaci na PayPal.com a uložili si přihlašovací údaje přímo na klíč. Pokud zapomenete připojené USB zařízení při startu počítače, tak je samozřejmě možné nabootovat ze skrytého oddílu a nainstalovat na počítač např. perzistentní rootkit.

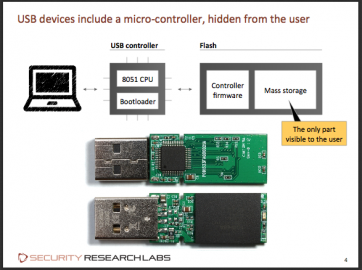

Ve zkratce přeprogramujete firmware USB (protože to lze) vlastním, který se nejdříve po připojení k počítači tváří jako flash disk, ale protože má možnost se kdykoliv přeregistrovat, tak se najednou stane klávesnicí a stejně jako vy píšete znaky na klávesnici, tak i USB posílá systému ty samé kódy, takže firmwarem tak např. otevřete terminálové okno a napíšete malý script v power shellu, který stáhne malware z internetu, případně ho rovnou spustí ze skrytého oddílu našeho USB. Znáte Teensy? Ono to ve výsledku není nic revolučního.

Na konferenci Black Hat však nebyly zveřejněny žádné zdrojové kódy, protože to bylo dle autorů příliš nebezpečné, což je pravda, protože to bez změny standardu USB nepůjde jednoduše vyřešit. Částečně by pomohla autorizace zařízení jako v případě Bluetooth, ale ani to není stoprocentní. Takto schválíte, že např. USB klávesnice je opravdu klávesnicí, ale jestli je modifikovaný firmware, který v nestřeženém okamžiku stáhne malware z Internetu, to nevíte. Samozřejmě pokud to je možné, tak by se možnost aktualizace firmwaru měla zcela vypnout, případně omezit jen na takový firmware, který je podepsán výrobcem, ale i tak je tu možnost špatné implementace, která umožní toto omezení obejít. Navíc vás to neochrání před již infikovaným USB zařízením, které vám někdo během oběda připojí k počítači.

Nyní je situace o to horší, že dva výzkumníci (Adam Caudill a Brandon Wilson) minulý týden na konferenci Derbycon v Louisville představili zdrojové kódy USB firmwaru, který dokáže (víceméně) to, co demonstrovali Karsten Nohl a Jakob Lell. Tímto se tedy posunula fyzická bezpečnost zase o krok zpět. Pokud to urychlí změnu standardu, tak to bude jen dobře, na druhou stranu bude však těchto útoků rapidně přibývat. Antivirový program vám je v tomto případě víceméně k ničemu, pokud by nezačal ověřovat a tvořit whitelist bezpečných firmwarů, což by se hodilo při identifikaci i dalších útoků. Nicméně malware bežící v paměti pro infikování ostatních USB by s trochou štěstí mohl být některým AV programem detekován :)

Naše postřehy

Jen pár aktualit k případu Shellshock. Máme tu už třetí patch, který snad již opravdu chybu zcela eliminuje, takže pokud jste opatchovali všechny systémy druhým patchem, tak si to budete muset zopakovat.

Chybu je možné využít i na systémech kde běží OpenVPN, Qmail či VoIP. Neoficiální sbírka shellshock útoků je na webu SANS.

Byl uveřejněn tracker Command & Control serverů botnetu Asprox. Tracker obsahuje informace o více než 770 CnC serverech za posledních 18 měsíců. Z hlediska velikosti backend infrastruktury je momentálně Asprox s průměrně 40 aktivními servery asi třetí největší veřejně trasovaný botnet (po botnetech Zeus s 360 a SpyEye se 70 aktivními CnC servery).

Xen vydal bezpečnostní aktualizaci (XSA-108) opravující kritickou chybu, kdy bylo možné z guestovského operačního systému shodit celý Xen server (host machine), či dokonce získat 3 KB z paměti cizího virtuálu (virtual machine). Velcí hráči na poli cloudových služeb používající Xen, jako Amazon, Verizon, Rackspace atd. byli o chybě informování týden dopředu, aby měli čas na update všech systémů.

Americké úřady uvolnily několik dokumentů vysvětlující nesrovnalosti v případu Silk Road. Nebo alespoň takový byl plán, ale zřejmě to přineslo hned několik dalších a je zřejmé že FBI se snaží skrýt, jak se k informaci o serverech a jejich konfiguraci dostala.

Google bude ukončovat standardní aktivaci SafeSearch, která umožňovala správcům sítí, resp. proxy serverů, instruovat Google, ať z výsledků vyhledávání odebere nežádoucí obsah (především adult content). Hlavním důvodem je, že starou cestou bylo potřeba komunikovat přes HTTP, čehož využívaly k útokům určité skupiny. V případě HTTPS již není možné na proxy serveru vynucovat SafeSearch, takže se budou muset naimplementovat jiné metody, které to opět umožní. Nejefektivnější je asi vytvoření na interním DNS serveru CNAME záznam www.google.com na forcesafesearch.google.com, ale upřímně mě překvapuje, že vytvoření/podvržení Google zóny radí zrovna Google.

Pokud ve vaší firmě řešíte, co použít pro SSO (Single Sign-On) a rádi byste umožnili přihlášení zaměstnanců stejným heslem i na externí weby bez toho, aby někde v cizím systému byl uložen aktuální hash hesel všech vašich zaměstnanců, tak si přečtěte něco o třech systémech (SAML, OAuth, OpenID), které umožní efektivně rozdělit poskytovatele služeb od poskytovatele identit.

Nový botnet označený jako Mac.BackDoor.iWorm infikoval přibližně 17 tisíc počítačů s OS X, kdy přibližně čtvrtina z nich je z US. Zajímavostí na něm je především to, že pro informace o CnC serverech získával pomocí vyhledávání příspěvků na Redditu.

Údaje o 76 milionech domácností a 7 milionech firmách bylo odcizeno z 90 serverů společnosti JPMorgan během útoku, který trval od poloviny června do poloviny září. Mělo by se jednat o ne-citlivá data jako jména, adresy, telefony, mailové adresy apod. Pravda samozřejmě může být jiná.

Ve zkratce

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci konzultantů firmy Datasys a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.