Více než tucet zranitelností ve vozech BMW

Čínští výzkumníci z Keen Security Lab provedli v uplynulém roce rozsáhlý bezpečnostní audit zaměřený na bezpečnost výpočetních jednotek u různých modelů vozidel BMW (BMW i Series, BMW X Series, BMW 3 Series, BMW 5 Series, BMW 7 Series). Jedná se o stejnou skupinu, která v minulosti nalezla řadu zranitelností v modulech používaných ve vozech Tesla.

Za rok práce se jim podařilo nalézt více než tucet zranitelností různých kategorií. Některé ke zneužití vyžadují přímý přístup k USB portu, některé fyzický přístup k vozidlu, ale našly se i takové, které bylo možné zneužít vzdáleně, např. přes Bluetooth nebo mobilní sítě. Chyby se našly v jednotce pro přehrávání audia/videa, v jednotce ovládající telefonní služby a zámky dveří, i v dalších jednotkách.

Zneužití těchto chyb by mohlo útočníkům umožnit získat velmi vysokou úroveň kontroly na vozidlem. Výzkumníci předali výsledky své práce dotyčným autoritám v BMW, které nálezy ocenily a potvrdily. V tuto chvíli je již celá řada chyb opravena prostřednictvím over-the-air aktualizací, nicméně některé chyby bude nutné odstranit až návštěvou autorizovaného servisu.

Další varianta Spectre ohrožuje Intel, ARM a AMD

Výzkumníci z Microsoftu a Google objevili další variantu z rodiny bezpečnostních chyb Meltdown-Spectre. O jmenovaných dvou toho již bylo napsáno mnohé, další „přírůstek“ byl zatím pojmenován Speculative Store Bypass, je podobný Spectre a využívá chyby ve spekulativním provádění instrukcí, které používá většina moderních CPU, k získání potenciálně citlivých dat prostřednictvím bočního kanálu. Intel zatím klasifikoval tuto chybu jako „medium risk“, neboť celá řada exploitů, které byly nutné ke zneužití Speculative Store Bypass, byla již opravena výrobci browserů v rámci prvního balíčku patchů na Spectre-Meltdown.

URL zkracovače mohou tajně těžit měnu Monero

Není žádnou novinkou, že nejrůznější URL zkracovače používají útočníci k oklamání uživatelů k návštěvě stránky, kam by za normálních okolností sami nevstoupili. Zkracovač Coinhive nabízí navíc provozovatelům webů monetizovat přístupy na stránky tím, že před přechodem na daný odkaz nechá browser uživatele spočítat specifikovaný počet hashů. To může některým provozovatelům např. umožnit vyhnout se zobrazování reklamy. Myšlenka je to na první pohled chvályhodná. Bohužel existuje možnost pro nečestné provozovatele nebo útočníky jak této služby zneužít. JavaScript pro těžbu je za normálních okolností načten a spuštěn až v okamžiku kliknutí na nějaký odkaz. „Šikovným“ uživatelům se však podařilo tento mechanismus obejít a zařídit, aby byl kryptominer načten a spuštěn bez jakékoliv interakce na straně návštěvníka stránky.

TOP50 Android aplikací pro mobilní nákupy obsahuje závažné zranitelnosti

Jak vyplývá z nedávné analýzy firem Appknox a Seworks, více než 84 % z TOP50 nákupních aplikací pro Android obsahuje tři a více velmi závažných zranitelností, celkem bylo nalezeno 274 zranitelností.

Celkem 94 % aplikací selhalo v testu Unprotected Exported Receiver, takže potenciální útočník může snadno modifikovat chování aplikace a vkládat data, která do aplikace nepatří.

Až 70 % aplikací selhalo v testu Unprotected Exported Activities, takže útočník může snadno spouštět aktivitu mimo původní aplikaci, což mu umožní např. přístup k citlivým údajům, modifikovat vnitřní chování aplikace, nebo oklamat uživatele aby věřil, že pracuje s původní aplikací místo kompromitované.

V testu App Extending WebView Client selhalo 64 % aplikací, což umožní případnému útočníkovi oklamat uživatele tak, aby zadal citlivé údaje do falešné kopie původní aplikace.

Vzhledem k tomu, že mobilní nákupy jsou v dnešní době již uživatelsky velmi přívětivé a pro provedení nákupu dnes často stačí skutečně jediný klik (neboť platební informace jsou „bezpečně“ uloženy kdesi v aplikaci), stojí výsledky této analýzy za zvážení.

Ve zkratce

- Phishingový email ironicky poskytuje seznam podvodníků (aka. There really is no honor among thieves.)

- Student odměněn $36.000 za odhalení chyby v Google App Engine

- Pekingské metro zavede systém pro rozpoznávání obličejů

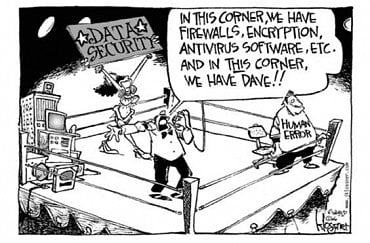

Pro zasmání

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.