Zranitelnost v Google Chrome

Kritická zranitelnost typu „type confusion“ s označením CVE-2024–12053 byla objevena 14. listopadu bezpečnostními výzkumníky s přezdívkami „gal1ium“ a „chluo“. Společnost Google je za tento objev odměnila částkou 8 000 dolarů. Zranitelnost postihuje verze starší než 131.0.6778.108, přičemž Google v nejnovějších verzích 131.0.6778.108/.109 již chybu opravil.

„Type confusion“ nastává, když program očekává určitý typ dat v paměti, ale operuje s jiným typem. To vede k logickým chybám, jako je nesprávný přístup do paměti nebo manipulace s objekty, které mohou být zneužity. V případě zranitelnosti CVE-2024–12053 byla tato chyba nalezena ve vykreslovacím jádře V8 engine v Google Chrome. Chybná manipulace s objekty JavaScriptu v tomto případě umožňuje útočníkovi narušit paměťový prostor programu a vzdáleně spustit svůj vlastní škodlivý kód.

Společnost Google uvedla, že neposkytne detaily o možné exploitaci této zranitelnosti, dokud většina uživatelů neaktualizuje své prohlížeče.

Aby se předešlo riziku, uživatelům je doporučeno aktualizovat Google Chrome na nejnovější verzi 131.0.6778.108 nebo 131.0.6778.109, která chybu opravuje.

Generativní AI a její temná strana: FBI varuje veřejnost

Umělá inteligence (AI) se stává mocným nástrojem pro rychlejší vývoj nejen užitečných aplikací, ale i užitečným pomocníkem podvodníků, kteří ji využívají k vylepšení svých podvodů. FBI varuje, že tyto technologie umožňují pachatelům vytvářet stále důvěryhodnější a sofistikovanější podvody, kterými oslovují širší publikum, a zvyšují tak efektivitu svých útoků. Nástroje jako ChatGPT zlepšují kvalitu textových zpráv pro sociální inženýrství a díky lepším jazykovým překladům odstraňují chyby, které by jinak mohly působit podezřele. AI poháněné chatboty na podvodných webových stránkách nebo falešných profilech na sociálních sítích představují jen zlomek možností, jakými si prostřednictvím AI usnadnit podvody.

Další nebezpečí přichází s využíváním AI k tvorbě falešných obrazů a napodobování hlasů či videí. Generované obrázky slouží k vytváření realistických profilů, falešných dokumentů či falešných telefonátů. Technologie deepfake umožňuje napodobovat hlasy blízkých těch lidí, kteří se stali oběťmi, aby podvodníci mohli například žádat výkupné či obejít bankovní ověřovací procesy. V reálném čase se dokonce vytvářejí falešné videohovory s údajnými autoritami. Tyto praktiky ukazují, jak snadno lze s pomocí AI posunout hranice tradičních podvodů a zároveň upozorňují na nutnost vyšší obezřetnosti a lepší ochrany osobních údajů.

Zneužití nástrojů pro práci s protokoly událostí systému Windows

Wevtutil.exe je nástroj pro správu protokolů událostí ve Windows, který může představovat vážnou bezpečnostní hrozbu pro systém. Útočníci ho často využívají k provedení útoků, protože umožňuje spouštět libovolné příkazy, stahovat škodlivý software a maskovat stopy své činnosti v systému.

Hlavní nebezpečí spočívá v tom, že pomocí tohoto nástroje lze manipulovat se systémovými protokoly, exportovat je do formátu XML a provádět jejich úplné nebo selektivní mazání. Například pomocí příkazu wevtutil cl mohou útočníci mazat určité protokoly událostí, což ztěžuje odhalení jejich aktivit. Přitom mazání bezpečnostního protokolu je pro útočníky méně atraktivní, protože generuje událost s ID 1102, která je snadno sledovatelná. Mazání jiných typů protokolů však ve výchozím nastavení systém Windows nezaznamenává.

Zvláštní nebezpečí představuje příkaz wevtutil qe, který umožňuje exportovat protokoly událostí do formátu XML, což může vést k úniku důvěrných informací včetně přihlašovacích údajů. I když provedení vyžaduje zvýšená oprávnění, úspěšný útok může vážně kompromitovat systém.

Pro ochranu před těmito útoky se organizacím doporučuje posílit monitoring používání tohoto nástroje, zavést přísnou kontrolu přístupu k protokolům událostí a využívat nástroje pro analýzu chování. Zvláštní pozornost by měla být věnována případům, kdy je wevtutil.exe používán společně s dalšími potenciálně nebezpečnými nástroji, jako jsou makecab.exe a certutil.exe. Správcům se také doporučuje povolit zásadu „Auditování přístupu k ostatním objektům“ pro lepší sledování změn v protokolech.

Zneužívání multimediálních zpráv (MMS) enormně vzrostlo

Zneužívání mobilních zpráv, zejména prostřednictvím smishingu (SMS phishingu), roste rychlým tempem. Obzvlášť alarmující je nárůst zneužívání MMS. To se za sledované půlroční období zvýšilo o 220 %. Podvodníci využívají formátu obrázku k vytvoření důvěryhodnějšího dojmu. Zneužívání MMS představuje rostoucí vektor útoku. Za posledních 18 měsíců vzrostl počet hlášení od uživatelů o nevyžádaných MMS o 429 %.

Mezi běžné podvodné taktiky patří například zprávy, které se tváří jako oficiální sdělení od FedExu nebo PayPalu. Podvodné multimediální zprávy se nešíří pouze prostřednictvím MMS, ale jsou rozesílány i přes další platformy, jako je například WhatsApp. I přesto, že uvedené statistické údaje se týkají uživatelů v USA, uživatelé by měli být před těmito útoky na pozoru i v Evropě. Základem je neklikat na odkazy doručené v takových zprávách a aplikace instalovat pouze z oficiálních obchodů. Důležité je také hlásit nevyžádané zprávy operátorům, což pomáhá chránit před podobnými hrozbami i ostatní.

Europol rozebral komunikační službu MATRIX

Europol úspěšně rozbil šifrovanou komunikační službu MATRIX, kterou využívaly zločinecké organizace pro mezinárodní obchod s drogami a zbraněmi. Přístup do této služby byl možný pouze na pozvání a služba byla vytvořena kriminálníky vyloženě pro potřeby zločinu. Objevena byla na telefonu pachatele odsouzeného za vraždu nizozemského novináře Petera R. de Vriese v roce 2021. Následné vyšetřování vedené francouzskými a nizozemskými úřady umožnilo během tří měsíců zachytit a dešifrovat více než 2,3 milionu zpráv ve 33 jazycích, které se týkaly závažných trestných činů, jako je mezinárodní obchod s drogami, zbraněmi a praní špinavých peněz.

Nová taktika útočníků

Útočníci používají novou zajímavou taktiku, jakou obcházejí detekci pomocí antivirů. Vytvářejí poškozené dokumenty typu .docx a archivy .zip. Protože jsou soubory záměrně poškozené, neumí je antivirové programy otevřít a analyzovat. Poškození je však takového rázu, že samotný Word a archivační program soubory otevře. Při uploadu například do VirusTotalu jsou soubory označeny jako čisté a úspěšně je lze analyzovat pouze v interaktivních sandboxech, jako je AnyRUN.

Soubory jsou používány ve phishingových kampaních jako přílohy a obsahují QR kódy, které odkazují na zákeřné weby, jež se tváří jako přihlašovací portály Microsoftu.

Každý pátý Čech se stal cílem kyberzločinu, čtvrtina mu i podlehla

Nelichotivý výsledek ukázal nejnovější průzkum UniCredit Bank. Počet kyberútoků podle něj stoupá a s tím roste také částka, kterou se podaří kyberútočníkům ukrást.

Podle průzkumu se v posledních třech letech setkala pětina (20,7 %) Čechů s pokusem o kyberútok. Častěji pokus zaznamenali mladší respondenti ve věku 18 až 35 let.

Dalších 18,2 % lidí si nebylo jistých, zda útok na svou osobu zaznamenalo, a zbývajících 61,1 % respondentů se v posledních třech letech s kyberútokem nestřetla.

Kvůli chybě v aktualizaci Windows 11 nelze některé počítače vypnout

Jde zřejmě o poměrně rozšířenou chybu, která brání vypnutí počítačů a notebooků značky Dell, jak informoval server Windows Latest. Takto postižené počítače nelze ani uvést do režimu spánku. Výrobce uvádí, že se jedná o problém kompatibility, související s aplikací Dell Encryption App, respektive její verzí 11.9.

Zatímco však Microsoft zastavil distribuci aktualizace 24H2 do počítačů, které trápí jiné problémy s kompatibilitou (například nedávno objevené blokování tiskáren USB nebo problémy s hrami od Ubisoftu), pro postižené počítače Dell aktualizace pozastavena nebyla.

Ve zkratce

- Policie v Evropě zlikvidovala infrastrukturu kyberzločineckého tržiště Manson Market a síť phishingových webů

- Evropská komise zaslala 23 členským státům výzvu k dokončení transpozice směrnice NIS2

- Aktivně zneužívané zero-day zranitelnosti v routerech I-O data

- Jihokorejská firma vyráběla satelitní přijímače, které umožňovaly DDoS útoky

- Proč mají útočníci v oblibě gTLD

- Analýza kompromitace firemního e-mailového účtu

- NCA Rozbíjí ruskou síť na praní špinavých peněz

- Backdoory ANEL and NOOPDOOR použité v kampani MirrorFace mířeny proti Japonsku

- CISA varuje před aktivním zneužíváním zranitelností produktů firmy Zyxe

- Backdoory objeveny v knihovně web3.js v rámci balíčku Solana (NodeJS)

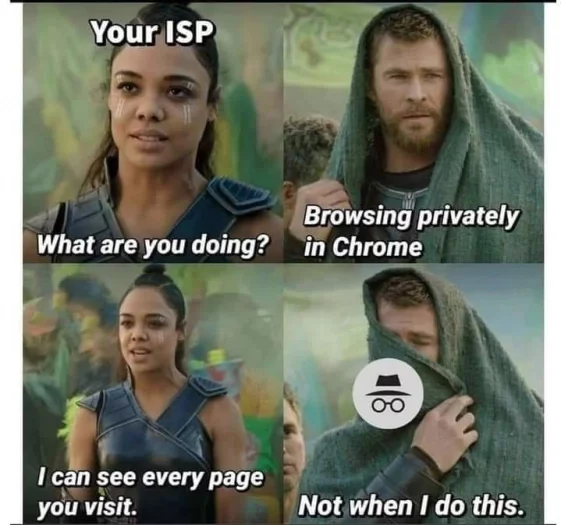

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…