Vývojáři distribuce Linux Mint varují všechny uživatele, kteří si v sobotu 20. února stáhli instalační ISO soubor s distribucí z odkazu na oficiální webové stránce. Útočníci totiž vytvořili upravené ISO obrazy s backdoorem a podařilo se jim odkazy vložit na oficiální web. Problém se týká jen verze Linux Mint 17.3 Cinnamon, pokud jste stahovali jinou variantu, jinou verzi, pomocí torrentu nebo přímým odkazem na oficiální stahovací server, vaše kopie je v pořádku.

WordPress nebo phpBB

Podle všeho se podařilo napadnout jen web, který je postaven na redakčním systému WordPress. Vývojáři se dušují, že měli nejnovější verzi bez přidaných pluginů. Díra vznikla v šabloně a ve špatných právech souborů. Server je zatím odstaven a pravděpodobně bude dále zkoumán.

S jinou teorií o napadení přišla komunita InfoSec, jak zmiňuje Softpedia. Yonathan Klijnsma z nizozemské společnosti Fox-IT upozornil na komerční nabídku dumpu celého phpBB fóra distribuce Linux Mintu. Je tedy možné, že někdo využil díry v phpBB a poté se získaným přístupem k disku modifikoval i další soubory či databáze. V každém případě zřejmě unikly údaje uživatelů fóra.

Každopádně je zvláštní, že by někdo takto hloupě využil takové bezpečnostní chyby, která mohla být využita daleko chytřeji než jen pro nasazení známého a velmi jednoduchého trojana. Ukazuje to na někoho nezkušeného nebo někoho, kdo to chtěl prostě jen zkusit.

Zkontrolujte si obrazy

Pokud si chcete být jisti, že máte oficiální ISO, porovnejte si jeho MD5 (sic!) s následujícím seznamem. Na něm jsou správné a oficiální obrazy:

6e7f7e03500747c6c3bfece2c9c8394f linuxmint-17.3-cinnamon-32bit.iso e71a2aad8b58605e906dbea444dc4983 linuxmint-17.3-cinnamon-64bit.iso 30fef1aa1134c5f3778c77c4417f7238 linuxmint-17.3-cinnamon-nocodecs-32bit.iso 3406350a87c201cdca0927b1bc7c2ccd linuxmint-17.3-cinnamon-nocodecs-64bit.iso df38af96e99726bb0a1ef3e5cd47563d linuxmint-17.3-cinnamon-oem-64bit.iso

Bohužel to není nejšťastnější způsob, jak incident řešit – vystavit na jiné HTTP stránce seznam hashů. Podstatně vhodnější by bylo obrazy podepisovat, jako to dělá celá řada jiných distribucí. Doufejme, že se vývojáři Mintu poučí pro příště.

Pokud jste už napadený ISO obraz použili, co nejdříve zálohujte data, počítač přeinstalujte z oficiálních obrazů a změňte si hesla na webech s citlivými údaji, ke kterým jste se z upraveného systému přihlašovali.

Uvnitř byl trojan TSUNAMI

Zatím není vůbec jasné, co útočník úpravou sledoval ani k jakým údajům se mohl dostat. Pokud šlo o poškození projektu, vývojáři slibují, že kontaktují úřady a společně s bezpečnostními společnostmi se pokusí útočníky vypátrat.

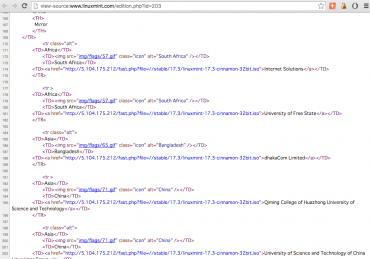

Upravený ISO obraz se stahoval z IP adresy 5.104.175.212 a backdoor se z nainstalovaného systému připojuje na server absentvodka.com. Oba údaje vedou do Bulharska, což ale samozřejmě nemusí nic znamenat.

Na podvrženém instalačním médiu byl prý změněn jen soubor man.cy , ve kterém přibyla funkce tsunami. Jde o známého ELF trojana TSUNAMI, což je jednoduchý IRC bot sloužící k DDoS útokům. Objeven byl poprvé v roce 2013 a jeho schopnosti popisuje například blog Malware Must Die.