Ve čtvrtek 26. listopadu se konala online konference IT Security trendy nejen v době COVIDu, kterou pořádala společnost Cisco. Hovořilo se především o nových trendech, které přináší současná doba covidová. Root.cz byl mediálním partnerem akce.

Milan Habrcetl: Covid akceleroval změny, potřebujeme dobrou automatizaci

V oblasti kybernetické bezpečnosti přinesla doba covidová problémy spojené především s přesunem pracovníků na vzdálené pracoviště. Firmy tedy řešily navyšování kapacit, přístup k VPN a podobně. Jen během března a dubna jsme aktivovali více než čtvrt milionu nových VPN tunelů,

řekl bezpečnostní odborník firmy Cisco. Potřebné změny bylo možné v některých případech provést velmi jednoduše, ale záleží na předchozí přípravě. Některé firmy postoupily v přípravě na mobilitu svých zaměstnanců dále a včas se zabývaly i bezpečností.

Současné situace využívají i útočníci, kteří reagují na nárůst objemu elektronického obchodu, takže se objevilo množství nových phishingových kampaní. Jde o různé e-maily typu ‚doručili jsme vám balík, klikněte pro další informace‘ a podobně.

Jde o logickou reakci na přesun řady oblastí do virtuálního prostředí. Někde to samozřejmě tak snadné není, některá povolání jsou vázána na určité místo.

Pokud firmy používají komunikační technologie dnes a denně, byl pro ně přechod jednoduchý. Například ve finančním sektoru byl přechod snadný, v oblasti výroby je to složitější a práce na dálku tolik smyslu nedává.

Mezi různými firmami je tedy obrovský rozptyl.

Přístup firem k aplikacím se dlouhodobě mění, už neplatí, že většina firem přistupuje z centrály ke svým serverům v datacentru. Čím dál častěji se přistupuje z poboček či z domova k různým poskytovatelům cloudových služeb, což opět klade nároky na změny v oblasti zabezpečení. Není to úplně nová situace, ale Covid ji akceleroval. Pokud je organizace schopná adaptovat nové trendy, může být tato změna rychlejší a úspěšnější.

Roste totiž požadavek na rychlost nasazení nové služby a jejího zabezpečení.

Na straně architektury i systémů roste komplexita, velké firmy používají desítky různých bezpečnostních technologií. Z nich musejí vyčítat data a na jejich základě pak reagovat na příchozí hrozby. S novou dobou přichází i nové hrozby, během posledních pěti let se obrátil poměr útoků na konkrétní cíle proti plošným útokům.

Jeden systém nestačí a zákazníci se snaží pokrýt konkrétní problémy jednotlivými řešeními. Najednou člověk zjistí, že má ve správě desítky různých nástrojů.

Důležitou roli tu ale hraje čas, za který jsme schopni na hrozby reagovat. Rozumíme vůbec všem oznámením? Máme dost lidí, kteří se jimi mohou zabývat?

Nutně tedy musíme nasadit automatizaci, abychom dokázali řešit velké množství incidentů.

V oblasti bezpečnosti je klíčová také analytika, která může jednak zabránit útokům, ale také odhalit nesrovnalosti a abnormality chování. Zda neprobíhá nějaké odlévání dat, z jakých lokalit se uživatelé připojují a podobně.

Strojové učení je tedy odpovědí na automatizaci moderních řešení v bezpečnostní oblasti.

Vitor Ventura: útoky na infrastrukturu DNS

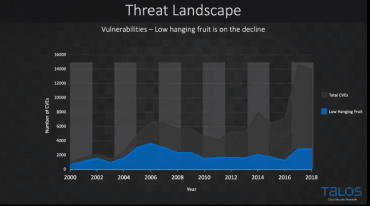

Dobrou zprávou je, že jsme na tom z hlediska počtu zranitelností lépe než před několika lety. Počet objevených zranitelností (CVE) sice v posledních letech rychle roste, ale počet těch lehce zneužitelných je pořád stejný. Znamená to, že vyhráváme. Když si uvědomíte, kolik nových zařízení se připojuje k internetu, jde vlastně o skvělý výsledek.

Jako příklad si můžeme vzít počty oprav pro Windows 10, kterých je obrovské množství a řeší mnoho různých druhý chyb. Neznamená to, že žádné nebezpečí neexistuje. Ukazuje to ale, že prostředí jako celek se brání.

Je to těžké a pomalé, ale postupně se nám daří bezpečnost zlepšovat.

Stále platí, že pro útočníka je levnější napadnout uživatele, než napadat samotný software. Je mnohem levnější vytvořit mailovou kampaň, rozeslat ji na sto tisíc cílů a doufat, že deset procent z nich otevře přílohu a deset procent z nich bude kompromitováno.

Je to mnohem levnější než připravit nový typ útoku a pak jej použít na konkrétní software.

V oblasti bezpečnosti se často hovoří o tom, že řešení musí mít více vrstev. Odpovídá to tomu, že útočník má mnoho různých cílů, na které může útočit. Proto by moderní řešení mělo zahrnovat zabezpečení sítě, aplikací, cloudu a různých služeb. Důležité je také sbírat data z mnoha různých míst, aby bezpečnostní tým neměl zúžený pohled. My se nezaměřujeme jen na jednu zemi, máme pobočky po celém světě a bezpečnost nás zajímá jako globální problém.

V loňském roce objevil Talos nový útok na DNS nazvaný DNSpionage. Systém DNS je založen na hierarchii autoritativních serverů, které jsou pod správou různých subjektů. DNS můžete spravovat sami, může to za vás dělat poskytovatel nebo najatý externí správce.

Důležité také je, že pokud někdo ovládá vaši nadřazenou doménu, může měnit i vaše záznamy, aniž by při tom vstoupil do vašich systémů. Není to vlastně útok, jen to jen změna konfigurace. Takhle ty věci prostě fungují.

Řadě různých typů útoků nemůžete vůbec preventivně zabránit, ale můžete je monitorovat a pak proti nim můžete aktivně zasáhnout.

Jakmile útočník ovládá DNS, má v moci spoustu dalších věcí. Může například jednoduše požádat o certifikát autoritu Let's Encrypt a okamžitě jej dostane. Může tak uživatele přesměrovat na svůj vlastní server, na kterém bude správně fungovat HTTPS. Stejně tak je možné například přesměrovávat elektronickou poštu, protože útočník může do kompromitované DNS vkládat libovolné odpovědi. Uživatel si toho nemá šanci všimnout, protože z jeho pohledu je všechno v pořádku.

Talos po mnoho měsíců sledoval skupinu útočníků, kteří takto napadali DNS servery a přesměrovávali provoz. Jak se jim ale podařilo servery kompromitovat?

Použili k tomu běžnou metodu cíleného phishingu na firmu, která se o DNS starala. Rozesílali dokumenty se záškodnickými makry, která se spouštěla při otevření a zavření dokumentu. Nešlo vůbec o žádnou sofistikovanou metodu útoku, je to běžná věc, kterou vídáme každý den.

Jakmile se jim podařilo získat přihlašovací údaje, mohli změnit nastavení DNS serverů. Pak vytvořili certifikáty a měli přístup k veškeré komunikaci založené na této doméně. Tohle všechno se může stát úplně mimo vaši organizaci.

Tento postup byl zneužíván k útoku nazvanému Sea Turtle, kdy byla odposlouchávána komunikace řady různých vládních organizací. Provoz byl takto odkloněn na servery útočníků, které pak komunikaci přeposílaly zpět na legitimní servery. Díky platným certifikátům si uživatelé ničeho nevšimli, vše vypadalo legitimně, ale vznikl tak útok typu man-in-the-middle. Nejprve byly napadeny cíle ve Spojených státech, kde běžely autoritativní servery. Pak bylo možné skrz ně zaútočit na primární cíle.

Jak se proti takovému útoku bránit? V první řadě je třeba monitorovat vlastní DNS záznamy a sledovat neautorizované změny. Podle mých zkušeností to prakticky nikdo nedělá.

Jde přitom o kritický prvek infrastruktury a správci by měli automaticky monitorovat, že DNS vrací správné adresy včetně adres pro příjem pošty. Důležitým preventivním prvkem proti těmto útokům je také dvoufaktorová autentizace, která by neměla být založena na SMS, ale na hardwarovém tokenu. Znemožníte tím útočníkům zneužít ukradené přihlašovací údaje.

Stejně zásadní je také záplatování používaných nástrojů. Talos například objevil u napadeného poskytovatele DNS chyby, na které existovaly záplaty déle než deset let. Chápal bych útok pomocí čerstvé chyby zero-day, ale deset let je opravdu hodně.

Některé systémy se záplatují složitě, protože si je například nemůžeme dovolit restartovat. Musíme ale vyřešit bezpečnostní problém, třeba pomocí pravidla ve firewallu. Musíte něco udělat, nemůžete se vymlouvat.

Peter Mesjar: nevěřte ničemu a nikomu

Důvěra je základním stavebním kamenem kybernetické bezpečnosti. Důvěra by měla být klíčovou součástí každého bezpečnostního produktu či služby.

Už několik let je možné pozorovat posun v této oblasti. Uživatelé už se ke své práci nemusejí připojovat jen k infrastruktuře, která je pod plnou kontrolou organizace. Tento fakt je akcelerován v současné době, kdy jsou uživatelé nuceni pracovat z domova.

K tomu často používají osobní zařízení a připojují se k řadě aplikaci běžících ve veřejném cloudu.

Tím se stírá klasická představa bezpečnostního perimetru a organizace čelí novým výzvám. To před nás klade otázky, na které neexistuje jednoduchá odpověď. Co je připojeno do sítě? Jsou zařízení zabezpečená? Mají přístup jen oprávnění uživatelé?

Útočník může jako cíl použít slabě zabezpečené uživatelské účty, zranitelnosti v aplikacích či může přímo zaútočit na zařízení. Přibývá IoT zařízení s různou kvalitou a na známé chyby často ani neexistuje záplata.

Princip perimetrizace není nijak nový, hovoří se o něm už od roku 2004. Základ se dá shrnout známým pořekadlem ‚důvěřuj, ale prověřuj‘.

Prvním krokem je potvrzení důvěryhodnosti, následuje vynucení bezpečnostní politiky a přidělení minima potřebných oprávnění. Tohle je potřeba zajistit na celé infrastruktuře, je jedno, zda jde o WAN, LAN, Wi-Fi nebo třeba cloudovou službu.

Úroveň důvěryhodnosti se v čase může změnit, proto potřebujeme nástroje, které budou průběžně ověřovat pravidla a v případě potřeba zasáhnou.

Největší hrozbou při implementaci bezpečnostního řešení bývá koncový uživatel. Minimálně pro privilegované uživatele by měla být standardem dvoufaktorová autentizace.

Použití pouhého jména a hesla je velmi slabé, můžeme používat certifikáty, hardwarové tokeny, generátory jednorázových hesel v mobilních telefonech a podobně.

Milan Habrcetl: bezpečnost formou SaaS

Společným jmenovatelem bezpečnostního řešení zajištěného formou služby je rychlost: nasazení, správy a reakce na bezpečnostní potřeby. Pokud zákazníci potřebují rychle reagovat na určitou bezpečnostní situaci, může pro ně být podobná služba řešením.

Některé z těchto služeb je možné nasadit v řádu několika minut.

Jako příklad byla uvedena služba Cisco Umbrella, která chrání všechna zařízení v infrastruktuře pomocí filtrování DNS dotazů. Umožňuje podrobně nastavit bezpečnostní pravidla pro danou síť a kromě DNS umí také hlídat obsah webu, stahovaných souborů a podobně. Dokáže pokrýt malwarové a ransomwarové útoky, které jsou typické pro dnešní dobu. Dokáže rychle vytvořit první bariéru pro tyto typy útoků.

Test tohoto řešení probíhal na jedné základní škole, kde byl téměř dva roky monitorován síťový provoz. Výsledky jsou velmi překvapivé a pro školu je podobná ochrana velmi efektivní.

Šlo o běžnou školu s 500 žáky a přibližně 50 učiteli, která za měsíc vygeneruje 1,5 milionů dotazů do DNS. Zhruba dvě procenta těchto požadavků byla blokována výchozími politikami.

Byl tím pokryt phishing, kryptominery i třeba řídicí servery různých botnetů. Správce má možnost sledovat celý provoz a připravovat vlastní pravidla jako nadstavbu nad těmi výchozími.

Cisco nabízí i další produkty jako Cloudblock pro hloubkovou správu cloudových služeb, Duo security pro bezpečné přihlašování ke službám, Stealthwatch Cloud pro sledování provozu v jednotlivých službách. Díky těmto službám je možné nahlížet do ekosystému cloudových služeb, hlídat anomálie a zasahovat proti nim.

Výhodou těchto služeb je, že detekce problému na jednom konci světa může pomoci uživatelům úplně jinde. Pokud detekujeme malware v Austrálii, jsou okamžitě chráněni uživatelé i v Evropě.

Vitor Ventura: vyděrači se zaměřili na konkrétní cíle

Ransomware je na vzestupu už několik posledních let. Útočníci rozešlou obrovské množství škodlivých e-mailů, z nichž malá část je úspěšná a vede k napadení. Zlomek napadených uživatelů pak zaplatí, takže celková efektivita takového útoku je poměrně malá. Napadené jsou firmy, ale i spousta běžných uživatelů.

Útok je prakticky úplně náhodný. V posledních dvou letech se ale čím dál častěji setkáváme s pojmem „Big Game Hunting“.

Útočníci při něm nespamují miliony uživatelů, místo toho cílí na konkrétní velké společnosti. Nejprve zjistí co nejvíce informací, poté napadnou cíleně konkrétní systémy, získají oprávnění a nakonec zašifrují data a požádají o výkupné. Rozdíl je v tom, že útočníci tu přesně znají rozsah škod, vědí, kolik mohou požadovat peněz a také kdo jim bude platit.

Tyto útoky jsou velmi cílené: místo tisícovky malých obětí je možné se zaměřit na jednu, která zaplatí hodně.

Jde opět o ekonomiku, takový cílený útok je jednoduše výhodnější. Jako příklad byl ukázán výsledek jednoho útoku, při kterém podle bitcoinové peněženky získali útočníci od pouhých 16 obětí téměř 1,5 milion dolarů. To je jen jedna peněženka. Pokud se podíváme na další související, dojdeme k číslu 5,5 milionu dolarů.

Je to velmi výnosná činnost a hrozby se postupně mění.

Samotné zašifrování dat nemusí být pro firmu dostatečným důvodem k zaplacení výkupného. Pokud má firma dostatečně dobré zálohy, nepředstavuje pro ni ztráta produkčních dat příliš velkou hrozbu. Proto se je novým trendem dvojitá hrozba: k zašifrování se přidává také vyhrožování zveřejněním dat. Pokud zaplatíte, nebudou vaše data zveřejněna. Což ale útočníkům nezabrání v tom, aby je prodali na černém trhu.

Aktivace ransomware v organizaci tedy není prvním krokem v útoku, ale je to naopak jeho zakončení. Pokud útočník zašifruje vaše data, pak už se pohybuje ve vaší infrastruktuře týdny a stáhl si stovky gigabajtů dat. Tohle je jen závěr jeho činnosti.

Většina této činnosti je řízena přímo útočníky, kteří sice zřejmě používají částečně automatizované nástroje, ale většinu toho dělají cíleně. Používají existující ransomware, nemusejí být odborníky na vydírání nebo kryptoměny. Musí být jen odborníky na penetrační techniky, zbytek udělá někdo jiný.

Jde o významný posun zaznamenatelný v posledním roce. Neznamená to, že další typy útoků už neexistují, tyto jsou ale velmi efektivní. Oni znají své oběti jménem, což předtím neplatilo.

Proč jsou tak úspěšní? Pracují opatrně a manuálně, využívají maximálně funkcí dostupných v operačních systémech a používají běžně dostupné nástroje proti svým obětem.

Jde o běžné nástroje jako VNC, TeamViewer či PuTTY. Nemusí instalovat nic neznámého, čeho by si správce všiml. Jsou to běžně používané nástroje, kterých si nevšimnete dlouhé měsíce.

Díky tomu se mohou vyhnout detekci, používat už ověřené a povolené aplikace a procházet firewally, ve kterých jim už správce otevřel příslušné přístupy. Pro spouštění vlastního kódu pak nepotřebují instalovat vlastní nástroje, protože už mají k dispozici PowerShell, VBScript nebo třeba JavaScript.

Takové chování je velmi těžké odhalit, hodně ale může pomoci prevence. Měli bychom se například zabývat segmentací sítě, protože ne každý prvek musí mít přístup ke všem ostatním. Dále bychom se měli zabývat bezpečností koncových zařízení, protože většina útočníků nejprve napadá právě uživatelské stanice a z nich teprve míří k serverům. Sledujte proto anomálie v činnosti uživatelských počítačů. Proč například uživatel najednou spouští kompilátor, když ho k práci nepotřebuje?

Stejně tak je nutné mít přehled o dění v síti a sledovat neobvyklý přenos dat.