DDoS útok je veden z mnoha různých bodů na jednu konkrétní službu připojenou do internetu. Cílem je službu znepřístupnit pro ostatní uživatele,

řekl Martin Žídek, technický ředitel datacentra Master Internet.

Rozsah obranných opatření je především otázkou „byznysového“ rozhodnutí, které musí zohlednit důležitost konkrétní služby. Pokud máte jen nějakou informační stránku, asi vám bude jedno, že chvíli nepoběží. Když ale provozujete e-shop a každou minutu generujete obrat, pak pro vás výpadek znamená ztrátu,

vysvětluje Žídek.

Cíle podle rizika

Podle statistiky společnosti Radware je možné rozdělit cíle do tří skupin podle míry rizika útoku:

- vysoké riziko – ISP, hosting, vlády, vzdělávací instituce

- střední riziko – finance, zdravotnictví, maloobchod, mobilní segment

- nízké riziko – energie, služby, jednotlivci

Nejčastěji se útočí na služby, které jsou vytvářeny automaticky. Nikdy nevíte, kdo si službu objednává a jak ji má zabezpečenou.

Naopak nejméně se útočí na jednotlivce. Viděli jsme to, ale je toho opravdu málo,

říká Žídek. Zásadní je, že cílem útoku se může stát cokoliv, co je připojené do internetu.

Rozhodující je, zda je služba na takový útok připravená a kolik se do přípravy věnovalo peněz a úsilí. Máme útoky, které trvají hodiny, ale i takové, které trvají dny.

Záleží pak na tom, zda si můžete dovolit odstavit službu na několik dnů a počkat, až útok sám přejde.

Velké DDoS útoky v roce 2013 ukázaly, že ani důležité instituce nejsou na takový problém připravené. Neměly žádný plán a asi nepočítaly s tím, že na ně podobný útok půjde,

říká Žídek. Datacentra se s podobnými útoky ale setkávají velmi dlouho, takže bývají připravená a umí zákazníkům pomoci.

Zřejmě zatím největší zaznamenaný DDoS útok si v lednu vysloužil republikánský kandidát na amerického prezidenta Donald Trump, na jehož web mířil datový tok o velikosti 602 Gbps. To je dvakrát víc než je současný rekord v NIX.CZ a myslím, že i ta největší ‚scrubbing‘ centra na světě by měla problém to zvládnout,

říká Žídek. Tato centra umí přijmout celý tok, vyčistit ho od útoku a zbytek předat k běžnému vyřízení.

Naštěstí tento konkrétní útok netrval příliš dlouho. Útok v takovém rozsahu nemůžete udržovat příliš dlouho v chodu.

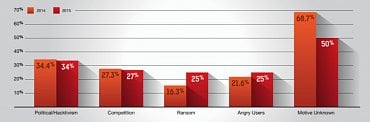

Proč se útočí?

Radware analyzuje také to, jaký je motiv k útoku s cílem znepřístupnění služby. Největší podíl tvoří politický hacktivismus, stejně jako v případě Donalda Trumpa. S tím jsme se přímo nesetkali. Snad jen jednou někdo zkoušel útočit na OSA, ale to nebyla příliš sofistikovaná věc.

Dále velkou část tvoří konkurenční boj. Před třemi lety například v předvánočním čase probíhaly útoky na e-shopy s RC modely. Všichni věděli, kdo si to zaplatil, protože tomu jedinému web fungoval. Ovšem konkrétní důkazy pro to nebyly.

V loňském roce výrazně přibylo případů vydírání v souvislosti s DDoS útoky. Setkali jsme se s výhrůžkami a požadavky zaplacení pomocí bitcoinů,

vysvětluje Žídek. Zákazník nezaplatil a útok skutečně přišel, ale nebyl zdaleka tak dramatický, jak se předpokládalo. Byl dost amatérsky udělaný a bylo možné jej snadno odfiltrovat pomocí statických filtrů.

Podle Žídka je těžké dát obecnou radu, jak se zachovat v případě vydírání. Já jsem pro nezaplacení a tady jsme to riskovali a vyšlo to. Ale je to tím, že v rámci této konkrétní kampaně nebylo riziko nijak vysoké, což jsme ale předem nemohli vědět.

Zmiňuje také, že požadovaná částka v bitcoinech nebyla zrovna malá – začínala na 20 BTC, tedy asi 200 000 Kč. Detailní rozbor této vyděračské kampaně naleznete v další zprávě Radware.

From: Armada Collective [mailto:armadacollective@openmailbox.org] Sent: Friday, October 09, 2015 5:11 PM To: xxxx Subject: RANSOM REQUEST: DDoS ATTACK FORWARD THIS MAIL TO WHOEVER IS IMPORTANT IN YOUR COMPANY AND CAN MAKE DECISION! We are Armada Collective. All your servers will be DDoS-ed starting Monday if you don't pay 20 Bitcoins @ 18jUnzQKhTUiPVepLk7NRBD5gC2so1RXPc When we say all, we mean all - users will not be able to access sites host with you at all. Right now we will start 15 minutes attack on your site's IP. It will not be hard, we will not crash it at the moment to try to minimize eventual damage, which we want to avoid at this moment. It's just to prove that this is not a hoax. Check your logs! If you don't pay by Monday, attack will start, price to stop will increase to 40 BTC and will go up 20 BTC for every day of attack. If you report this to media and try to get some free publicity by using our name, instead of paying, attack will start permanently and will last for a long time. This is not a joke. Our attacks are extremely powerful - sometimes over 1 Tbps per second. So, no cheap protection will help. Prevent it all with just 20 BTC @ 18jUnzQKhTUiPVepLk7NRBD5gC2so1RXPc DO not reply, we will probably not read. Pay and we will know its you. AND YOU WILL NEVER AGAIN HEAR FROM US! BItcoin is anonymous, nobody will ever know you cooperated.

U poloviny útoků ovšem zůstává důvod neznámý. Asi by sem spadaly herní servery, TeamSpeak servery a podobně. Herní komunita tvoří zvláštní subkulturu, klany se nenávidí a různě na sebe útočí,

říká Žídek. O podobné zkušenosti s TeamSpeak servery nedávno psala komunita vpsFree.cz.

Odkud se útočí?

Zdrojů útoků je celá řada, nejčastěji jde podle Radware o následující:

- Vyhackované počítače – botnety

- Špatně zabezpečené UDP služby (DNS, NTP, SNMP…)

- Staré verze CMS – Drupal, WordPress, Joomla

- SOHO routery

- DDoS-as-a-Service – Gwapo’s Professional DDoS

- IoT – „Botnets of Things“

Existují i firmy, které se zabývají prodejem DDoS útoků jako služeb – například zmíněný Gwapo’s Professional DDoS. Pouští to z cloudu od Amazonu, přestože oni tvrdí, že jejich ochrana je neprůstřelná a takový útok se u nich spustit nedá. Očividně to možné je,

vysvětluje Martin Žídek.

Objevují se ale i některé zajímavosti. Už jsme zaznamenali i děravý IPMI management na serveru SuperMicro, ze kterého se pak útočilo,

řekl Žídek. Zařízení náchylných k napadení bude postupně přibývat, jak se bude víc a víc připojovat více techniky k internetu. Pravděpodobně k tomu přibudou i mobily.

Ochranou už není ani přesun serveru na IPv6, útočníci se jej už naučili používat, i když většina provozu stále běží po IPv4. Měli jsme několik velkých útoků na servery, které měly jen šestku. Ale zatím je toho málo.

Jak se útočí?

Forem DDoS útoků je také celá řada. Radware rozlišuje několik nejčastějších druhů:

- UDP Amplification Attacks – UDP (DNS, NTP, CharGen, SNMP…)

- Stateless Protocols Attacks – UDP, ICMP Flood – spoofed source

- Stateful Protocols Attacks – SYN Flood, HTTP based, SSL, SIP…

- Application and Slow Pace Attacks – Slowloris, Brute Force, SQL injections…

Nejběžnější jsou stále zesilující útoky, které se vedou pomocí podvržených UDP dotazů na děravé servery, které oběti pošlou velkou odpověď. Ta přitom může být až 500× větší než původní dotaz. Naštěstí tohle je velmi snadné filtrovat, protože jde o velký UDP tok z konkrétních serverů,

vysvětluje Žídek.

Útoky na bezestavové protokoly vychází z toho, že každé zařízení má nejen maximální datový tok, ale dokáže také zpracovat jen určitý počet paketů za sekundu (PPS). Proto je možné takové zařízení zahltit velkým množstvím malých paketů. Na páteřích se to řeší tím, že se používají routery s hardwarovým forwardingem, které zvládnou obrovskou zátěž. Problém nastane jen ve chvíli, kdy provoz musí zpracovat CPU.

Útoky na stavové protokoly útočí na takové služby, které udržují v tabulkách informace o stavu spojení. Cílem je tedy zahájit tak velké množství nových sezení, že se služba přetíží nebo zhroutí. Nevyžaduje to tak velké datové toky, ale je možné tak zahltit třeba koncový web server nebo levný firewall implementovaný v CPU.

Poslední skupinu tvoří útoky na konkrétní aplikace, které nedokáže vyřešit ochrana proti DDoS. Hodně aplikací je napsaných špatně a jedno vyhledávání v e-shopu například vygeneruje stovky SQL dotazů. Pak je jednoduché vyvolat načtení několikrát za sebou a shodit SQL server,

vysvětluje Žídek. Ochranou proti takovým útokům je třeba aplikační firewall, IDS, IPS a podobně.

V poslední době je možné pozorovat nárůst multi vector a burst útoků. Tedy velmi krátké útoky trvající například 60 sekund, mezi kterými je delší období klidu. Je to problém, protože většině ochran nějakou chvíli trvá, než vygenerují a aplikují filtr. Na takto krátké útoky nedokáže zareagovat dohledová služba ani automatická ochrana.

Přesto i takto krátký útok dokáže server zahltit, zpomalit jeho reakce a než se systém zotaví, přijde další útok.

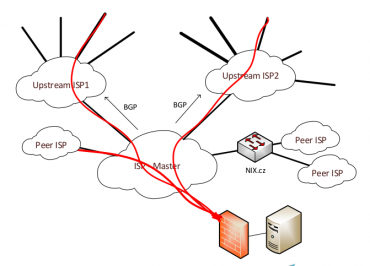

Uvolnění linek

Útoky obvykle přichází z různých směrů zároveň a jejich cílem je ucpat linku ke koncové službě. Opatření je pak nutné provádět na místě, kde nedošlo k ucpání. Pokud nejsou linky vytížené, je možné lokálně filtrovat. Když už ale data neprochází, musí se filtrovat ještě před saturovanou linkou. V takové situaci totiž už neprochází část legitimního provozu, takže filtrace nepomůže. Obvykle nejdříve předcházíme vedlejším škodám, aby nebyli postiženi další zákazníci. Pak uvolňujeme linky a až nakonec oddělujeme legitimní provoz od útoku,

popisuje Žídek.

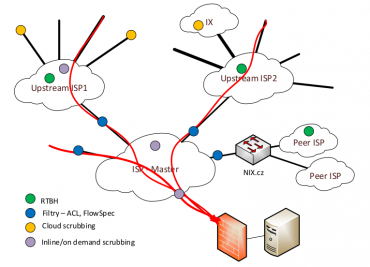

Konkrétní ochranu je možné rozdělit na dvě skupiny: filtrace a scrubbing (čištění provozu). Filtrovat je možné různými metodami – podle zvolené granularity. Nejběžnější je filtrace pomocí BGP RTBH, kdy se pomocí BGP komunity ohlásí cílová adresa poskytovateli připojení a ten provoz na ní už do linky neposílá. To je rychlé a účinné, ale zákazník nebude rád, když přijde o celý provoz,

říká Žídek. Je to ale nejrychlejší způsob, jak uvolnit linky a neomezovat útokem celou síť.

Mírnější metodou je pak zablokování tranzitního provozu, což je výhodné u služeb, které potřebují komunikovat především s českými uživateli. Jsme schopni dokonce vzdáleně zablokovat konkrétní region – tedy třeba zahodit komunikaci z Asie.

Dále je možné použít ACL listy na koncových routerech, což jsou bezestavová pravidla, která je možné využít v případě, že není saturovaná linka ven. Pokud je DDoS útok možné snadno filtrovat třeba podle IP adres nebo cílového portu, je tak možné tok na konkrétní server zastavit v datacentru. Můžeme třeba filtrovat i celý UDP provoz, pokud konkrétní služba vůbec UDP nepotřebuje.

Novou technologií je BGP FlowSpec, který podobně jako RTBH propaguje poskytovateli informaci o IP adrese, ale zároveň mu předá i požadavek na konkrétní filtrování. Cílem tedy není shodit veškerý provoz na danou IP adresu, ale programově nařídit vzdálenému routeru odstranění části komunikace.

Zároveň je možné tok nechat jen omezit a sledovat jeho část na své straně – je pak možné poznat, kdy útok skončil a filtry odstranit. Jde o poměrně novou věc, o které se v komunitě hojně diskutuje a většina výrobců se připravuje na implementaci do svých zařízení.

Vyčištění provozu

Jakmile jsou linky volné a běžný provoz se přes ně dostane, je možné začít čištěním zablokovaného provozu a následným opětovným otevřením služby. To je samozřejmě výrazně složitější než plná filtrace,

říká Martin Žídek. Existují dva přístupy: out of path a in line.

Varianta out of path funguje tak, že se nezasahuje přímo do dat a monitoruje se pomocí NetFlow. Pokud se objeví problém, dohled ručně zapne přesměrování příchozího provozu na speciální zařízení – čističku. Na té se pak s provozem manipuluje podle druhu provozu. V reálném čase je pak vidět, jestli se s provozem něco stalo a je možné na to reagovat.

Předním dodavatelem v této oblasti je společnost Arbor, která provozuje i celosvětovou službu Atlas na odstraňování podobných útoků.

Pro menší objemy útoky okolo 160 až 200 Gbps je možné využít ochrany typu in line, kdy zařízení stojí přímo v cestě a data jím prochází. V normálním stavu zařízení toky monitoruje a v případě útoků se snaží nasadit statistické filtry a škodlivé toky odstranit.

V této oblasti patří k nejznámějším už několikrát zmíněná společnost Radware. Oba přístupy je samozřejmě možné kombinovat při různě velkých útocích.

Zajímavou možností je pak cloudová ochrana, kdy je možné na úrovni DNS či BGP posílat provoz společnosti, která se postará o jeho vyčištění. Nejznámějšími službami v této oblasti jsou Cloudflare, Prolexic (Akamai), Impreva Incapsula či Radware DefensePipe. Jsou schopni na sebe stáhnout váš provoz a pak ho filtrovat za vás.

Zázračné řešení neexistuje

Každý typ útoku vyžaduje jiný přístup, jiná opatření a není možné očekávat zázraky. Neexistuje univerzální ochrana, kterou zapnete a všechno jednoduše funguje. Hodně zákazníků to ale očekává,

říká Žídek.