Když jsem procházel poznámky týkající se různých bezpečnostních incidentů v poslední sezóně 2017/2018, samotného mě překvapilo, jak pestrá ta vcelku nedávná historie je. Pojďte se se mnou podívat na některé zajímavé příběhy ze zdravotnictví.

Začneme čísly z USA

Rád bych uvedl nějaká čísla za naši rodnou vlast, ale bohužel buď žádný jednotný a veřejně dostupný výpis úniků dat pacientů nemáme, nebo o něm vůbec nevím. Naproti tomu ve Spojených státech existuje veřejně dostupný systém hlášení úniků dat ve zdravotnictví. Proto si můžeme alespoň částečně udělat obrázek o bezpečnosti dat ve zdravotnictví.

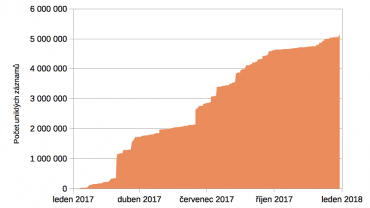

Úniků dat rozhodně není málo: v roce 2015 unikla data prakticky třetiny obyvatel USA, 113 milionů záznamů. Loni, tj. v roce 2017, uniklo ve Spojených státech něco přes pět milionů záznamů:

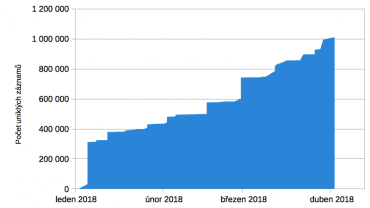

Letošní rok 2018 v USA vypadá s nynějším milionem záznamů téměř neškodně… pokud si člověk neuvědomí, že i toto by byla vlastně desetina obyvatelstva ČR:

Pro pořádek musím přiznat, že tato data ze systému obsahují splácané všechno možné dohromady: od krádeží notebooků, přes malware a reálné úniky dat pacientů, až po fyzickou ztrátu záznamů na různých nosičích i papírově. Do systému se hlásí i záchyty ransomware, i když často k reálnému úniku dat nedochází.

Jaké jsou tedy konkrétní hrozby pro zdravotnická data?

Ransomware na vzestupu

Již v roce 2016 americká služba FBI varovala, že ve světě i ve zdravotnictví stoupá počet útoků ransomware. Je to logické, protože cena uniklých zdravotnických dat klesá: zatímco dříve se cena jedné zdravotnické dokumentace na černém trhu počítala klidně i na trojmístné částky v dolarech, nyní se jedná spíše o částky okolo jednoho dolaru. Prodávat uniklou dokumentaci se tedy už moc nevyplatí.

Útočníkům nezbylo než se přeorientovat na účinnější vydírání pomocí násilně zašifrovaných dat. Zamezením přístupu k vlastním datům totiž nemocnici mohou zcela paralyzovat – a kdo by v takové situaci nezaplatil výkupné? Personál prakticky ztratí přístup k dokumentaci, k zobrazovacím vyšetřením (rentgeny, CT), žádankám a výsledkům (laboratorní testy apod.). Samozřejmě každá organizace má své vnitřní předpisy, které určují, jak se v těchto situacích chovat a jaké náhradní postupy používat. Ale ve skutečnosti je provoz napadeného zařízení takřka ochromen, zvláště pokud situace trvá několik dní.

Každá sekunda bez vlastních informačních systémů navíc nemocnici stojí obrovské peníze. Práce lékaře se dle odkázaného průzkumu prodlužuje až na dvojnásobek. Chybějící vyšetřovací metody, z nichž některé jsou na běžícím informačním systému nemocnice přímo závislé, pak také přispívají k celkovému nepohodlí (třeba nutnost převozu pacienta do jiného okresu kvůli nefungujícímu cétéčku). Pak se nemůžeme divit, že třeba nemocnice v Indianě letos v lednu útočníkům zaplatila 4 bitcoiny (tehdy okolo 55 000 dolarů). A to byla ještě nízká cena vzhledem k tomu, jaké skutečné náklady může výpadek systémů pro nemocnici znamenat. Není vyloučeno, že časem výkupné půjde do milionů dolarů.

Ve zdravotnictví se podíl ransomwaru mezi malwarem pohybuje okolo 85 %, jak píše letošní zpráva Verizonu. Představuje totiž snadný zisk, útok lze provést s relativně nízkým rizikem a bývá i obdivuhodně snadný.

Abychom nechodili okolo bohapusté teorie, v červenci 2017 mohla být ohrožena data skoro dvaceti tisíc pacientů Medical Oncology Hematology Consultants. Příčinou zde byl právě ransomware. Co mne potěšilo: ve své zprávě velmi podrobně popisují, jak postupovali a jak se mohou pacienti chránit – tento přístup není moc obvyklý, většinou je zvykem mlžit.

Data dokonce 128 000 pacientů mohla být ohrožena při útoku ransomware na zdravotnické centrum orofaciální chirurgie v Arkansasu rovněž v červenci loňského roku. Několik skotských nemocnic bylo v srpnu 2017 napadeno známým ransomwarem Bit Paymer.

Díky za všechny rhyby

Velkým strašákem je ve zdravotnictví také phishing. Podle výše zmíněné zprávy Verizonu má na svědomí 14 % útoků na data ve zdravotnictví. Phishingu určitě pšenka i nadále pokvete, protože ve zdravotnictví je obecně menší povědomí o počítačové bezpečnosti, zejména u koncových uživatelů, a navíc je i zdánlivě „méně času“ kriticky přemýšlet o obdržených zprávách a odkazech.

Opět se podíváme na konkrétní příklad: velký poskytovatel zdravotních služeb v New Yorku hned dvakrát podlehl phishingovému útoku. Ohrožena byla data více než 3 000 pacientů. Problém původně popsali i na svých webových stránkách, nyní je však na jejich webu zpráva o tomto incidentu smazána (viz archiv). Možná z důvodů vyhledávání a internetové reputace?

Velká hrozba i zevnitř

Verizon ve své zprávě nazvané „2018 Data Breach Investigations Report – Executive Summary“ [PDF] dále poznamenává, že zdravotní péče je jediná oblast, kde jsou hrozby zevnitř větší než hrozby vnější. Jedná se často o lidské chyby a o zneužití přístupu k datům ze strany zaměstnanců. Například ve 13 % je údajně motivací zvědavost nebo zábava, např. když je pacientem známá osoba nebo celebrita. Kdopak by se nepodíval, jak se daří celebritě na vedlejším oddělení?

V zahraničí se tyto nepovolené přístupy k dokumentaci pacientů, o které daný personál nepečuje, již trestají. Loni například britský soud potrestal jednu ženu, která sledovala zdravotní dokumentaci svého vzdáleného známého. Nakonec musela zaplatit pokutu a další poplatky ve výši zhruba 700 liber. Nedávno v Kanadě vyvstal případ zaměstnance, který brouzdal dokumentacemi pacientů po dobu sedmi let.

U vnitřních hrozeb ale nemusí jít vždy jen o úmysl. Často je chybou pracovníka vyneseno větší množství citlivých dat třeba při přípravě studie nebo odborného článku. Je dost velkým nešvarem neanonymizovaná data nechávat na ploše nebo na flešce v nezašifrovaném souboru (třeba v tabulce Excelu). V září 2017 se ve Finsku stal případ, kdy data 6 000 pacientů unikla lidskou chybou, když pracovník připravoval prezentaci z citlivých dat.

Děravé přístroje

Zdravotnické přístroje, implantáty a jiná zařízení mohou mít také své mouchy. Na fyzickou bezpečnost přístrojů se hodně myslí, přístroje musí projít různými kontrolami a certifikacemi, které dají jakousi záruku, že vám třeba rentgenové rameno nespadne na hlavu. S kybernetickou bezpečnosti to bývalo horší, avšak v posledních letech naštěstí dochází k posunu lepším směrem.

Přístroje mívají své firmwary a administrační rozhraní (např. i webové). Pokud obsahují bezpečnostní díry, může se útočník jejich prostřednictvím buď dostat do nemocniční sítě, nebo může využít přímo napadené přístroje k nějaké své přízemní nebo podzemní akci.

O jaké přístroje se jedná? Dovolte mi je trochu jednoduše rozdělit na:

- velké

- diagnostické – rentgeny, CT, magnetické rezonance, ultrazvuky apod.,

- terapeutické – operační roboty, ozařovače apod.,

- malé

- diagnostické – EKG Holtery, tlakové Holtery,

- terapeutické – kardiostimulátory, infúzní pumpy, inzulinové pumpy atd.

Velké přístroje bývají často připojené do nemocniční sítě. Samozřejmě se dbá na různá zabezpečovací opatření, ale přesto – žádný systém není stoprocentně zabetonovaný vůči kybernetickým útokům. Přístroje tak mohou sloužit jako brána vstupu útočníka. Horší možností je, že se nedostatečně zabezpečený přístroj může stát i samotnou „zbraní“. Neznám tedy žádný reálný případ, ale například si můžeme společně představit, že útočník pozmění parametry rentgenového přístroje tak, že přístroj pacienta ozáří mnohem větší intenzitou, než je potřeba, a způsobí mu tak zdravotní komplikace. (V tomhle by se člověk skoro bál novodobého „fyzického“ vydíracího ransomwaru, že?) U terapeutických velkých přístrojů je podobné riziko ještě větší, protože operační robot může pod správou útočníka rovnou něco nepěkného provést.

Malé přístroje do nemocniční sítě zapojeny nebývají, nicméně s nimi lze komunikovat bezdrátově. To znamená, že na krátkou vzdálenost se dá k zařízení připojit a číst jeho záznamy, případně upravit parametry. To je důležité pro lékaře, který zařízení obvykle ovládá. Není však výjimkou stav, kdy je možný neautorizovaný (nebo nedostatečně autorizovaný) přístup k implantátům nebo jiným malým zařízením, případně jsou takřka veřejně známy napevno naprogramované přístupové údaje. Byly tak popsány případy, kdy se výzkumníkům podařilo ke kardiostimulátoru připojit a ovládnout jeho funkce. Navíc se k některým implantátům dodávají jakési „domácí krabičky“, které přístroj bezdrátově propojují s internetem a odesílají data pacienta někam na cloud nebo přímo k lékaři, aby byl v případě pacientových problémů ihned upozorněn.

O těchto nešvarech jsme na Rootu již psali. Nicméně v tomto článku bych rád uvedl nějaké aktuální případy, kdy se našly dost závažné bezpečnostní problémy v některých zdravotnických přístrojích.

Loni plnily titulky webových portálů hlavně kardiostimulátory, a to opakovaně. Nejprve se ukázalo, že některé kardiostimulátory firmy St. Jude Medical, které právě mají zmíněnou „domácí jednotku“, jsou zranitelné vůči útoku man-in-the-middle. Firma samozřejmě vydala záplatu firmwaru. Pak se ale v průběhu roku objevil ještě závažnější problém, kdy skoro půl milionu kardiostimulátorů firmy Abbott vyžadovalo update kvůli bezpečnostním dírám ve firmware. Ty umožňovaly neautorizovaný přístup ke správě zařízení a chybělo jim i dostatečné šifrování citlivých dat. O tomto případu jsme na Rootu loni napsali článek s podrobnější analýzou.

Častým nešvarem přístrojů jsou napevno naprogramované přístupové údaje. Ty jednak usnadňují vzdálenou správu přístroje (servisní zásah technikem na dálku) a jednak mohou také usnadňovat správu zařízení lékařem. A samozřejmě tím usnadňují cestu i útočníkům. Své by o tom mohli vyprávět mnozí výrobci přístrojů.

Namátkou vyberu třeba webovou aplikaci DoseWise Portal od firmy Philips, která slouží k sledování dávky záření u pacientů a která měla právě pevné přístupové údaje a navíc i citlivá data uložena v nešifrované formě prostého textu. Stejná firma měla potíže s ukládáním přístupových údajů ve formě prostého textu i u systémů IntelliSpace Cardiovascular a Xcelera, které slouží zpracování obrazové dokumentace v kardiologii, a u systémů iSite a IntelliSpace PACS, které slouží ke zpracování obrazové dokumentace ve zdravotnictví obecně. Nedostatečné zabezpečení přístupu k zařízení bylo rovněž tématem chyby přístroje Philips Alice 6, což je polysomnograf používaný pří vyšetřování poruch spánku. Klidně si ty odkazy rozklikněte, je to veselé čtení.

Napevno naprogramované přístupové údaje měly i některé infúzní pumpy firmy Smiths Medical, jež se používají k nitrožilnímu podání léků pacientům. Umíte si asi představit, že vzdálený přístup útočníka k infúzním pumpám umožňuje dost výrazně ovlivnit průběh léčby, např. rychlost podání určitého léku. Daný firmware navíc obsahoval i další chyby, např. možnost přístupu k FTP serveru pumpy bez autentizace, hesla uložena textově v konfiguračním souboru a chybějící validaci certifikátů. Tady bych rád poznamenal, že i přístroje ve zdravotnictví mají občas povoleny nesmyslné porty a služby, které pro funkci daného zařízení nemají mnohdy žádný podstatný význam, např. FTP nebo telnet.

Pevně dané přístupové údaje byly nalezeny hned v několika zdravotnických přístrojích a zdravotnických systémech firmy GE Healthcare. Firma pro většinu svých zranitelných produktů vydala aktualizace.

Různé další chyby, jako nedostatečná autorizace přístupu, slabé nebo žádné šifrování komunikace a dat, přístup k podivnému zbytečnému portu nebo slavobrána pro code injection, přetečení bufferu a další bývají také na denním pořádku. Abych tady neprodlužoval čtenářské utrpení z nekonečného a dosti kormutlivého výčtu chyb, odkážu jen např. na chyby v zobrazovacích přístrojích firmy Siemens (na Win XP a Win 7), děravý firmware v přístrojích CPAP firmy BMC Medical (CPAP slouží pro umělou plicní ventilaci u pacientů), chybu u telemetrického přístroje IntelliView MX40 od firmy Philips (pro vzdálené sledování životních funkcí pacienta), chybu generátoru Ethicon Endo-Surgery od firmy Johnson & Johnson (pro endoskopické výkony) a nedostatečně zabezpečený přístup k již zmíněnému systému IntelliSpace Cardiovascular a IntelliSpace Portal od firmy Philips. To se jen zlehka a namátkově bavíme o letošním a loňském roce a už se začínáme cítit poněkud unyle.

Nicméně ještě jednou bych rád poznamenal, že žádný systém na světě nemůže být totálně zabezpečený a neprolomitelný. A zároveň si ani nejsem vědom případu, že by některá ze zmíněných chyb byla reálně využita k nějakému útoku. Avšak vidíte, že v nekonečné džungli zdravotnické techniky a přístrojů a implantátů a… prostě všeho možného, zkrátka že se s chybami v zabezpečení jistě budeme setkávat i nadále. Postupně se vše hýbe k lepšímu, hlavně díky zodpovědnosti firem, které s chybami (chtě nechtě) vycházejí na světlo a snaží se je opravit.

Po vydání záplaty se ale dostáváme na další konec spektra průšvihů: pokud je záplata, záplatuje se?

Záplaty

Před pár dny vyšel nový dokument od Ponemon Institute a ServiceNow nazvaný „Today’s State of Vulnerability Response: Patch Work Demands Attention“ [PDF].

Tento dokument poukazuje na různé zajímavé aspekty záplatování. Uvádí, že asi 48 % dotázaných společností přiznalo únik dat nebo jiný bezpečnostní incident v posledních dvou letech. Zpráva poznamenává, že často selhává proces záplatování, který nadto mnohdy probíhá manuálně a společnosti mají v záplatách zmatek – třeba nevědí, co záplatovat dříve. Třetina poškozených dokonce ani neumí zranitelnosti ve svých systémech vyhledat a identifikovat. A třetina poškozených věděla již před proběhlým útokem, že mají zranitelný systém. Detekce zranitelností a jejich rychlé záplatování je v těchto případech klíčové.

Ve zdravotnictví je situace ještě složitější, neboť různé přístroje obsahují různé firmwary závislé na různých operačních systémech a různých portech. Není výjimkou stav, kdy se záměrně neaktualizuje nějaký systém z (mnohdy reálných) obav, že některý z přístrojů pak přestane v daném prostředí (ve spolupráci s ostatními počítači a systémy) fungovat nebo komunikovat. Nyvý jest svět zdravotnického ajťáka.

Pro hořké pobavení na konec

Nebývá vůbec jednoduché uvědomit poskytovatele, že mu unikají data. Jeden z mnoha případů na serveru DataBreaches (příp. stejný případ jinými slovy na UpGuard) ukazuje, že pro člověka, který objeví uniklou databázi nebo konkrétní díru v systému, bývá neskutečně obtížné prokousat se přes sekretariáty, pracovníky podpory a podobně. Pokud mu tedy vůbec někdo odpoví na e-mail nebo zvedne telefon. A zde v odkazovaném článku to byl konkrétně únik databáze s 42 000 pacienty, čili žádná zanedbatelná maličkost!

Někdy může být poctivý člověk snažící se o nahlášení chyby dokonce zablokován, aby neotravoval, jak ukazuje třeba letošní případ mimo zdravotnictví.

Situace se pomalu zlepšuje

Zabezpečení dat ve zdravotnictví bude vždy složité. Spousta věcí se však hýbe k lepšímu. Třeba výše uvedený přístup výrobců zařízení se pozvolna mění a stávají se zodpovědnějšími. Mnohým lidem přijde v této souvislosti na mysl i GDPR, kteréžto nařízení se docela dobře kryje s našimi dosavadními zákony, ale zvyšuje pokuty (a tím snahu zákony dodržovat), navíc každému přidává možnost kontrolovat svá data a zároveň dává větší zodpovědnost za ochranu zpracovávaných dat poskytovatelům služeb.

Bohužel nemám k dispozici žádná plošná česká data, která by ukázala, jak jsme na tom se zabezpečením dat ve zdravotnictví u nás. Řečnickou otázkou je: když v ČR žádné zprávy o únicích dat ze zdravotnictví nemáme, tak k nim tedy nedochází?