Zneužívaná zranitelnost nultého dne ve WPGateway

Společnost Wordfence Threat Intelligence upozornila na aktivní zneužívání zranitelnosti nultého dne, která útočníkovi umožňuje získat administrátorský přístup k WordPressu. Zdrojem problému je zranitelný plugin WPGateway, který dovoluje uživatelům cloudové služby WPGateway spravovat weby využívající redakční systém WordPress z jednotného dashboardu. Zneužitím chyby v pluginu může nepřihlášený útočník docílit přidání nového uživatele s právy administrátora.

Společnost Wordfence nesdílela technické detaily zranitelnosti CVE-2022–3180, ale sdílela aspoň možné indikátory kompromitace. Tím nejběžnějším je nový uživatel „rangex“ s právy administrátora. Správci také mohou zkontrolovat logy, zda v nich nenajdou požadavky na

//wp-content/plugins/wpgateway/wpgateway-webservice-new.php?wp_new_credentials=1 . Přítomnost tohoto záznamu v logu ukazuje na to, že se někdo pokoušel chybu zneužít, ale neznamená to, že se mu to podařilo.

Microsoft záplatoval několik RCE zranitelností ve Windows

V posledním Patch Tuesday se mimo jiné látalo několik kritických (CVSS 9.8) zranitelností IPsec ve Windows. Dvě z nich (CVE-2022–34721, CVE-2022–34722) se týkají zpracování zpráv IKEv1 a další (CVE-2022–34718) je ve zpracování příchozího IPv6 paketu. Všechny umožňují (při zapnutém IPsec) vzdálené spuštění kódu.

Za pozornost také určitě stojí LPE zranitelnost CVE-2022–37969, jejíž aktivní zneužívání už bylo potvrzeno. Týká se logovacího subsystému Windows CLFS a umožňuje získání privilegií interního účtu SYSTEM.

Phishing opět aktuální

Útočníci využívají smrt královny Alžběty II. k phishingovým útokům, které mají za cíl přihlašovací údaje k účtům u Microsoftu, včetně kódů multifaktorové autentizace. E-mailové zprávy, které se tváří, že jsou od Microsoftu, vyzývají uživatele k zapojení do vytvoření digitální pamětní desky, která bude z příspěvků uživatelů sestavena umělou inteligencí.

Útočníci využívají novou Phishing-as-a-Service (PaaS) platformu EvilProxy, která umožňuje i technicky méně zdatným útočníkům ukrást autentizační tokeny pro obcházení multifaktorové autentizace. Britský úřad National Cyber Security Centre varuje před zvýšeným výskytem podobných útoků, které zneužívají královniny smrti.

Peiter Zatko o bezpečnosti Twitteru

Během svědectví v kongresu promluvil bývalý CISO Twitteru Peiter Zatko o bezpečnostní situaci ve firmě. Twitter byl prý v době jeho nástupu (listopad 2020) více než deset let pozadu za bezpečnostními standardy. Infrastruktura Twitteru je například tak decentralizovaná, že ani vedení společnosti neví, jaká data z jakých zdrojů jsou zpracovávána, a kde jsou uložena. Vede to k tomu, že zaměstnanci potřebují příliš privilegované přístupy na mnoho systémů a je jim tak dostupné zbytečně velké množství dat.

Pokud k tomu připočteme, že firma měla několik problémů se zaměstnanci, kteří byli nasazeni, nebo spolupracovali s vládami třetích zemí (Saudská Arábie, Čína, Indie), je zřejmé, že úniky dat z platformy jsou velmi pravděpodobné. Zatko také zmínil pravidelné úniky autentizačních údajů zveřejňovaných na Dark Webu. Představitelé Twitteru Zatkova tvrzení popírají a tvrdí, že byl propuštěn za neefektivní vedení a slabou výkonnost.

Uživatelé YouTube v ohrožení

Společnost Kaspersky uvedla, že hackeři cílí na uživatele YouTube pomocí škodlivého balíčku RedLine. Jedná se o malware, který byl objeven v březnu 2020, a je v současnosti jedním z nejběžnějších trojských koní používaných ke krádeži hesel a přihlašovacích údajů z prohlížečů, FTP klientů a desktopových messengerů,

informoval Oleg Kupreev. Dále také zmínil, že útočníci si ho můžou pořídit na hackerských fórech za pouhých pár stovek dolarů.

Podle bezpečnostního experta může RedLine nejen krást uživatelská jména, hesla, soubory cookie, údaje o bankovních kartách a data automatického vyplňování z prohlížečů založených na Chromiu a Gecko. Dále je také schopen získávat data z kryptopeněženek a soubory s konkrétními příponami ze zařízení. Malware může údajně stahovat a spouštět softwarové nástroje třetích stran, spouštět příkazy v cmd.exe a otevírat odkazy prostřednictvím výchozího prohlížeče.

Škodlivý balíček se šíří nejen pomocí phishingových kampaní, ale také pomocí falešných návodů na herní cracky a cheaty. RedLine byl také spatřen v kampani ModernLoader, kterou minulý měsíc odhalila společnost Cisco Talos.

Ve zkratce

- Jak snadné je dostat se k autentizačnímu tokenu Microsoft Teams?

- EZVIZ kamery mají zranitelnosti umožňující jejich vzdálené řízení

- Uber kompromitován

- Rekordní DDOS dosáhl 704Mpps

- Objeveno nové (tenčí) zařízení pro krádež údajů z karet vložených do ATM

- Pokuty v celkové výši pro Google a Meta byly uděleny v Jižní Koreji

- Američanům se podařilo vrátit 30 milionů dolarů ukradených Severními Korejci

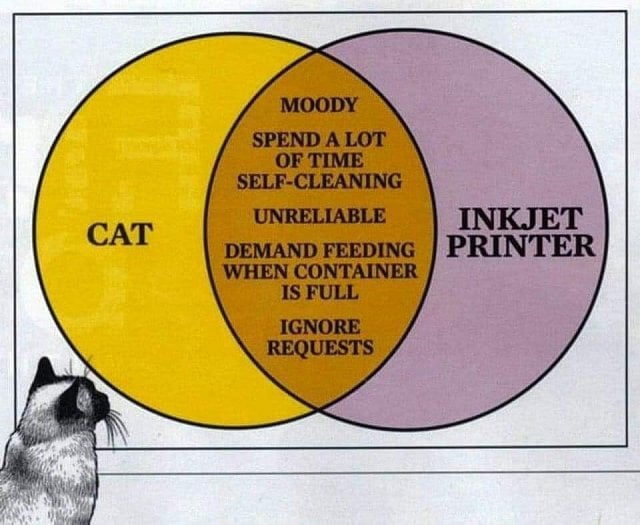

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…