RCE v routerech TP-Link lze zneužít i po WAN

Zranitelnost v routerech TP-Link Archer AX21 (AX1800) umožňující vzdálené spuštění kódu objevilo hned několik týmů na soutěži Pwn2Own. Spočívá v neošetření pole „country“, které přijme web management API při žádosti o zápis formuláře „Country“. Zápis má na starost funkce set_country, ta zavolá merge_config_by_country, která zabuduje zmíněný neošetřený vstup do příkazu. Celé je to pak předané funkci popen ke spuštění.

Mohlo by se zdát, že chybu půjde zneužít pouze na rozhraní LAN, ale jeden z týmů k tomu objevil ještě další zranitelnost založenou na souběhu (race condition) ve službě hotplugd. Lze pomocí ní router přesvědčit, aby na rozhraní WAN zpřístupnil služby jinak dostupné pouze z místní sítě. Při spojení těchto dvou zranitelností je možné dosáhnout neautentizovaného vzdáleného spuštění kódu s rootovským oprávněním odkudkoli.

Jak zjistil ZDI threat-hunting team při telemetrii systémů ve východní Evropě, velmi brzy po zveřejnění zařadil exploity těchto zranitelností do své výzbroje botnet Mirai. Opravený firmware je ke stažení na stránkách výrobce.

Kritická zranitelnost RTU mohla ohrozit systémy SCADA

Analytik Floris Hendriks nalezl zranitelnost CVE-2023–2131 s CVSS skóre 10 v zařízeních remote terminal unit (RTU) slovinské společnosti Inea, která se zabývá průmyslovou automatizací. Dotčená zařízení poskytují s využitím mobilních sítí rozhraní mezi řídícím centrem a vzdálenými zařízeními SCADA.

Využívají se přitom po celém světě v odvětvích jako je energetika, doprava či vodohospodářství. Zneužití zranitelnosti může vyústit v získání práv roota na napadeném zařízení. Dopad útoku pak závisí na konkrétním využití daného zařízení.

Google bojuje proti CryptBotu i u soudu

Google v rámci boje proti CryptBotu získal od soudu v New Yorku příkaz/povolení k blokování domén vázaných na distribuci CryptBotu. Ten je často šířen modifikovanými instalačními balíčky včetně Google Earth Pro a Google Chrome.

Podle odhadů společnosti Google už CryptBot infikoval 670 000 počítačů jenom za poslední rok. Díky získanému soudnímu příkazu tak může firma blokovat jak stávající, tak budoucí registrace domén používaných k šíření zmíněného malware.

VirusTotal nyní používá umělou inteligenci

VirusTotal začíná k analýze škodlivého kódu používat umělou inteligenci. Je založena na Google Cloud Security AI Workbenchi a Sec-PalM. Systém generuje v přirozeném jazyce sumarizace analýzy škodlivého kódu, které uživateli pomáhají pochopit k čemu kód slouží. V současné době je tato nová funkcionalita použita k analýze části powershellových skriptů nahraných do VirusTotalu.

Systém nejprve vyloučí soubory, které jsou hodně podobné již dříve analyzovaným souborům a velmi velké soubory. Je tak zaručeno, že systémové zdroje budou využity jenom k relevantním analýzám (například souborů PS1).

Příklad toho, jak může výsledek analýzy vypadat, lze nalézt na následujícím odkazu v odstavci Code Insight. Code Insight může odhalit škodlivý kód, který dosud antiviry detekován nebyl, nebo naopak upozornit na to, že kód byl označen antivirovým řešením za škodlivý chybně. V průběhu následujících dnů budou přidány další podporované formáty souborů.

Zastaralý plugin do WordPressu jako zadní vrátka útočníků

Bylo zjištěno, že útočníci využívají v rámci svých podvodných technik jeden zastaralý legitimní plugin WordPressu. Plugin se nazývá Eval PHP a umožňuje vkládat na stránky PHP kód, který se spustí pokaždé, když uživatel otevře stránku v prohlížeči. Eval PHP sice nebyl za posledních 11 let aktualizován, ale podle statistiky shromážděné WordPressem se zjistilo, že je nainstalován na více než 8 000 webech, přičemž posledních 6 000 stažení bylo od září roku 2022 k 30. březnu.

Jen 23. dubna 2023 byl stažen 2140krát a za posledních sedm dní bylo zaznamenáno 23 110 stažení. Útočníci využívají tento plugin v případě, že se jim podaří získat přístup do administrátorského rozhraní pod účtem správce. Poté nainstalují legitimní plugin na web, vloží do něj podvodný kód a vytvoří si tak zadní vrátka na webu.

Černí pasažéři v domácnosti

Jakmile nějaká platforma zažije technologický rozmach, bezpečnost zůstává na jeho chvostu. Podobně jako jsme si dříve nezamykali mobily (k čemu by byl někomu můj mobil) či si nenastavovali uživatelská hesla k počítači (no tak tam hraju pár her), nyní se vzmáhají chytré věcičky pod hlavičkou IoT.

Někdo si ani nemusí všimnout, má pocit, že v žádné chytré domácnosti nežije, a přesto je jeho obývák hnízdem útočníků. Minulá léta hlavní cíle tvořily routery, IP kamery a síťové disky. Loni se na výsluní dostali dva nováčci – za prvé jsou to chytré televize. Výrobci je osadili lepším hardwarem, nadělili jim opravdický operační systém… a protože se diváci nestrachují, že by v nich byla citlivá data, televize před gaučem slouží botnetu.

Druhou hvězdou jsou chytré zásuvky, jež zákazníci koupí, zapojí a pak na ně zapomenou. Nezbývá než doufat, že výrobci doženou dluh, nebo si vybírat ty, pro které je mezi prioritami digitální bezpečnost vaší domácnosti.

Ve zkratce

- Varování před reklamou na jazykové kurzy

- Jak využít Cloudflare k útoku na weby, které chrání

- Zranitelnost Googlu účtů umožňuje útočníkům získat permanentní přístup k datům jejich majitelů

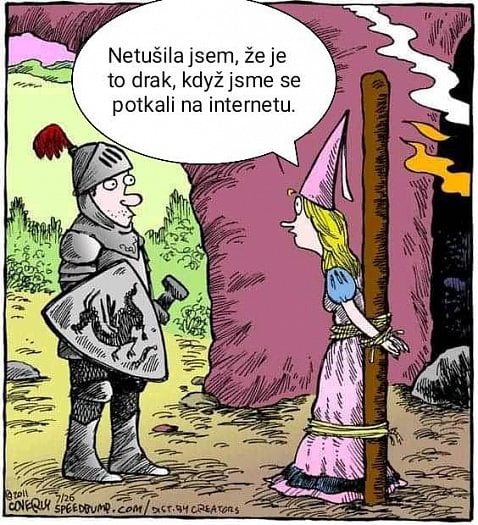

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…