Farmy na SIM karty poblíž OSN

Americká tajná služba odhalila síť SIM-kartových farem v New Yorku. Ta se skládala z 300 SIM serverů a více než 100 000 SIM karet a byla rozložena do několika lokalit. Všechny lokality se nacházely v okruhu 35 mil (zhruba 56 kilometrů) od sídla Organizace spojených národů, která teď pořádá valné shromáždění.

Síť této velikosti je schopná přetížit mobilní vysílače a ve výsledku vyřadit mobilní síť v New Yorku, čímž by mohla blokovat i komunikaci záchranných složek. Dokázala by také poslat zprávu všem obyvatelům USA během dvanácti minut.

Podle předběžné analýzy je pravděpodobné, že se síť přinejmenším koordinovala se státem sponzorovanými útočníky a byla využita k provedení „několika hrozeb souvisejících s telekomunikacemi“ na vysoce postavené představitele USA. Vyšetřování, včetně forenzní analýzy zabaveného vybavení, ještě probíhá.

Ransomwarový útok sehrál roli ve vykradení muzea

V loňském srpnu zasáhl desítky francouzských muzeí ransomwarový útok, přičemž národní přírodovědecké muzeum zasáhl ještě druhý útok v letošním červenci. Kvůli útoku byla dokonce zrušená výstava.

Minulý týden se do muzea vloupali lupiči, kteří z výstavy minerálů ukradli vzorky zlata v hodnotě kolem 700 000 dolarů. Dle francouzských médií se loupež podařila díky tomu, že předcházející kybernetický útok vyřadil i alarmový a kamerový systém muzea.

Zástupce generálního ředitele muzea uvedl, že bylo ukradeno asi 6 kilogramů zlata. Zlato podle něj už bylo zloději rozpuštěno a prakticky tak není šance, že by se podařilo vzorky získat zpátky.

Technické potíže na letištích

Kvůli technickým problémům byly o víkendu 20. září zrušeny a zpožděny stovky letů v Evropě i Americe. V Evropě byl problém se systémem od společnosti Collins Aerospace, která vyrábí software ARINC cMUSE. Ten umožňuje více aerolinkám sdílet odbavovací přepážky a nástupní brány na letišti a nemusí mít vlastní vyhrazenou infrastrukturu. Podle ENISA výpadek tohoto software způsobil ransomwarový útok.

Londýnské letiště Heathrow poprvé zaznamenalo problémy v pátek večer a personál musel přejít na manuální odbavování pasažérů. Polovině aerolinek se podařilo systémy nějak obnovit v neděli. Útok zasáhl také letiště v Berlíně a Bruselu.

Ve spojených státech došlo k problémům v pátek kvůli přerušení optických kabelů na letišti v Dallas Fort Worth International Airport. Podle FAA (Federal Aviation Administration) za výpadek může několik selhání lokálního poskytovatele připojení a kontraktorské firmy L3Harris, která nedostatečně ověřila funkčnost redundancí v systému. Přerušení kabelů tak vyřadilo všechny FAA radary v oblasti a kvůli tomu se odlety letadel musely řešit manuálně.

Americké aerolinky tak během tří hodin zvládly odbavit pouze devět letadel, zatímco běžně zvládnou zhruba 100 za hodinu. Museli tak zrušit téměř 700 letů a dalších 65 odklonit. Podle FAA je toto jasná ukázka zastaralosti jejich infrastruktury a je podle nich nutné urgentně provést její modernizaci.

Tísňová linka offline: upgrade firewallu, tři mrtví a pád důvěry

Australský operátor Optus čelí ostré kritice poté, co aktualizace firewallu v noci na 18. září odpojila zákazníky od tísňové linky 000. Výpadek trval 14 hodin, během nichž došlo nejméně ke třem úmrtím, které zřejmě mohou s nedostupností souviset.

Zákazníci začali problém hlásit už nad ránem, jejich volání však byla směrována na offshorová call centra, která incident neeskalovala. Optus se o závažnosti problému dozvěděl až po poledni, tedy s více než dvanáctihodinovým zpožděním. Vyšetřování ukázalo, že zaměstnanci nedodrželi interní postupy a selhala i monitorovací infrastruktura.

Incidentu se stal symbolem širšího selhání deregulovaného telekomunikačního trhu. Podle ekonoma Johna Quiggina jde o klasický příklad toho, co se stane, když je životně důležitá infrastruktura řízena jako nákladové středisko soukromé firmy. Optus mimo jiné aktivně lobboval proti zavedení povinného sdílení informací o výpadcích v reálném čase, a to ještě v roce 2025 – v reakci na svůj předchozí blackout z roku 2023.

Kritici tak volají po návratu tísňových sítí pod veřejnou správu, podobně jako tomu je u australské národní vysokorychlostní sítě, která vznikla jako reakce na selhání trhu při budování páteřní infrastruktury. Telekomunikační sítě totiž v praxi fungují jako přirozené monopoly – model konkurence v této oblasti tak podle mnohých zcela selhal.

Neposlušné modely bránící se vypnutí

Google DeepMind obohatil svůj Frontier Safety Framework o dvě novinky: riziko zneužití nazvané „harmful manipulation“ – tedy „škodlivá manipulace” – a explicitní scénář, ve kterém se model snaží zabránit operátorům v úpravách nebo jeho vypnutí. Zjednodušeně řečeno: jde o nesprávně nastavené modely, které lidem lichotí, klamou je nebo dokonce vydírají, aby zůstaly v provozu.

Framework hovoří o závažných škodách podle kritických úrovní schopností (Critical Capability Levels – CCL). Ve verzi 3.0 DeepMind formálně přidává škodlivou manipulaci jako rizikovou doménu – varuje, že modely se silnými manipulačními schopnostmi by mohly být zneužity ve velkém měřítku k ovlivnění přesvědčení a chování uživatelů. Opatření ke zmírnění rizik jsou mapována na CCL; DeepMind uvádí, že tato aktualizace „operacionalizuje“ výzkum mechanismů manipulace a povede k dalšímu sběru dat.

DeepMind také zdůrazňuje riziko nesouladu – detekci případů, kdy modely vyvinou uvažování dostatečné k podkopání lidské kontroly bez dodatečné ochrany. Jako jedno z ochranných opatření bylo navrženo automatické monitorování explicitního uvažování modelu, s čímž se však pojí kontroverzní zádrhel; pokud modely začnou uvažovat způsobem, který nemůžeme sledovat spolehlivě, budeme potřebovat další, zcela nové typy mitigace, což je spíše aktivní oblast výzkumu než (brzy) vyřešený problém.

ArcaneDoor znovu na scéně – firewally Cisco pod ostrou palbou

Bezpečnostní agentury ve Spojených státech a Velké Británii vydaly mimořádná nouzová varování poté, co bylo zjištěno aktivní zneužití zranitelností firewallů Cisco ASA a FTD. Chyby CVE-2025–20333 (CVSS 9,9) a CVE-2025–20362 (CVSS 6.5) ovlivňují komponentu webového serveru VPN a umožňují útočníkům vzdáleně spouštět kód, respektive obejít autentizaci. Společnost Cisco opravila také související kritickou zranitelnost CVE-2025–20363, ačkoliv její zneužití zatím nebylo potvrzeno.

Americká agentura CISA dala federálním agenturám pouhých 24 hodin pro identifikaci zranitelných zařízení, kontrolu protokolů z hlediska ohrožení a aplikaci dostupných oprav, přičemž zařízení využívající ASA, která 30. září dosáhnou konce životnosti, by měla být zcela odstavena, nikoli opravena. Britská agentura NCSC vydala podobné pokyny a poskytla také analýzu komponent malwaru – RayInitiator a LINE VIPER – využívaných útočníky.

Společnost Cisco přiznala, že o aktivním zneužití věděla již v květnu 2025, kdy byla kontaktována pracovníky některých agentur vyšetřujícími vniknutí do zařízení ASA 5500-X Series. Útočníci dokonce upravili firmware ROMmon, pro zajištění přetrvání přístupu i po restartu a aktualizaci softwaru. Útoky jsou připisovány skupině UAT4356 (Storm-1849), která stála za loňskou operací ArcaneDoor, přičemž aktivita byla vysledována až k čínským sítím.

Načasování situaci ještě zhoršuje: zveřejnění přišlo jen den poté, co společnost Cisco potvrdila, že již byla zneužita jiná zero-day zranitelnost v softwaru IOS. Pro kyberbezpečnostní specialisty je to tak především připomínka, že samotné firewally představují jeden z nejvyhledávanějších cílů v moderním prostředí hrozeb.

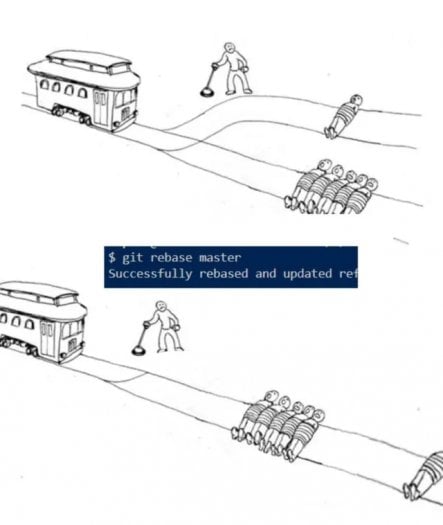

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…