Podvodné aplikace v Google Play

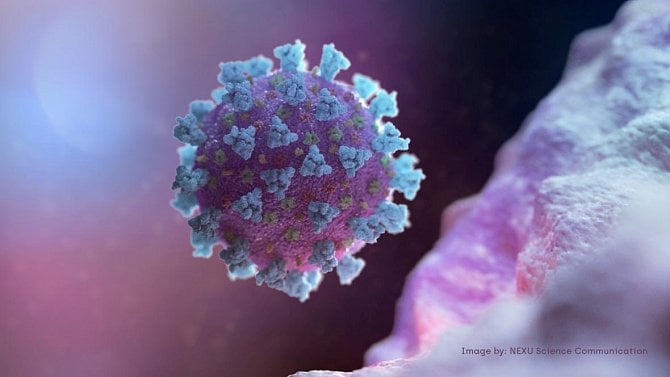

Koronavirus dorazil i do Google Play. Programátoři pochybných aplikací svižně přidávají do názvů a popisů svých výtvorů slova související s virem, aby si je našlo více uživatelů. Nutno říci, že ne všechny aplikace odkazující se na koronavirus to dělají kvůli šíření viru, někde je nejspíš snahou tvůrců se svést na současné vlně a zvednout šanci, že si jejich aplikace někdo všimne a nainstaluje si ji.

Útočníci rádi využívají také dětské aplikace. Na Google Play se objevily aplikace s malwarem „Tekya“, který odklikává reklamy bez vědomí uživatele. Jednalo se o více než 50 aplikací, z čehož 32 z nich byly dětské hry od hádanek po závody aut, další kategorií pak byly například kuchařky, kalkulačky nebo překladače.

Přestože podvodné aplikace již byly z Google Play odstraněny, podobné programy z podvodným kódem se mohou stále objevovat. Podle společnosti Check Point Research se v posledních letech objevovaly podobné aplikace, které byly podstrkovány uživatelům jako různé optimalizátory systému a pomocné programy.To vše kvůli získávání vyššího počtu falešně naklikaných reklam.

Nově 56 objevených aplikací se snažilo zakrýt podvodný kód tím, že zakrývá nativní kód a spoléhala na uživatelské prostředí androidu „Motion Event“, které by mělo simulovat uživatelská kliknutí. Ve chvíli, kdy uživatel nainstaloval jednu ze škodlivých aplikací, malware „Tekya“ zapnul přijímač, součást systému Android, která nastane při konkrétních událostech, například restart telefonu. Pokud přijímač zaznamená danou událost, načte knihovnu s názvem „libtekya.so“, která obsahuje podfunkci s názvem „sub_AB2C“, která vytváří a odesílá dotykové události, čímž napodobuje kliknutí na reklamy přes MotionEvent API.

Routery pod útokem

Pod palbu útoků inspirovaných epidemií se samozřejmě dostaly i domácí routery. Routery značek Linksys a D-Link jsou nyní v hledáčku útočníků, kteří na nich mění IP adresu DNS serveru, čímž efektivně unášejí síťový provoz již tak dost vystresovaných uživatelů. Odhaduje se, že využívá brute-force hádání hesel.

Uživateli se při pokusu o přístup na vybrané domény nabídne ke stažení podvržená aplikace, která slibuje lepší informování o aktuálně probíhající pandemii. Dle společnosti Bitdefender je většina (73 %) obětí z Německa, Francie a USA. U již infikovaných routerů se doporučuje obnovit původní nastavení sítě (DNS serveru) a změnit přihlašovací údaje.

Zranitelnost Adobe Type Manager v Microsoft Windows

Národní centrum kybernetické bezpečnosti upozornili na zranitelnost odhalenou ve všech verzích Windows a Windows Server. Zranitelnost je způsobena chybou v knihovně Adobe Type Manager, pomocí které Windows vykresluje fonty PostScript Type 1.

Prostřednictvím speciálně vytvořeného dokumentu může útočník vynutit spuštění závadného kódu a získat kontrolu nad systémem. K úspěšnému útoku může stačit už zobrazení souboru v náhledu Windows Exploreru, i bez přímého otevření.

NAS servery jako vzdálené ovladače cizí sítě

Téměř všechny NAS servery Zyxel až do verze 5.21 mohou být ovládnuty a zapojeny do botnetu Mukashi (varianta Mirai). Mukashi útočí pomocí implicitních autentizačních údajů a zranitelnosti CVE-2020–9054. Překontrolujte zda nepoužíváte implicitní heslo, pokud je to nutné, aktualizujte firmware a pamatujte, že není vhodné zpřístupňovat NAS v Internetu bez omezení (filtrace).

V tomto případě je však nejlepším řešením aktualizace. Chyba je totiž ve skriptu weblogin.cgi a lze ji zneužít pomocí vhodně generovaných HTTP GET a POST požadavků. Je možné si tedy představit scénář, kdy NAS i uživatel je sice za firewallem, nebo NATem, ale pokud má uživatel přístup do do Internetu pomocí WEB prohlížeče, a klikne na útočníkem připravený odkaz, dojde ke zneužití chyby požadavkem z prohlížeče.

Bazar s malwarem

Abuse.ch spouští MalwareBazaar – platformu pro otevřené sdílení malwarových vzorků. Zájemci zde mohou zdarma stahovat neomezené množství vzorků a stejně tak také vzorky přispívat. Dále je možné například exportovat pouze hashe vzorků, vyhledávat pomocí tagů, malwarové rodiny či fuzzy hashingu. Samozřejmostí je také rozsáhlé API, které umožňuje pohodlnou automatizaci.

Na rozdíl od VirusTotalu se nejedná o multi antivirový skener, ale pouze o jakýsi komunitní repozitář vzorků, který by neměl obsahovat žádné jiné soubory než vzorky malwaru. Zásadní rozdíl je také zmíněná bezplatnost přístupu (stahování z VirusTotalu je pouze pro platící uživatele).

MalwareBazaar staví na předchozích projektech jako je URLhaus, který má za cíl sledovat stránky šířící malware a jejich dostupnost, což jistě poskytlo rozsáhlou startovací databázi pro tento nový projekt.

Líný antivirus

Jak se vyhnout skenování antiviru? Velikostí souboru! Antivirové programy se snaží šetřit výpočetní výkon počítače. Je-li skenovaný soubor příliš velký, mohou otestovat jen jeho začátek. Na to se snaží hrát jeden šiřitel trojana LatentBot, jehož případ popisuje belgický freelancer Xavier Martens.

Toho nález podezřelého odkazu na bit.ly přivedl až ke stáhnutí přes 300 MB velkého souboru. K jeho překvapení však podezřelý objekt neobsahoval relativně malý vir, oddělený velikou řadou nul, ale skutečná data aplikace. Ta byla ovšem nevyužívaná, protože 97 % velikosti souboru zabíraly tři bitmapy, znázorňující černobílé čmáranice.

NÚKIB vydal reaktivní opatření pro vybrané subjekty ve zdravotnictví

Národní úřad pro kybernetickou a informační bezpečnost (NÚKIB) oznámil, že dne 18. března rozeslal v rámci reakce na závažný kybernetický bezpečnostní incident, postupem podle § 13 odst. 1 zákona č. 181/2014 Sb., o kybernetické bezpečnosti, reaktivní opatření.

Tímto reaktivním opatřením uložil vybraným subjektům v oblasti zdravotnictví provést nezbytné úkony, které povedou k zabezpečení důležitých informačních a komunikačních systémů před kybernetickým bezpečnostním incidentem. Reaktivní opatření nebylo vydáno plošně a jeho implementace je povinná pouze pro konkrétní subjekty, kterým bylo doručeno.

Ve zkratce

- DDoS attacks in Q4 2019

- Mobile malware evolution 2019

- Kritická chyba v OpenWRT postihuje milióny zařízení

- Kdo byl nakažen ve vašem okolí za 75 centů a zbytek konta

- FBI zatkla ruskou skupinu prodávající osobní data

- Lék na koronavirus, který Facebook blokuje.

- Skenování škodlivých e-mailů Gmailem.

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…