Klikací farma

Cloudflare podporuje WebAuthN. Nedávno také vydalo příspěvek na blogu, kde diskutuje nahrazení CAPTCHA hardwarovými tokeny.

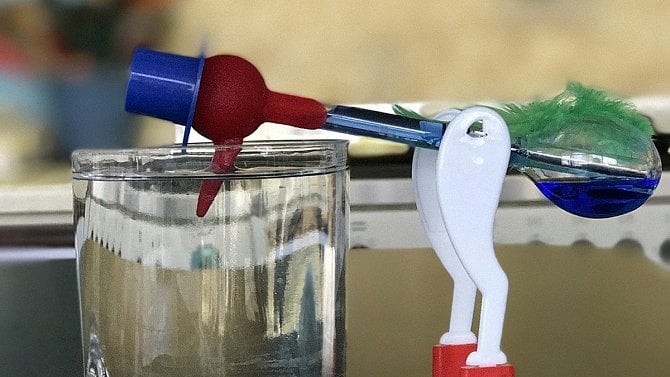

Luke Younga zaujala myšlenka využití tokenů k vytvoření automatizované klikací farmy, a zdá se, že to není nemožné – vlastně ani příliš obtížné. Použil šestnáctidolarové klíče HyperFIDO, jejichž tlačítka pro ověření přítomnosti uživatele nechal „mačkat“ pomocí výstupů Arduina, a podařilo se mu se šesti klíči dosáhnout zhruba 28 ověření za sekundu.

Ve srovnání cenou lidských klikacích farem (50 centů za řešení 1000 obrázků CAPTCHA) to není slavné, každý klíč by musel provést 24000 ověření, aby se zaplatil – a přitom doufat, že ho služba včas nezařízne. Na druhou stranu je ověření klíčem na rozdíl od řešení obrázkové CAPTCHA prakticky stoprocentní.

Zdrojáky ovládacího serveru jsou k nalezení na GitHubu.

Zmatené TLS

Byly by to smutné Postřehy, kdyby neobsahovaly útok s vlastním jménem a logem. Ten dnešní má jméno ALPACA, a jedná se o zneužití existence stejného certifikátu použitého na více službách, případně tedy také multidoménového nebo žolíkového. Útok umožňuje vhodné přesměrování části provozu na jinou službu pod kontrolou útočníka (alespoň částečnou, například FTP), a přimět tak například prohlížeč prozradit autentizační cookie nebo spustit šikovný kousek JavaScriptu.

Útok je značně kontextově závislý, za jedním certifikátem musí být dostupná služba, jejíž port prohlížeč nefiltruje, a se kterou může útočník částečně manipulovat (například anonymní FTP), případně mohou existovat jiné, komplexnější varianty kolize/zmatení různých protokolů mimo běžný web. Útok je také omezen až znemožněn použitím ALPN a SNI, případně limity protokolů na chybné příkazy (např. FTP komunikace je vmezeřena mezi HTTP dotazy od prohlížeče).

Úroda zranitelností pro telefony Samsung

Firma Oversecured vyvíjí analyzátor zranitelností v mobilních aplikacích. Nyní jím sami zkusili otestovat aplikace, předinstalované na telefonech Samsung. Výsledkem bylo sedm poměrně fatálních zranitelností, od možnosti instalovat libovolné aplikace i s možností získat jim administrátorská oprávnění, libovolné čtení/zápis pod systémovým uživatelem, přesměrování intentů a další.

Zranitelnosti byly Samsungu reportovány a jsou vedeny jako: CVE-2021–25388, CVE-2021–25356, CVE-2021–25391, CVE-2021–25393, CVE-2021–25392, CVE-2021–25397 a CVE-2021–25390. Článek má ještě plánované pokračování.

… a máme něco i pro Apple

Zhi Zhou (@CodeColorist) si na Tianfu Cupu 2020 pohrál s iOSem. Nyní zveřejnil princip celého exploitu pod jménem Mistune. Útok neobvykle necílí na Safari (může z něj být iniciován, ale jedná se jen o speciálně zformované URL, které může být aktivováno i z Telegramu, Signalu a dalších), ale na iTunes, kde pomocí chyby validace umožní spustit javascriptový kód a opustit sandbox, a pomocí use-after-free (CVE zatím není zveřejněno, ale link zřejmě brzy ožije) pak lze získat práva spuštění libovolného kódu v kontextu iTunes (tedy i přístup ke všem datům, která iTunes využívá). Chyby byly opraveny v iOS 14.4 a 14.5.

Volkswagenu unikly informace o zákaznících Audi

Automobilka sdělila (viz také zde), že někdy mezi srpnem 2019 a květnem 2021 nejmenovaný členský prodejce nechal nezabezpečená a volně přístupná data o zákaznících z období mezi lety 2014 a 2019. Jedná se o data 3.3 milionu zákazníků, a Volkswagen i Audi byly údajně 10. března 2021 informováni, že k datům také někdo skutečně volně přistoupil.

Data mohla obsahovat jména a příjmení, poštovní i emailové adresy, telefonní čísla, a informace o vozidlech (včetně identifikátorů, barev, modelů), které zákazník zakoupil, nebo o něj projevil zájem.

Ve zkratce

- TroughTek P2P SDK, které používají miliony IP kamer, dětských a zvířecích chůviček, domácích „chytrých“ zařízení a dalších, obsahuje zranitelnost CVE-2021–32934, která umožňuje rekonstruovat video/audio stream, původně „obfuskovaný“ statickým klíčem.

- Zdá se, že se podařilo nechat si klíči pro podepisování kernelových driverů od Microsoftu podepsat nějaký ten rootkit.

Pro poučení

Detailní čtení o novém formátu privátních klíčů v OpenSSH.

Pro pobavení

Máte-li za sebou minulost frontmana Pink Floyd jako Roger Waters, můžete si dovolit odmítnout Marka Zuckerberga bez servítků.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…