V pondělí začaly belgické soudy řešit žalobu belgické obdoby našeho úřadu na ochranu osobních údajů, Belgian Privacy Commission (BPC), proti společnosti Facebook. Její právníci obviňují Facebook ze špehování uživatelů po celém světě. To pak přirovnávají k aktivitám NSA, na které svět upozornil Edward Snowden. Noviny Guardian na svých stránkách doslova citují právníka zastupujícího belgický úřad:

When it became known that the NSA was spying on people all around the world, everybody was upset. This actor [Facebook] is doing the very same thing, albeit in a different way.

Žaloba se opírá o zprávu [PDF] vypracovanou nezávislými odborníky na základě požadavku úřadu. Zpráva uvádí, že Facebook sleduje uživatele bez ohledu na to, zda mají či nemají existující účet, nerespektuje správně opt out požadavky uživatelů a své cookies šíří i přes weby třetích stran, obsahujících tlačítko like bez ohledu na to, zda uživatel tlačítko použil či nikoliv.

Facebook se pochopitelně bránil, že zpráva se mýlí a samotné sledování uživatelů že bylo důsledkem chyby.

Guardian dále citoval tiskového mluvčího Facebooku, který k tomu uvedl, že cookies sledující uživatele jsou vlastně dobré:

We will show the court how this technology protects people from spam, malware, and other attacks, that our practices are consistent with EU law and with those of the most popular Belgian websites.

Právník Facebooku Paul Lefebvre neváhal zajít ještě dále a prohlásil, že bez cookies, které prý Facebook používá z legitimních bezpečnostních důvodů, se Belgie stane kolébkou kyberterorismu.

The cookies allow Facebook Ireland to identify bad faith attempts to gain access via the browser being used. If this would no longer be possible, Belgium would become a cradle for cyber terrorism.

Kromě vydávání cookies za svého druhu bezpečnostní software, přišel právník Facebooku i s právnickou kličkou na téma všechny naše servery jsou v Irsku.

How could Facebook be subject to Belgian law if the management of data gathering is being done by Facebook Ireland and its 900 employees in that country?

Určitě bude zajímavé sledovat, jak se celý spor bude dále vyvíjet, když už nyní padají takovéto argumenty. Nutno dodat, že případ je sledován i dalšími evropskými státy, které také nejsou nadšené z chování Facebooku. Tomu také ze strany BPC hrozí pokuta 250 000 € za každý den, kdy nejsou splněny požadavky tohoto úřadu.

Naše postřehy

U Facebooku ještě chvíli zůstaneme. Příslib Marka Zuckerberga ohledně nového tlačítka, které by mělo být téměř úplně, ale ne zcela naprosto nepodobné opaku tlačítka like, vyvolal novou vlnu podvodů, které uživatelům slibují možnost získat právě tlačítko dislike. To sice po kliknutí na falešný odkaz nezískají, ale za to je jim nabídnuta příležitost podělit se o svá privátní data, případně obohatit sbírku nainstalovaného malware o nový kousek. Kdo by takové nabídce odolal, že?

Další podstatný krok směrem k „demokratické a svobodné společnosti“ se pokusila udělat indická vláda, která v návrhu dokumentu „National Encryption Policy“ stanovila nová pravidla pro používání šifrované komunikace. Pokud by návrh prošel, byli by uživatelé nuceni uschovávat po dobu devadesáti dnů zálohy původně šifrované komunikace v plaintextu, což mělo původně zahrnovat nejen e-mailovou komunikaci či obsah komunikace v aplikaci WhatsApp, ale například také citlivé bankovní či obchodní transakce. A samozřejmě, co by to bylo za národní politiku šifrování, kdyby neobsahovala také povinnost odevzdat šifrovací klíče vládě a příslušným agenturám. Protože však tento návrh vyvolal pobouření veřejnosti, vláda nakonec z některých požadavků ustoupila.

Jablečný App Store má za sebou svůj první velký úspěšný útok. Původně se hovořilo o 39 aplikacích, ale během týdne přišla společnost FireEye s informací o více než čtyřech tisících napadených aplikací. Problém se týkal například oblíbené aplikace WeChat pro posílání zpráv, aplikace čínské služby Didi Kuaidi podobné službě Uber, aplikace pro streamování hudby NetEase, fotoeditoru Perfect365 a nástroje pro skenování karet CamCard. Všechny tyto aplikace byly infikovány malware XcodeGhost.

Zajímavé je, že malware se do aplikací dostal přes pozměněnou verzi vývojářského nástroje Xcode, který do kompilovaného software přidával vlastní kód. Takto upravené aplikace pak unikly pozornosti a byly vystaveny v AppStore. Upravená aplikace Xcode se nacházela na čínském serveru a vývojáři si ji údajně vybrali, protože stahování aplikace ze serverů Apple trvalo příliš dlouho. Objevují se také spekulace, podle kterých za útokem stojí CIA. Když už jsme u společnosti Apple, tady je návod, jak obejít ochranu přístupovým kódem v systému iOS 9 za méně než třicet vteřin. Získáte tak přístup k fotogalerii a ke kontaktům. Chyba se vyskytuje i ve verzi iOS 9.0.1.

A nyní krátce ke konkurenci. V nejhorším případě až milion uživatelů mohl stáhnout z Google Play aplikaci BrainTest. Jedná se o sofistikovaný malware, který používá několik exploitů k eskalování privilegií, dokáže si na jednou napadeném zařízení zajistit persistenci, pozná, že je kontrolován v rámci služby Google Bouncer a v takovém případě „seká latinu“ a také obsahuje části, které mají komplikovat jeho analýzu. Zatím je potvrzeno, že na napadená zařízení instaluje další aplikace, ovšem tím jeho potenciál není zdaleka vyčerpán.

Tomu už se ani nechce věřit. Lenovo sbírá na počítačích ThinkPad, ThinkCentre a ThinkStation data o jejich využití. Znepokojující je ale odkaz na společnost Omniture, zabývající se analýzou webu a marketingem, který je součástí názvu jednoho ze souborů tohoto „spyware“.

Pokud vás zajímají zranitelnosti webových aplikací, můžete si zdarma stáhnout e-knihu. Ve staženém archívu najdete nejen samotný text publikace s popisem zranitelností jako jsou XSS, Clickjacking, CSRF, ale v jednotlivých adresářích i příklady některých zranitelností a jejich možného zneužití. A nebo si přečtěte blogpost o chybách nalezených na stránkách známého řetězce Starbucks, které mohly vést k získání informací o platebních kartách, či převzetí uživatelského účtu včetně nahraného kreditu.

Ve zkratce

Kdo útočí na koho a proč je dobré to vědět?

Při útoku na OPM bylo ukradeno také 5,6 milionu otisků prstů zaměstnanců.

Shození Google Chrome jednoduchým řetězcem.

Apple WatchOS 2 záplatuje desítky zranitelností.

Symantec Thawte CA vydal omylem EV certifikát pro google.com.

Chyba v SAP Afaria umožňuje útočníkům smazat obsah mobilu.

Další útok na kritickou komunikační infrastrukturu v USA.

Hledáte zajímavou práci v oblasti bezpečnosti?

Čína údajně špehuje pasažéry letadel.

Malvertising kampaň na stránkách forbes.com.

Bezpečnost HTML 5 obecně.

Cookies v prohlížeči je možné zneužít k obejití HTTPS a získání citlivých informací pomocí MitM.

Pro pobavení

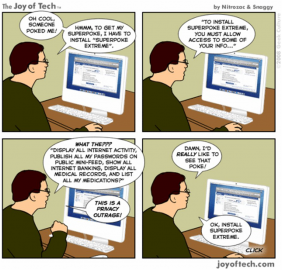

Dnešním dílem postřehů se táhne sledování a pokusy o něj jako červená niť, ale jestli oni si to ti uživatelé nedělají tak trochu sami.

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.