V dnešní době se stále spoléháme na to, že mailové servery si přeposílají zprávy primárně přes STARTTLS (šifrovaně) a naše emaily jsou tak alespoň částečně chráněny proti změnám a cizím očím. Již velkou řadu let existuje několik možností jak zajistit bezpečnost mailové komunikace, ale společnosti je adoptují velice pomalu a i dnes je to podle statistik Google pouhých 63 % přijatých emailů předaných pomocí šifrovaného kanálu. A to je dobré zmínit, že nedávno to bylo ještě méně, protože Yahoo a Outlook nastavily STARTTLS na všech serverech teprve nedávno.

Problémem SMTP protokolu je, že se s šifrováním původně nepočítalo a bylo k němu dolepeno pomocí rozšíření STARTTLS. To však není jediný problém. STARTTLS obvykle funguje v režimu fail-open, takže pokud se během ustavování šifrované komunikace cokoliv pokazí, tak se raději email pošle v prostém textu (ano, na většině serverů je možné to změnit, ale nikdo to nedělá).

Toho podle nové studie (Neither Snow Nor Rain Nor MITM… An Empirical Analysis of Email Delivery Security) hojně využívají některé státy, ale ve své podstatě to může stejně zneužít každý kdo má své zařízení na cestě mezi vámi, nebo komunikujícími mailovými servery. Ať už se jedná o odebírání podpory STARTTLS z odpovědi serveru, DNS hijacking, kdy podle DNS serverů poskytovatele Internetu je mailový server pro Gmail.com hostován v jejich síti, až po manipulaci se STARTTLS komunikaci, aby došlo k fail-open režimu a mail mohl být tak poslán nešifrovaně.

Něco málo statistik vám dá jasně najevo jak rozšířené to je.

Odebrání rozšíření STARTTLS z odpovědi serveru:

Tunisia 96.13%

Iraq 25.61%

Papua New Guinea 25.00%

Nepal 24.29%

Kenya 24.13%

Uganda 23.28%

Lesotho 20.25%

Sierra Leone 13.41%

New Caledonia 10.13%

Zambia 9.98%

Modifikace DNS záznamů:

Slovakia 0.08%

Romania 0.04%

Bulgaria 0.03%

India 0.02%

Israel 0.01%

Switzerland 0.01%

Poland 0.01%

Ukraine 0.01%

O šifrování se musíte starat vy sami. Zkuste štěstí s PGP/GPG, či rozšířenejší S/MIME. Podrobně a stylem krok-za-krokem se o možnostech píše ve článku na Arstechnice.

Chcete vědět jestli i váš mailový server podporuje STARTTLS a jestli jsou parametry TLS správně nastaveny? Zkuste jednoduchou a velmi užitečnou službu StartTLS.info.

Naše postřehy

Vývojáři projektu Tor ve čtvrtek vydali beta verzi Tor Messengera. Jedná se klasický komunikační program s podporou několika protokolů (AOL, MSN, GTalk, Twitter, Facebook, XMPP, IRC, ICQ, …). Messenger (Win/Lin/Mac) je založen na programu Instantbird (Mozilla), který se vývojářům Toru nejvíce zamlouval a doplnili do něj podporu OTR (Off-the-Record) protokolu. Tor Messenger je tedy komunikační program komunikující přes síť Tor a vynucující používání protokolu OTR pro bezpečné zasílání zpráv. Nic, co byste nedokázali i se standardními klienty jako Pidgin nebo Adium, ale plánují toho víc (šifrovanou teamovou komunikaci, sdílení souborů, …) a na zásadnější věci si budeme muset počkat. Například nativní podpora ZRTP pro bezpečné volání by se více než hodila a ještě víc pro konferenční hovory.

Společnost 000Webhost.com nabízí zdarma hosting pro vaše webové stránky. Na hlavní stránce se pyšní, že jsou lepší než kdejaké placené hostingy. Nicméně vzhledem k tomu, že používali na serverech velmi starou verzi PHP a databáze údajů o 13 milionech uživatelů, která unikla, neměla ani hashovaná hesla, tak o tom zcela pochybuji. Proto platí mít ke každému účtu jiné heslo. Nikdy nevíte v čem to ti šikulové ukládají na ostatních serverech a kdo se k datům dostane. Používejte KeePass a pro ještě jednodušší ovládání použijte jeden z mnoha integračních doplňků. Můžete tak mít ke každé službě unikátní, klidně 100 znakové heslo, které si nemusíte pamatovat.

Vypadá to, že známý italský Hacking Team, který byl nedávno sám nabourán a 400 GB firemních dat, kódu a 0day exploitů bylo ke stažení, je zpátky ve hře a svým zákazníkům poslali email zmiňující, že mají systém pro dešifrování dat pomocí svých nástrojů, který “změní celou hru”.

Existuje pár metod, jak dešifrovat vaše data, které vám bez optání zašifroval malware známý jako ransomware. Jednou z nejpopulárnějších služeb je Ransomware Decryptor od společnosti Kaspersky. Po zatčení dvou Holanďanů napojených na ransomware CoinVault a Bitcryptor se dostali k více než 14 tisícům klíčů schopných dešifrovat data nešťastníků. Jedná se o nemalý business. Například lidé za nejznámějším crypto-ransomwarem CryptoWall si podle odhadů jen za minulý rok přišli na 325 milionů dolarů. Dokonce i FBI radí nešťastníkům, ať raději zaplatí výkupné.

Xen projekt právě opravil několik bezpečnostních chyb, avšak jedna je stará sedm let a je možné díky ní vyskočit do prostředí hypervizora a tím pádem ovládnout všechny ostatní virtuální systémy na daném stroji. Chyba existuje od Xen verze 3.4 a postihuje celou platformu x86. Je to podobně závažné jako chyba VENOM, která postihovala KVM. Útočník může číst obsah paměti ostatních strojů, modifikovat ji, či měnit celé prostředí Xenu.

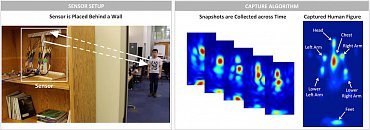

Vědci z MIT vynalezli přístroj (RF Capture), který je schopný rozlišit osoby za stěnou nebo jinými překážkami. Funguje to na principu vysílání, přijímání a analyzování WiFi signálů. Můžete pomocí odrazu od těla identifikovat, kde v prostoru se osoba nachází, jestli se pohybuje, a protože následný obraz, který je výstupem, je poměrně unikátní každému jedinci, tak můžete i identifikovat o koho se jedná (s určitou přesností). Uplatnění vědci očekávají především v chytrých domácnostech a při záchranných operacích. Vše je pěkně vysvětlené na YouTube.

Několik zaměstnanců Symantecu bylo (podle zpráv) vyhozeno z důvodu neoprávněného vydávání SSL certifikátů (Thawte) umožňující (mimo jiné) podvrhovat webové služby Google. To nebyl nijak chytrý tah, protože je známé, že Chrome pokaždé ověřuje certifikáty služeb Google a pokaždé, když někdo podvrhuje certifikáty, tak je rychle odhalen. Symantec to nejdříve označil jako “testovací certifikáty”, kdy nikdo prý nebyl ohrožen a mělo jich být jen 23. Nyní se však ukázalo, že se jedná minimálně o 164 certifikátů k 76 doménám a 2458 certifikátů k neexistujícím doménám, které nikdy neměly právo být vydané CA Thawte. Google jim dal nabídku, která se neodmítá. Buď bude Symantec veřejně publikovat, jaké certifikáty vydává, nebo uživatelé Chrome budou dostávat varovné hlášení pokaždé, když bude SSL certifikát vydaný jejich autoritou. Jen do nich. Pokud byste chtěli vědět, zda vaše CA dodržuje všechna doporučení, přečtěte si Trust Service Principles and Criteria for Certification Authorities.

Ve zkratce

Pro pobavení

„Your password contains invalid characters.“ No, your startup contains incompetent engineers.

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.