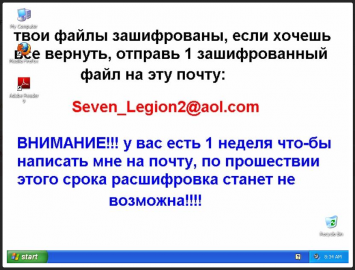

V tomto týdnu se událo hned několik událostí se společným jmenovatelem, kterým je ransomware. V Rusku se objevil nový offline ransomware, který pro šifrování souborů nepotřebuje komunikovat s C&C servery. Při šifrování souborů je prvních 30 000 byte každého souboru šifrováno s pomocí dvou náhodně vygenerovaných sad čísel a znaků. Zbytek souboru je pak zašifrován pomocí public části RSA klíče vygenerovaného přímo na napadeném stroji. Náhodná data a privátní klíč potřebné pro dešifrování jsou následně k souborům přiloženy jako metadata a jsou zašifrovány třemi natvrdo zabudovanými veřejnými RSA klíči. Uživatel je pak vyzván, aby poslal jeden ze zašifrovaných e-mailů na jednu z vybraných e-mailových adres. Jakmile útočník obdrží tento soubor, může s pomocí privátních RSA klíčů dešifrovat metadata a získat tak obě sady znaků a privátní klíč potřebný pro dešifrování souborů. Po zaplacení požadované částky pošle útočník oběti zpět potřebné klíče.

Chimera je pro změnu název nového kmene ransomware, který se objevil v Německu. Tento kmen se šíří prostřednictvím e-mailů nabízejících práci. Ty jsou zasílány zaměstnancům různých společností. Po instalaci ransomware jsou zašifrována data uživatele na lokálním disku a také na připojených síťových discích.

Byl také vytvořen, naštěstí jako Proof of concept, první ransomware pro OS X, nazvaný Mabouia. Jeho autor Rafael Salema Marques uvedl v rozhovoru pro server SOFTPEDIA, že jeho cílem bylo upozornit uživatele OS X, že by neměli podléhat falešné představě o neexistenci malware pro jejich systém.

Dále se objevila nová verze ransomware CryptoWall 4.0. Ta přináší nové funkce, jako je šifrování názvů souborů, nebo vylepšený komunikační protokol, který zlepšuje schopnost vyhnout se detekci síťové komunikace. Aktuálně se šíří prostřednictvím e-mailových zpráv s přílohami vydávanými za životopis, ale lze očekávat, že brzy bude šířen i pomocí exploit kitů.

CryptoWall byl také použit v kampani, která se zaměřila na držitele domén. Podvodný e-mail informoval držitele domény o údajném porušení politiky jejich registrátora, kvůli kterému byla pozastavena jejich doména. Odkaz v e-mailu pak vedl ke stažení ransomware CryptoWall.

Původně jsem měl v plánu věnovat se podrobněji jinému z témat, ale po zkušenosti z uplynulého týdne, kdy jsme v CSIRT.CZ řešili incident, při kterém došlo k napadení linuxového serveru přes nezabezpečenou PHP aplikaci a následnému zašifrování souborů na serveru, jsem se rozhodl pro tuto malou exkurzi do světa ransomware, která měla připomenout léty prověřenou pravdu o dvou druzích uživatelů: těch, kteří zálohují, a těch, kteří o svá data ještě nepřišli. A ještě dodatek, v případě řešeném naším týmem se s největší pravděpodobností jednalo o další nový ransomware Linux.Encoder.1.

Naše postřehy

Brian Krebs popisuje na svém blogu jeden ze způsobů, kterým zlí hoši vytěžují peníze z ukradených kreditních karet. Jak s nadsázkou říká, používají přitom eBay jako virtuální bankomat. Přitom nejdříve na eBay nabídnou v aukci za nízkou cenu zboží, které vůbec nemají. Po skončení aukce pak objednají u skutečného e-shopu na adresu výherce zboží za běžnou cenu a zaplatí za něj pomocí kradené platební karty. Sami si nechají od výherce poslat peníze na PayPal. Lidé, kteří takto nabízejí na eBay zboží, jsou navíc často sami obětí podvodu, neboť jsou najímáni pomocí inzerátů nabízejících práci z domova uživatelům s dobrou historií na eBay a vlastním PayPal účtem.

S kyberteroristy se nevyjednává. Služba ProtonMail nabízející uživatelům end-to-end šifrovanou e-mailovou komunikaci se stala obětí DDoS útoku. Ten byl tak silný, že ochromil i datacentrum a poskytovatele jeho upstreamu. Po nátlaku třetích stran se provozovatelé služby rozhodli zaplatit výkupné, které útočník požadoval. To však k ničemu nevedlo a útok stále pokračoval. Zajímavé je, že podle blogpostu ProtonMailu se útok skládal ze dvou částí. Jedna spočívala v útoku na IP adresy samotné služby ProtonMail. Druhá část, která byla sofistikovanější a mohla by dle názoru ProtonMailu ukazovat na útok řízený státem, spočívala v útoku přímo na slabé body v infrastruktuře ISP. ProtonMail také spustil finanční sbírku ve prospěch řešení, které by jej před podobnými útoky ochránilo.

KeeFarce je název nového nástroje, který umožňuje získat z paměti databázi hesel programu KeePass 2.x. KeeFarce používá injektování DLL ke spuštění vlastního kódu v kontextu běžícího procesu Keepass. To mu umožňuje použít existující funkci KeePass k exportování obsahu aktuálně otevřené databáze do CSV souboru, který bude uložen v adresáři %AppData%. Celou věc vnímám hlavně jako připomenutí, že správci hesel představují v případě kompromitace systému značné riziko, protože napadením systému, kde je používán správce hesel, získá útočník přístup k dalším systémům, jejichž hesla jsou ve správci uložena. Je už celkem jedno, jestli na systému spustí nějaký keylogger a stáhne si databázi s hesly, nebo zda použije nástroj, jako je KeeFarce.

Skupina Anonymous splnila svůj slib a v rámci operace KKK uveřejnila identitu přibližně tisíce údajných členů Ku Klux Klanu(KKK). Na serveru Pastebin jsou uveřejněna jména, přezdívky, profily z Google Plus a Facebookové účty těchto údajných členů KKK.

Začátkem roku oznámil Kim Dotcom plány na vybudování vlastní decentralizované sítě MegaNet. Nyní na konferenci v Sydney přinesl další detaily. MegaNet má být non-IP Internet, který bude používat blockchains (používané v platební síti Bitcoin) a nové protokoly pro komunikaci a výměnu dat. Protože bude celý projekt používat stávající internetovou infrastrukturu, počítá se s použitím silného šifrování. K provozu sítě budou pak přispívat i samotní její uživatelé poskytnutím části výpočetní síly, úložného prostoru a síťové konektivity jejich zařízení.

DDoS útoky prostřednictvím botnetů z linuxových strojů jsou na vzestupu. Aspoň to tvrdí poslední zpráva společnosti Kaspersky Lab, DDoS Intelligence report pro Q3 2015. Jejich podíl činil 45,6 %. Vzhledem k častému nasazení Linuxu jako serverového systému mají pak útočníci k dispozici silné linky a výpočetní výkon pro generování DDoS útoků. S použitím SYN nebo DNS flood jsou tyto botnety schopny generovat útoky o síle 109 – 179 Gbps. SYN flood také patřil k nejoblíbenějším metodám útočníků (51,7 %) a nejvíce C&C serverů bylo v posledním čtvrtletí v Jižní Koreji (56,6 %).

Ve zkratce

- Závažné chyby v Galaxy S6 Edge

- Stránky nigerijské státní instituce hostovaly phishing

- Nedávno exploitované chyby Flashe jsou už v exploit kitech

- Windows subsystém použit k obejití Microsoft EMET

- První osoba s implantovaným čipem pro platby Bitcoiny

- Tipy na méně obvyklé použití NMAPu

- Backdoor v SDK od Baidu ohrožuje uživatele Androidu

- Důležitá záplata vBulletin

- Multiplatformní remote administration tool

- RAT mířící na Android

Pro pobavení

Zdroj:www.jokespinoy.com

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.