SIP telefony Mitel jako rekruti do botnet sítě

Akamai minulý týden vydalo varování před novou variantou malwaru (založenou na malwaru Mirai) známou jako Aquabot, která aktivně zneužívá zranitelnost v telefonech od výrobce Mitel k budování DDoS botnetu ovládaného na dálku. Jelikož se jedná o již třetí samostatnou variantu Aquabotu, označuje ji Akamai jako Aquabotv3. Tato varianta má novou (nebo dříve nepopsanou) schopnost, a to informovat řídicí server o pokusu o její odstranění. Bezpečnostní experti varují, že tato nově popsaná schopnost Aquabotv3 sledovat pokusy o své odstranění by se mohla stát standardní funkcí budoucích variant Mirai malwaru.

Aquabotv3 využívá zranitelnost CVE-2024–41710, která umožňuje útočníkům s administrátorskými právy spouštět libovolné systémové příkazy na postižených zařízeních, včetně telefonů Mitel řady 6800, 6900 a 6900w. Problémem tedy je, stejně jako u řady jiných domácích zařízení připojovaných do sítě, že mnoho uživatelů ponechává výchozí přihlašovací údaje a usnadňují tak převzetí kontroly nad zařízeními.

Akamai zaznamenal pokusy o zneužití této zranitelnosti začátkem ledna 2025 prostřednictvím honeypotů. Malware se šíří stažením a spuštěním skriptu, který následně nainstaluje předmětný malware. Kromě Mitel telefonů se Aquabot zaměřuje i na jiné systémy, jako například na zranitelnosti v Hadoop YARN, Teltonika, Linksys E-series a další.

Hackerem za 50 dolarů

Generativní jazykové modely (Large Language Models, LLM), neboli „umělá inteligence“, získávají na oblibě i na scéně nelegálních aktivit. Nedávno se objevil AI chatbot s názvem GhostGPT, který poskytuje kyberzločincům nový nástroj pro vývoj malwaru, tvorbu cíleného SPAMu a další nezákonné činnosti. Podobně jako jeho předchůdci – chatboti, například WormGPT, je GhostGPT necenzurovaný AI model, což znamená, že je nastaven tak, aby obcházel běžná bezpečnostní opatření a etická omezení dostupná v mainstreamových AI systémech, jako jsou ChatGPT, Google Gemini nebo Microsoft Copilot.

Škodliví aktéři tak mohou využít GhostGPT k vytváření kódu malware nebo získávání citlivých informací pomocí dotazů, které by tradiční AI systémy obvykle blokovaly, uvedli výzkumníci z Abnormal Security. Ti také demonstrují, že kromě tvorby kódu jej lze použít k tvorbě důvěryhodně vyhlížejících podvodných textů. Během testu AI model GhostGPT vytvořil velmi přesvědčivý phishingový e-mail, který předstíral komunikaci ze strany uživatelské podpory společnosti DocuSign, a měl za cíl přimět uživatele klinknout na zaslaný odkaz.

Nabídka na prodej GhostGPT se poprvé objevila na nejmenovaném telegramovém kanálu v polovině listopadu 2024. Od té doby se zdá, že si tento chatbot získal mezi kyberzločinci značnou popularitu, uvedl výzkumník z Abnormal Security. Autoři nabízejí tři cenové modely odstupňované podle doby používání: 50 dolarů za týden, 150 dolarů za měsíc a 300 dolarů za tři měsíce. Za tuto cenu uživatelé získají necenzurovaný AI model, o kterém autoři také tvrdí, že si neuchovává uživatelské záznamy ani neprotokoluje žádnou aktivitu uživatelů. AI chatboty jako GhostGPT představují narůstající problém i tím, že snižují znalostní bariéru vstupu pro kyberzločince.

Tyto nástroje umožňují komukoli – včetně lidí s minimálními nebo žádnými znalostmi programování – rychle generovat škodlivý kód. Zároveň poskytují i jedincům se základními programátorskými dovednostmi možnost téměř libovolného rozšiřování a úprav stávajících nástrojů, tvorby jejich klonů, adaptace na nové platformy, obfuskace apod.

Tyto tzv. „zlé“ AI modely se objevily již záhy poté, co ChatGPT způsobil revoluci v AI. Například WormGPT se objevil přibližně osm měsíců poté, v červenci 2023, jako jeden z prvních. Od té doby vzniklo několik dalších, včetně WolfGPT, EscapeGPT a FraudGPT, jejichž vývojáři se pokusili zpeněžit je na kyberzločineckých tržištích. Většina z nich však nezískala větší popularitu. Jednalo se často pouze o upravené verze ChatGPT s přidanými vrstvami, které měly vyvolat dojem nových, samostatných AI nástrojů. Bezpečnostní odborníci se domnívají, že GhostGPT pravděpodobně také využívá tzv. jailbreaknutou (tzn. s nelegálně odstraněnými omezeními) verzi ChatGPT nebo jiného open-source jazykového modelu. Nicméně je jen otázkou času, kdy i tyto „alternativní verze“ jazykových modelů dosáhnou úrovně, kdy budou představovat skutečnou výzvu pro bezpečnostní komunitu.

Aktivity zaměřené na bezpečnost ovšem probíhají i na straně tvůrců těchto AI systémů. Například nově zveřejněná analýza bezpečnostního teamu GTIG (Google Threat Intelligence Group) shrnuje nelegitimní aktivity zaznamenané během používání modelu Gemini. Ve svém obsáhlém shrnutí uvádí, že zločinci zatím experimentují s Gemini zejména ve snaze zefektivnit svoji činnost, avšak dosud nevyvinuli nějaké zásadní, kvalitativně nové schopnosti. V současné době využívají AI především při řešení problémů typu hledání chyb v kódu, a tvorbě či národní lokalizaci zavádějícího obsahu. Zároveň ale upozorňují, že AI prostředí se neustále vyvíjí, a očekávají, že útočníci budou nové AI technologie velmi pružně adoptovat.

Phishingová kampaň cílená na uživatele Amazon Prime

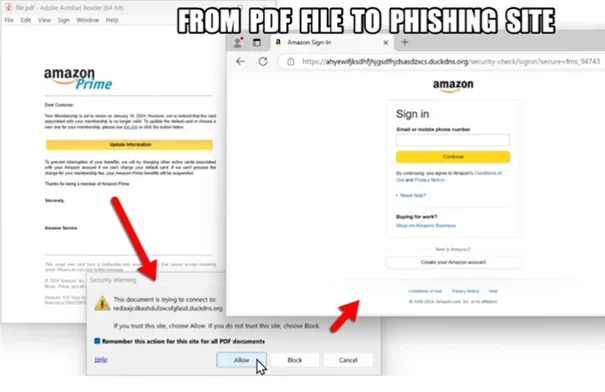

O novém phishingovém podvodu cíleném na uživatele streamovací platformy Amazon Prime informoval v uplynulém týdnu bezpečnostní tým Unit 42 z Palo Alto Networks ve svém příspěvku na síti X. Podle něj jsou uživatelé nejprve kontaktováni e-mailem ohledně vypršení platnosti předplatného. V příloze e-mailu obdrží PDF soubor, po jehož otevření jsou přesměrováni na falešné stránky, které se vydávají za oficiální webové stránky společnosti Amazon. Na těchto stránkách se následně útočníci snaží získat citlivé osobní údaje nebo údaje o kreditních kartách.

Tým Unit 42 dosud shromáždil 31 těchto PDF souborů, přičemž v době analýzy nebyl žádný z nich hlášen v nástroji VirusTotal. Po kliknutí na odkazy uvedené v souborech jsou uživatelé přesměrováni na subdoménu duckdns[.]org, která hostuje podvodné webové stránky. Kompletní zpráva je pak k nalezení na GitHub Unit 42.

Odkazy z analyzovaných PDF souborů:

- hxxps[:]//redirjhmxnasmdhuewfmkxchbnvjxfasdfasd.duckdns[.]org/XOZLaMh

- hxxps[:]//redixajcdkashdufzxcsfgfasd.duckdns[.]org/CCq8SKn

- hxxps[:]//zmehiasdhg7uw.redirectme[.]net/xn28lGa

- hxxps[:]//rediahxjasdusgasdzxcsdefwgasdgasdasdzxdz.duckdns[.]org/agungggg1298w862847

Phishing site

Zabavení domén populárních hackerských fór

Mezinárodní operace v boji proti kyberzločinu vedla k zabavení domén několika online platforem spojených s nelegálními aktivitami. Mezi zasažené weby patří Cracked, Nulled, Sellix a StarkRDP, které sloužily jako tržiště pro kradená data, malware a další hackerské nástroje. Zásah probíhal mezi 28. a 30. lednem 2025 a zahrnoval domény:

- www.cracked[.]io

- www.nulled[.]to

- www.mysellix[.]io

- www.sellix[.]io

- www.starkrdp[.]io

Návštěvníci těchto webů nyní vidí oznámení o jejich zabavení, které informuje o spolupráci bezpečnostních složek z Austrálie, Francie, Řecka, Itálie, Rumunska, Španělska a Spojených států, s podporou Europolu.

Podle dostupných údajů měly platformy Nulled a Cracked více než 10 milionů uživatelů, v důsledku čehož byly považovány za jedny z největších fór pro kyberkriminalitu. Tyto stránky generovaly značné příjmy. Cracked generoval přibližně čtyři miliony dolarů a Nulled kolem 1 milionu dolarů ročně.

Weby sloužily k prodeji:

- Malwarových nástrojů – například ScrubCrypt, obfuskačního enginu využívaného ke skrytí škodlivého kódu.

- AI nástrojů pro hackerské útoky – včetně automatizovaných skriptů pro skenování zranitelností a optimalizaci útoků.

- Přístupových údajů ke kompromitovaným účtům – fóra umožňovala vyhledávat ukradené přihlašovací údaje z miliard kompromitovaných webových stránek.

V rámci operace byly zatčeny dvě osoby (muž a žena) a provedeno sedm domovních prohlídek, při nichž bylo zabaveno 17 serverů a více než 50 elektronických zařízení. Zkonfiskováno bylo rovněž přibližně 300 000 eur v hotovosti a kryptoměnách.

Společně s uzavřením hackerských fór byly odstaveny i související služby, například platební procesor Sellix, používaný pro nelegální transakce, a StarkRDP, hostingová služba podporovaná stejnými aktéry.

Mezi obviněnými je 29letý argentinský občan Lucas Sohn, který žil ve Španělsku a byl jedním z administrátorů fóra Nulled. Podle Ministerstva spravedlnosti USA se podílel na obchodování s kradenými přihlašovacími údaji, umožnění nelegálních transakcí na fóru, podvodném nakládání s identitou a finančními prostředky.

V případě odsouzení mu hrozí 5 let vězení za obchodování s hesly, 10 let za podvody s přístupovými údaji, 15 let za zneužití identity. Podle amerických úřadů bylo nástroji z Cracked kompromitováno až 17 milionů obětí ve Spojených státech.

Tyto platformy hrály klíčovou roli v šíření kyberzločinu a jejich odstranění představuje významný úspěch v boji proti internetové kriminalitě.

Zásah proti těmto platformám je součástí širšího úsilí o rozbití trhů, které umožňují i nezkušeným aktérům provádět kybernetické útoky ve velkém měřítku. S rostoucím využitím AI a automatizovaných útoků se očekává, že se kyberzločinci budou přesouvat na nové platformy a hledat alternativní metody obcházení bezpečnostních opatření.

Tento krok je však jasným varováním, že úřady po celém světě intenzivně sledují aktuální dění a podnikají kroky proti kyberzločineckým aktérům.

Ve zkratce

- V Zyxel zařízeních nalezeny závažné zranitelnosti

- Apple opravuje zneužívanou zranitelnost ve svých zařízeních

- Jihoafrická meteorologická služba offline po kyberútoku

- Newyorské centrum pro darování krve zasaženo ransomwarem

K pobavení

Co děláš na dark webu? Zapomněl jsem heslo, tak ho tam hledám.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…