Padesát odstínů zelené

Jak asi víte, existují serverové certifikáty s vyšším ověřením (EV), před jejichž vydáním úředníci certifikačních autorit důkladně zkontrolují, zda organizace žadatele opravdu existuje, jmenuje se přesně tak, jak je uvedeno v žádosti, a několik dalších náležitostí. Rozhodně by nemělo dojít k tomu, že by byl vydán EV certifikát falešnému žadateli, nebo za jakýmkoliv nekalým účelem. Prohlížeče o takto autorizovaném serveru informují uživatele většinou doplněním jména ověřené organizace k zelenému zámečku před polem pro URL, čímž je uživatel ujištěn, že se nalézá na bezpečném místě. Výjimkou je prohlížeč Safari, který URL jménem organizace zcela nahradí a uživatel tak netuší, kde se vlastně nalézá.

Certifikační autority si dávají velmi záležet, aby v procesu ověření žádosti o EV certifikát nedošlo k nějakému faux pas. Nic ale nebývá bez chyby a tak došlo k tomu, že hravému programátorovi a hackerovi z Birminghamu Ianu Carrollovi se povedl pěkný kousek, který on sám považuje za prolomení autority EV certifikátů. Toto prolomení spočívá ve zneužití faktu, že mohou existovat firmy, které mají stejný název. Případů dvou i více stejně se jmenujících organizací ve světě najdeme jistě celou řadu. Ian se rozhodl, že bude také dvojníkem. Ale ne ledajakým: Vybral si dublování společnosti provozující internetový platbomat Stripe, Inc sídlící v americkém New Castlu. Měl pro to dobrý důvod – ukázat, že prohlížeče (zvláště pak některé) nezobrazují identitu serveru dostatečně a že lze bez problémů vytvořit velmi důvěryhodnou phishingovou stránku pomocí kolizní identity organizace.

Svou společnost si Ian založil v Kentucky, trvalo mu to pár hodin a stálo ho to sto dolarů. Aby si mohl nechat vydat certifikát, musel se nejprve zaregistrovat do nějakého důvěryhodného seznamu právních subjektů, který je známý tím, že z něj certifikační autority čerpají podklady pro ověření. Takovým seznamem je např. i u nás známý Dun & Bradstreet. Ten identitu zapisovaného subjektu ověřuje několika jednoduchými otázkami, na něž není až tak těžké odpovědět i tehdy, pokud s oním subjektem nemáte vůbec nic společného – identitu i s odpověďmi lze bez problémů koupit na černém trhu.

Registrací v seznamu se Ianovi otevřela cesta k získání samotného certifikátu: Vybral si pro něj autoritu Comodo. Ta mu certifikát bez problému vydala tak jej umístil přímo na svou stránku na které popisuje své prolomení. Tento EV certifikát vydaný Comodem na jeho webu už nenajdete. Po té, co se o této stránce rozšířilo povědomí, jej Comodo minulý týden odvolalo bez předchozího varování s odůvodněním, že o certifikát bylo požádáno s úmyslem klamat uživatele. Jako gag může působit fakt, že po revokaci Ianovi přišel dotazník spokojenosti se službou.

Zpráva o prolomení by nebyla dokonalá, pokud by byla opatřena revokovaným certifikátem a tak šel Ian zažádal o náhradu u Digicertu. Jenže tam se s pochopením nesetkal už při zpracování žádosti, která mu byla zamítnuta vhledem k příliš velkým rizikům na jejich straně.

Carroll se ale nevzdal a zkusil ještě jinou autoritu, tentokrát čtenářům Root.cz již důvěrně známou společnost GoDaddy. I ta mu EV certifikát bez problémů vydala, ačkoliv už (stejně jako Digicert) mohla vědět, k čemu bude sloužit. Zřejmě Ianovy tweety ale způsobily, že ani tento certifikát neměl dlouhou životnost a po pár hodinách byl rovněž odvolán se standardním odůvodněním Konec provozu služby, což řadu Ianových sledovatelů také notně pobavilo.

Své snahy Ian pravděpodobně ukončil použitím běžného OV certifikátu od Amazonu. Ten má mírnější pravidla svého použití, a tak velmi pravděpodobně na stránce vydrží. Řada běžných uživatelů nicméně nekontroluje ani typ certifikátu, ani URL, takže pro nachytání několika rhybiček by to leckterým škodičům bohatě stačilo.

Ranní ptáče dál doskáče

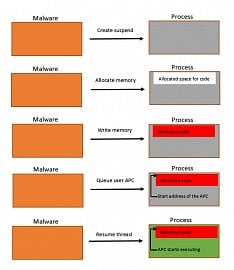

Vědci ze společnosti Cyberbit objevili novou techniku vnoření malwaru do kódu nazvanou Early Bird. Tato technika umožňuje útočníkovi spustit škodlivý kód ještě dříve, než je spuštěn hlavní legitimní proces Windows a je tedy neodhalitelná většinou udiček nastražených antivirovými programy.

Postup vnoření je následující:

- vytvoří se zastavený legitimní proces systému, např. svchost.exe

- pro tento proces se nechá přidělit paměť a do ní se zapíše škodlivý kód

- procesu je zasláno asynchronní volání procedury (APC)

- proces se probudí, čímž dojde k vykonání APC se škodlivým kódem

Zmíněnou techniku využívají minimálně tři malwary: Íránský TurnedUp, bankovní malware Carberp a DorkBot.

Kdo lže, ten krade

Podle studie německých Security Research Labs velcí výrobci androidích zařízení nehovoří pravdu o čerstvosti svých aktualizací a tvrdí, že uživatel obdržel aktuální verzi bezpečnostních záplat, ačkoliv se tato informace nezakládá na pravdě. Podrobněji v našem článku: Výrobci podvádějí s verzemi Androidu, místo záplatování mění jen datum.

Od roku 2016, kdy pouze každý šestý telefon s Androidem měl aktuální verzi zabezpečení, se situace u řady výrobců telefonů zlepšila – pro své modely dodávají pravidelné měsíční aktualizace. Bohužel v těchto aktualizacích leckdy chybí některé zásadní bezpečnostní záplaty, čímž je operační systém uživatele vystaven zbytečným rizikům. Výsledek studie telefonů vybraných výrobců ukazuje následující tabulka:

- 0–1 opomenuté záplaty: Google, Sony, Samsung, Wiko Mobile

- 1–3 opomenuté záplaty: Xiaomi, OnePlus, Nokia

- 3–4 opomenuté zááplaty: HTC, Huawei, LG, Motorola

- 4 a více opomenutých záplat: TCL, ZTE

Pokud chcete vědět jak je na tom vaše zařízení, máte možnost jeho otestování. Stačí si stáhnout svobodnou aplikaci SnoopSnitch.

Ucho na zásuvce

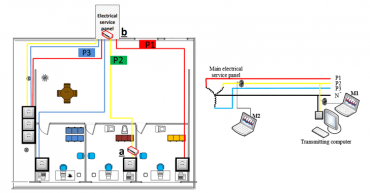

Kdysi koloval vtip, že jistý operační systém mohl získat certifikát bezpečnosti pouze za podmínky, že se budou nainstalovány na počítači nalézat v zazděné místnosti odpojené od počítačové sítě. Bohužel ani takový počítač nemusí být ochráněn před odcizením citlivých dat na něm uložených.

Výzkumníci z Izraelské Univerzity Bena Guriona v Negevu popsali, jak je možné zcizit data ze zcela izolovaného počítače bez jakýkoliv bezdrátových rozhraní prostřednictvím jeho připojení k elektrické síti.

Technika nazvaná PowerHammer vyžaduje, aby byl na počítač oběti nainstalován speciální malware, který pomocí změn v zatížení procesoru dokáže do výkyvů odběru elektrické energie zakódovat binární informaci. Tímto způsobem dokáží útočníci dosáhnout přenosové rychlosti 10 až 1000 bitů za sekundu, pokud má útočník možnost odposlouchávat elektrickou síť v budově své oběti. Pokud poslouchá mimo budovu, např. na vnějším rozvaděči, dosáhne přenosu kolem 3 až 10 bitů za sekundu s chybovostí 0 až 4,2%. To sice není moc a příliš mnoho dat tímto způsobem útočník nepřenese, ale vzhledem k tomu, že nejcennější trofeje bývají pro kyberkriminálníky obvykle hesla, klíče a tokeny, je tato přenosová rychlost pro daný účel zcela dostačující.

Útok technikou zvanou DNS Rebinding, kdy javascript na straně klienta útočí na jiné stroje v Internetu, by teoreticky neměl vyjít, protože jej prohlížeče hlídají. Škodlivý DNS server Whonow, který byl zveřejněn na GitHubu, ovšem tuto politiku prohlížečů dokáže obejít. Na jinou cílovou adresu dokáže Whonow klientský skript odkázat změnou DNS odpovědi v druhém a případném dalším dotazu prohlížeče na DNS jméno. Schéma, jméno hostitele a port tak pro prohlížeč zůstanou shodné s hlavní stránkou ze které byl skript spuštěn:

# respond to DNS queries for this domain with 52.23.194.42 the first time # it is requested and then 192.168.1.1 every time after that A.52.23.194.42.1time.192.168.1.1.forever.rebind.network # respond first with 52.23.194.42, then 192.168.1.1 the next five times, # and then start all over again (1, then 5, forever...) A.52.23.194.42.1time.192.168.1.1.5times.repeat.rebind.network

Pro vyzkoušení si nemusíte pouštět vlastní Whonow server. Stačí svým prohlížečem navštívit stránku autora

.Když má vědro ve dně díru

Možná už jste někdy objevili na něčím webu bezpečnostní problém, ale najít správnou osobu, které o něm říci, se ukázalo býti problémem ještě větším. A nebo naopak jste byli právě vy těmi hledanými a zranitelnost na vašem webu jej ohrožovala zbytečně delší čas a jejího objevitele stálo mnoho úsilí vás najít. Pak vězte, že by vše bylo jednodušší, kdyby se na daném serveru nacházel soubor /.well-known/security.txt s kontaktem na správce a jeho PGP klíčem za účelem utajení obsahu bezpečnostního hlášení. Podrobněji se tímto souborem zabývá Michal Špaček na svých stránkách.Ukázka možného obsahu souboru security.txt:

Contact: https://www.mujserver.com/contact Encryption: https://www.mujserver.cz/key.asc

Další zajímavosti ze světa počítačové bezpečnosti

- malý gruzínský robot hlídá kyberútoky namířené do oblasti průmyslové automatizace

- falešný WhatsApp vykrádá data z telefonů

- Intel varuje uživatele Androidu a iOSu před kritickou zranitelností ve své aplikaci Intel Remote Keyboard a radí jim ji odinstalovat

- macOS má nová zadní vrátka OSX_OCEANLOTUS.D

Pro pobavení

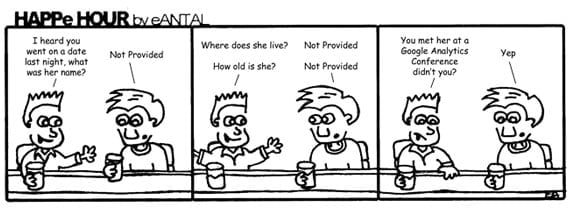

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.