Klíče k mikrokódu procesorů Intelu

Průšvihů už má za sebou Intel tolik, že psát o dalším je skoro kopání do štěňátka – kdyby ovšem nešlo spíš o mamuta.

Maxim Goryachy, Mark Ermolov a Dmitri Sklyarov extrahovali klíč, kterým jsou zašifrovány aktualizace mikrokódu různých procesorů firmy Intel.

Již před třemi lety první dva objevili zranitelnost v Intel Management Engine, která jim umožnila spouštět v rámci IME vlastní kód. Intel zranitelnost řešil SA-00086 aktualizací, nicméně protože firmware procesoru lze downgradnout, nebylo to kdovíjak neprůstřelné řešení.

Před pěti měsíci se ale trojici podařilo přístup k IME využít k získání přístupu k „Red Unlock“, servisnímu módu procesoru, který Intel používá k ladění mikrokódu. „Červená pilulka“ (Chip Red Pill), jak ji nazvali, jim umožnila extrahovat MSROM, a po dlouhém reverzním inženýrství mikrokódu se jim podařilo získat RC4 klíč, kterým jsou zašifrovány aktualizace mikrokódu.

Už to ale minimálně umožňuje dešifrovat mnoho existujících souborů s mikrokódem, a kdokoliv se tedy může pokoušet o jejich reverzní inženýrství.

Zdá se, že pro běžné aktualizace mikrokódu hraje roli ještě druhý, podepisovací klíč, nicméně s fyzickým přístupem je zřejmě nyní možné nahrát vlastní mikrokód.

Jaké byste si přáli voliče?

Lidé z Trustwave SpiderLabs objevili databázi, obsahující poměrně detailní záznamy o údajně 245 milionech amerických voličů (pokud je to pravda, jedná se o tři čtvrtiny americké populace). Záznamy obsahují přes 400 atributů ke každému člověku. Databáze, spolu s několika dalšími (Kanada, Velká Británie, Irsko, Jižní Afrika) je nabízena hlavně uživatelem GreenMoon2019 na fóru RaidForums.com a několika dalších.

Podle pohybu na bitcoinovém účtu, na který má být zasílána platba, už si „dodavatelé“ vydělali přes 100 milionů dolarů.

Je jasné, že takové portfolio dat je úžasně zneužitelné k různým formám sociálního inženýrství, od scamů přes spearphishing až po šíření cílených dezinformací a ovlivňování voleb.

Zahoďte fyzické klíče!

Raději ne, což obvykle platí pro jakýkoliv nadpis, který končí otazníkem či vykřičníkem. Firma Hörmann se specializuje na výrobu plotových vrat (rozšířených i v Česku), garážových bran a další domácí mechanizace. Jedna z variant ovládání je přes Wi-Fi z mobilních přístrojů, nazývaná BiSecur.

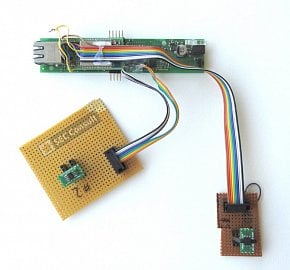

Rakouská firma SEC Consult ale v systému objevila 15 zranitelností, zahrnující získání kompletních přístupových údajů, únos sezení či zablokování aplikace. Dostane-li se tedy útočník na lokální Wi-Fi, může si vybrat, zda si odemkne, vám zamkne, anebo si umístí trojské zvířátko na příště.

Ve zkratce

- Team Cymru spustil službu poslední záchrany proti DDoSu Unwanted Traffic Removal Service – UTRS. Stačí po BGP zveřejnit informaci o IP adrese, a 900 sítí, připojených k Cymru, ji vyřadí z tabulek. A obětování cíle může při DDoS útoku zachránit konektivitu zbytku sítě.

- Zdá se, že Německo se vzdalo kusu soukromí. Německá vláda schválila, aby výzvědné služby mohly monitorovat internetovou komunikaci, včetně šifrované, a dokonce i historické. Není jasné, do jaké hloubky aplikace půjde, hovoří se pouze o „spy software“.

- Webová stránka Donalda Trumpa byla krátce unesena. Text sice hrál na strunu konspiračních teorií („chcete se dozvědět PRAVDU?“), nicméně ve skutečnosti šlo jako obvykle o snahu vylákat z kolemjdoucích nějaké to Monero.

Pro poučení

Chcete v aplikaci použít TCP, je to přece spolehlivý potvrzovaný přenosový kanál. Nebo ne?.

Pro pobavení

Staré, ale nadčasové – chcete se oženit s princeznou?

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…