Masivní útok na populární balíčky npm

Velkou pozornost bezpečnostní komunity si v uplynulém týdnu vysloužily informace o rozsáhlém útoku na softwarový dodavatelský řetězec s pomocí kompromitace řady populárních balíčků npm.

Dle dostupných informací se útočníkům podařilo kompromitovat účty několika správců významných balíčků prostřednictvím phishingových zpráv, které odkazovaly na podvodný portál na doméně npjms.help (oficiální doména užívaná správcem balíčků je npmjs.com).

S pomocí přihlašovacích údajů získaných díky výše zmíněnému portálu následně škodliví aktéři publikovali upravené verze celé řady balíčků, do nichž byl doplněn škodlivý kód. Ten byl určen k monitoringu kryptoměnových adres a k modifikaci kryptoměnových transakcí v aplikacích, které výše zmíněné balíčky využívají, s cílem zajistit převod finančních prostředků na peněženky útočníků.

Mezi postiženými byly mj. balíčky debug, chalk, color-string nebo supports-color, jejichž souhrnný počet stažení dosahuje dle publikovaných informací více než dvou miliard týdně.

Přestože výše uvedený útok se řadí mezi vůbec nejrozsáhlejší dosavadní kompromitace ekosystému npm, díky rychlém odstranění škodlivých verzí postižených balíčků získali útočníci v jeho důsledku v součtu údajně pouze částku v řádu tisíce dolarů.

Microsoft kritizován zástupcem amerického senátu

Americký senátor Ron Wyden v uplynulém týdnu ostře kritizoval společnost Microsoft za údajné „hrubé zanedbání“ problematiky kybernetické bezpečnosti. Dle dopisu, který senátor zaslal federální obchodní komisi (FTC), mají produkty jmenované firmy zásadní podíl na opakovaných bezpečnostních incidentech, které v posledních letech zasáhly kritické instituce v USA.

V dopise se rovněž uvádí, že kombinace dominantního postavení Microsoftu na trhu podnikových operačních systémů a přetrvávajících problémů v oblasti zabezpečení, například pokračující podpora pro kryptografický algoritmus RC4, představují riziko pro národní bezpečnost.

Je otázkou, jak FTC na zaslaný dopis zareaguje – v době přípravy tohoto článku se k jeho obsahu prozatím jmenovaná organizace oficiálně nevyjádřila.

Apple představil nový mechanismus pro ochranu paměti v iOS

Společnost Apple v uplynulém týdnu oznámila implementaci nové bezpečnostní funkcionality s názvem Memory Integrity Enforcement (MIE) do operačního systému iOS.

Podle zveřejněné technické dokumentace je jmenovaný bezpečnostní mechanismus založen na rozšířeném ověřování přístupu k paměti a má zabránit útočníkům v obcházení již zavedených bezpečnostních opatření, jako jsou Pointer Authentication Codes nebo Memory Tagging Extension.

Apple uvedl, že nová funkce byla vyvinuta primárně s ohledem na hrozby spojené s komerčním spywarem a dalšími vysoce cílenými útoky, a měla by být dostupná na iPhone 17 a iPhone Air a na dalších zařízeních s čipy řady A19.

Bývalý vedoucí bezpečnosti WhatsAppu podal žalobu na společnost Meta

Bývalý šéf bezpečnosti WhatsApp, Attaullah Baig, podal žalobu proti společnosti Meta v níž uvádí, že firma dlouhodobě ignoruje bezpečnostní rizika s dopadem na uživatele jmenované platformy. Baig mj. tvrdí, že zaměstnanci WhatsAppu a Meta mají přístup k citlivým uživatelským datům včetně profilových obrázků, kontaktů, členství ve skupinách nebo údajů o poloze zařízení, nebo že WhatsApp nedostatečně reagoval na každodenní kompromitaci více než 100 000 uživatelských účtů.

V souvislosti s pokusy o eskalaci upozornění na tyto problémy i nad úroveň svých přímých nadřízených měl být Baig dle svých slov nakonec propuštěn.

Společnost Meta uvedená nařčení odmítla s tím, že Baigovo tvrzení překrucuje dění v organizaci a že jeho propuštění ve skutečnosti souviselo s nízkým hodnocením jeho pracovních výkonů.

ESET informoval o ransomwaru HybridPetya schopném obcházet Secure Boot

ESET v pátek publikoval prohlášení, v němž informoval o identifikaci vzorků ransomwaru, který sdílí určité prvky s nechvalně známými historickými rodinami škodlivého kódu Petya a NotPetya. Nově identifikovaný ransomware nazvali výzkumníci společnosti ESET „HybridPetya“.

Nalezené vzorky byly nahrány na portál VirusTotal z Polska v průběhu února 2025 a dle publikovaných informací se zdá, že jsou potenciálně schopné kompromitovat moderní UEFI systémy instalací škodlivé EFI aplikace do EFI System Partition a následně šifrovat Master File Table (MFT) a všechny sektory disků formátovaných s pomocí NTFS.

Jedna z analyzovaných variant ransomwaru navíc dokáže obcházet UEFI Secure Boot s pomocí exploitu pro zranitelnost CVE-2024–7344.

ESET prozatím nezaznamenal žádný výskyt nově objeveného ransomwaru mimo portál VirusTotal a lze se tak domnívat, že identifikované vzorky představují pouze „proof-of-concept“ kód a nikoli finální verze malwaru určeného k aktivnímu použití.

Další zajímavosti

- NÚKIB publikoval přehled kybernetických bezpečnostních incidentů za srpen 2025

- Panamské Ministerstvo ekonomie a financí bylo zřejmě kompromitováno skupinou Inc. Ransomware

- Palo Alto informovalo o zneužívání post-exploitačního open-source frameworku AdaptixC2 ze strany škodlivých aktérů

- SAP publikoval záplaty pro 21 zranitelností, včetně tří kritických postihujících platformu NetWeaver

- Microsoft v rámci Patch Tuesday zveřejnil záplaty pro 81 zranitelností, z nichž dvě byly aktivně zneužívány

- Publikovány dříve neznámé domény užívané ze strany skupiny Salt Typhoon

- Americký soud odmítnul tvrzení společnosti Verizon, že prodej geolokačních údajů bez souhlasu subjektů je legální

- Kalifornští zákonodárci schválili zákon požadující po tvůrcích webových prohlížečů, aby umožnili uživatelům automaticky odmítat sběr osobních údajů

- Bulletproof hosting Stark Industries hostující systémy užívané pro útoky na ukrajinské cíle se úspěšně vyhýbá sankcím EU

- Microsoft doplnil do platformy Teams upozorňování na škodlivé odkazy

- Spojené státy nabídly odměnu až $10 milionů za informace vedoucí k dopadení klíčového aktéra za ransomwary LockerGoga nebo Nefilim

- Signal nově nabídne uživatelům dlouhodobé uchovávání zpráv a dalšího obsahu

- Na internet uniklo přes 500 GB zdrojových kódů a dokumentů s vazbou na „Velký čínský firewall“

- FBI varovalo před aktivními útočnými kampaněmi skupin UNC6040 a UNC6395 cílenými na CRM Salesforce

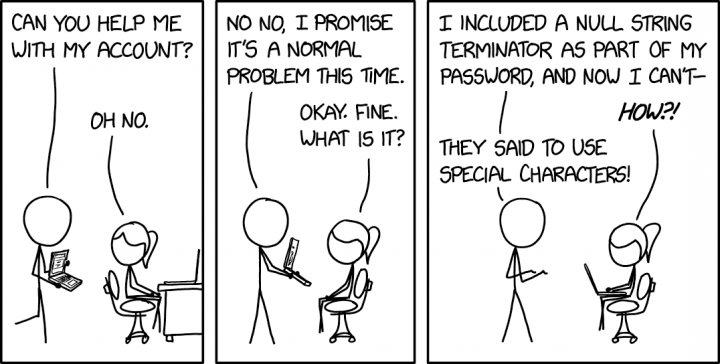

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…