Dobrý sluha, ale špatný pán

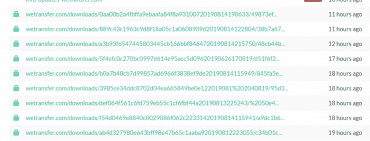

Výzkumníci z londýnské firmy Cyjax po tři dny analyzovali soubory zaslané do tří nejmenovaných sandboxů k analýze a zjistili, že řada organizací neřeší fakt, že se jedná o dokumenty obsahující citlivá data a bez obav odešlou své faktury, objednávky, životopisy, fotografie osobních průkazů a pasů a jiné důvěrné materiály. Odesílajícím organizacím vůbec nevadilo, že všechny analyzované sandboxy umožňují stažení jakéhokoliv nahraného souboru kýmkoliv z Internetu.

Největším překvapením byla firma vyvíjející oblíbený nástroj pro vzdálenou správu pro Windows, která tímto způsobem kompromitovala své veškeré přijaté objednávky. Díky tomu mohl kdokoliv zjistit, kdo tento software používá, včetně kontaktů na něj. To je skvělý materiál pro útočníky, kteří chtějí udeřit pomocí spear phishingu nebo podvodu typu BEC. Dalším překvapujícím objevem, který se vymykal všem ostatním dokumentům, byl formulář požadavku na přepravu osob armádním letectvem Ústředního velitelství USA (US CENTCOM). Formulář obsahoval osobní data cestujících a údaje o budoucím letu. CENTCOM i výše zmíněná softwarová firma byli samozřejmě Cyjaxem na problém upozorněni.

Kromě dokumentů Cyjax analyzoval i zaslaná URL, z nichž mnoho vedlo na cloudové souborové služby, jako jsou WeTransfer či Google Drive. I když lze nastavit, aby sandbox považoval URL za soukromé a nezveřejňoval jej, odesílající většinou ponechávají implicitní volbu zveřejnit. Kdokoliv se tak může dostat k adresářům s dalšími citlivými dokumenty.

Jak uvádí zpráva Cyjaxu, objem nalezených citlivých dokumentů za pouhé tři dny byl ohromný. Je velice pěkné, že existují sandboxy a že jsou tak hojně využívány, nicméně zaměstnanci by měli být školeni o tom, jak sandbox funguje a jak s ním mají pracovat.

Těžký život ve Století páry

Herní platformu Steam společnosti Valve právě postihl propracovaný scam, který se tváří jako bezplatná hra, která ovšem ovládne uživatelův účet a jeho identitou zve zprávou s promo kódem ostatní hráče ke jejímu stažení, čímž získá další oběti. Zpráva totiž zavede důvěřivce na stránku http://steamsafe.fun/?ref=freegame a po přesměrování na jinou podvodnou stránku si může vybrat některou z populárních her (PUBG, CSGO, Tropico 4, ARK: Survival Evolved, Assassin's Creed, aj.).

Následně oběť projde podvodnou, důvěrně vypadající přihlašovací stránkou. Jakmile zadá své přihlašovací údaje, jsou tyto ukradeny a na pozadí použity ke skutečnému přihlášení k platformě. Pokud je požadován kód, podvodný server se na něj zeptá ve vyskakovacím oknu, aby prošel případnou dvoufaktorovou autentizací, kterou může mít uživatel nastavenu na svém účtu. V případě úspěchu server ukradne uživatelův účet změnou hesla, e-mailu a telefonního čísla. Tím může být útok šířen na další steamové účty.

Scam otestoval tým internetového deníku BleepingComputer a přesvědčil se, že mu byl testovací účet opravdu ukraden. Steam samozřejmě o změně hesla a e-mailu uživatele informuje na původní adrese. Informace obsahuje i IP adresu, ze které byl účet změněn. V daném případě se jednalo o adresu 188.119.123.154, což svědčí o tom, že zloděj účtu pocházel z Ruska. Naštěstí lze otevřením lístku podpory Steamu vrátit původní nastavení účtu, takže pokud jste se stali obětí, nejste zcela ztraceni. Bohužel o co můžete přijít, je váš inventář. Pokud z něj něco útočníci ukradnou či prodají dále, Steam vám nepomůže (říká to jeho politika).

Jak se dá útoku bránit? Pochopitelně je třeba kontrolovat, kam své přihlašovací údaje zadáváte. Pokud se jedná o stránku https://steamcommunity.com s platným certifikátem, mělo by být vše v pořádku. Tady ale musíme po vzoru profesora Nejedlého trochu utéci od tématu: Díky soumraku, který se stahuje nad EV certifikáty, bude možná tato kontrola brzy téměř nemožná a autoři podobných scamů se tedy budou moci jen smát.

Špatné zprávy přicházejí v páru (a nejen ty o páře)

Tak jako táta Malina říkal, že smrt v cirkuse nepřichází nikdy sama, musíme i my konstatovat, že jeden bezpečnostní problém leckdy záhy následuje nějaký další. Výzkumník Xiaoyin Liu objevil, že záplatu nedávné 0day zranitelnosti v Steam klientovi pro Windows, popsané dříve jiným vědcem Vasilyem Kravetsem, lze obejít. Staronová zranitelnost ohrožuje přes 96 miliónů uživatelů. Kravets se následně rozhodl zveřejnit způsob, jak si lze prostřednictvím oprávnění NT AUTHORITY\SYSTEM služby Steam klienta pomocí techniky BaitAndSwitch dělat s napadenými Windows téměř cokoliv. Společnost Valve vyvíjející Steam za to Kravetse nepochválila, naopak ho vyřadila z účasti v programu na odhalování Valve zranitelností na HackerOne.

Zadními vrátky do ZOO za zvířátky

Pamatujete? Tak se jmenoval krátký seriál ze sedmdesátých let, který provázely různé drobné lumpárny dětí v pražské zoologické zahradě. No a jednu takovou lumpárnu se zadními vrátky kdosi provedl v oblíbeném linuxovém správcovském nástroji Webmin.

Nestává se často, že chybu omylem neudělají programátoři, ale že ji tam zanese někdo neznámý úmyslně. Zde se to ale čert ví jak stalo a vězte, že verze 1.882 až 1.921 Webminu jsou zranitelné. Pokud se řadíte mezi tři milióny uživatelů, kteří si ročně produkt stáhnou, a nemáte dosud aktualizováno, udělejte to nejpozději ihned. Jinak si to totiž u vás útočník spustí, co potřebuje.

Pár dalších zpráv

Minulý týden se toho událo hodně, náš článek však vše z toho nepojme, takže alespoň krátce:

- Napadení portálu BIRD: Portál BIRD Centrální evropské banky (neplést s linuxovým routerem stejného jména ☺) byl opět (po prosinci 2018) napaden a bylo nutné jej odstavit.

- Nelíbí? Smažte ji!: Díky chybě v návrhu FB5 bylo možné z Facebooku smazat libovolnou profilovou fotografii.

- Bolesti LibreOffice: Záplatujte tři staronové zranitelnosti vaší oblíbené kancelářské aplikace.

- Děravý password manager ve Firefoxu: Vaše hesla z Firefoxu mohou utéci, upgradujte!

- Děravá izolace sítí na WiFi routerech: Máte více sítí v rámci jednoho WiFi routeru? Pak vězte, že útočník se možná může podívat do jiné, než do které to má povoleno.

- Zadní vrátka v Ruby: V osmnácti verzích jedenácti knihoven Ruby existují zadní vrátka. Aktualizujte!

- Děravé Cisco switche: Vzdálené spuštění kódu si lze užít také na některých switchích firmy Cisco.

- V tunelu něco nestalo, všechno erőmű?: V ukrajinské jaderné elektrárně si zaměstnanci v interní síti těžili kryptoměnu.

Poučení na závěr

Ještě se připojujete k veřejným Wi-Fi sítím nechráněných heslem? Pak je nejen pro vás určen tento pěkný článek.

Pro pobavení

.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…