Android zranitelný pomocí StrandHogg

Byla objevena nebezpečná aktivně zneužívaná zranitelnost Androidu, která byla pojmenována StrandHogg. Chyba umožňuje získat citlivé osobní informace, aniž by měla oběť šanci si něčeho všimnout. Konkrétně může útočník odposlouchávat přes mikrofon, používat kameru, číst a psát SMS, nahrávat hovory, získávat přihlašovací údaje, také a informace z GPS nebo seznam kontaktů a logy zařízení.

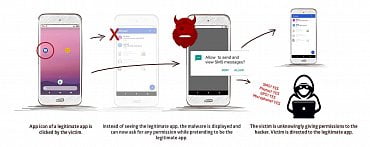

Samotná zranitelnost se týká všech verzí Androidu, pro její exploitování není potřeba přístup na úrovni root a bylo identifikováno 36 aplikací, které tuto zranitelnost již exploitují. Chyba spočívá v tom, že škodlivá aplikace může napadnout zařízení a způsobit, že po kliknutí na tu legitimní (například na on-line bankovnictví), bude ve skutečnosti spuštěn škodlivý kód, který se za tu původní pouze vydává. Ten pak může požádat uživatele jménem legitimní aplikace o zadání přihlašovacích údajů nebo o povýšení oprávnění.

StrandHogg je podle jeho objevitelů z firmy Promon nebezpečný, neboť umožňuje sofistikované útoky, aniž by k tomu potřeboval root telefonu. Zneužívá slabinu v multitaskingovém systému Androidu, která umožňuje škodlivým aplikacím vydávat se za jakoukoliv jinou aplikaci. Jedná se o problém nastavení ‚taskAffinit‘, které umožňuje aplikacím volně převzít jakoukoliv identitu v multitasking systému, kterou chtějí.

Napadení jaderné elektrárny

Největší indická jaderná elektrárna Kandankulam, ležící v jižní oblasti Tamil Nadu, se stala terčem kybernetického útoku. Došlo k infekci administrativní sítě prostřednictvím infikovaného osobního počítače jednoho z pracovníků a podle všeho došlo k úniku velkého množství dat. Nicméně řídící systémy jsou v úplně oddělené síti a podle indického CERT týmu je útok na ně touto formou úplně vyloučen.

Malware podle všeho patří do rodiny DTRACK, kterou vyvíjí severokorejská skupina Lazarus. Přestože Indie nevyloučila roli této skupiny v celém incidentu, případné prokázání a vystopování zdroje bude velice obtížné.

Co se týče ukradených dat některé zdroje uvádějí, že šlo útočníkům především o výzkum nové technologie umožňující provoz jaderných reaktorů na bázi thoria. Tento prvek je totiž pro dané využití levnější, bezpečnější a má i vyšší účinnost. Indie plánuje, že do roku 2050 bude 30 % její elektrické spotřeby pokryto právě touto technologií.

Knihovny pro Python kradou SSH a PGP klíče

Z PyPI byly odstraněny dvě knihovny, které kradou SSH a PGP klíče z uživatelských počítačů a odesílají je na http://68.183.212.246:32258. Knihovny python3-dateutil a jeIlyfish (I místo l) byly vytvořeny uživatelem olgired2017. Maskovaly se pomocí techniky „typosquatting“ za knihovny dateutil a jellyfish.

Škodlivé klony byly objeveny 1. prosince německým vývojářem Lukasem Martinim. Ještě ten samý den byly knihovny odstraněny. Zatímco python3-dateutil se na PyPI udržela pouhé dva dny, jeIlyfish byla dostupná skoro rok (od 11. prosince 2018).

Škodlivý kód byl obsažen pouze v knihovně jeIlyfish, ale python3-dateutil tuto knihovnu importovala. Překontrolujte, zda tyto zákeřné knihovny omylem nepoužíváte. Pokud ano, nahraďte je a změňte všechny SSH a PGP klíče, které jste během minulého roku používali.

Nástroj Certbot v nové verzi

Nástroj Certbot byl oficiálně vydán ve verzi 1.0. Je to nástroj vytvořený organizací Electronic Frontier Foundation (EFF), který slouží k usnadnění a automatizaci správy HTTPS certifikátů od certifikační autority Let's Encrypt.

Tyto certifikáty jsou vydávány zdarma s platností na 90 dní, po jejímž uplynutí je třeba certifikáty obnovit, což je přesně jeden z úkonů, které umí Certbot automatizovat. Nutno říct, že jeho první vydání se datuje do roku 2015, nicméně až nyní se dočkal první major verze.

Špehující rozšíření pro Avast a AVG

Avast Online Security, Avast SafePrice, AVG Online Security a AVG SafePrice jsou rozšíření pro prohlížeče Firefox nebo Chrome. Společnosti Avast a AVG tato rozšíření instalovaly společně se svým antivirovým programem, takže někteří uživatelé ani nemuseli vědět, že mají tento bezpečnostní doplněk nainstalovaný. Takové rozšíření pak uživatele varovalo při návštěvě potencionální škodlivé stránky.

To je pro nezkušené uživatele jistě užitečná pomůcka, ovšem kromě varování také doplněk údajně posílal zpětnou vazbu o vaší internetové historii. Avast či AVG tak mohli získat informace o navštívených URL stránkách, UID uživatelů, titulků stránek, referencí o URL, kódu státu, verzi prohlížeče či informace o operačním systému. Mozilla sice odebrala instalace daných rozšíření, nicméně již nainstalované doplňky jsou stále aktivní a pokud si uživatel nepřeje posílat informace o své internetové historii, musí odebrat rozšíření z prohlížeče sám.

Blockchain a IoT přinesou úspory do potravinářského průmyslu

Blockchain a IoT prý přinesou revoluci do potravinářského průmyslu. Vyplývá to ze studie společnosti Juniper Research, podle které může sledování cesty potravin z farem až do regálů obchodů s využitím jmenovaných technologií výrazně snížit náklady prodejců, zejména díky zefektivnění dodavatelských řetězců.

Dalším pozitivním důsledkem má být snížení rizika podvodů s potravinami. Celkově by se mohlo během příštích pěti letech ušetřit díky eliminaci různých podvodů s potravinami více než 300 miliard dolarů. Například extra panenský olivový olej údajně pocházející z Řecka často pochází zcela odjinud,

uvádí jedna z autorek studie Morgane Kimmichová.

Ve zkratce

- Projekt Intelu Compute Lifecycle Assurance initiative

- Europol vypnul přes 30 000 pirátských stránek

- Nový íránský čistič dat cílí na energetický sektor

- Několik Auth Bypass a Priv-Esc zranitelností objeveno v OpenBSD

- Výzkum: E-mail zůstává slabým článkem infrastruktury voleb v USA

- Čína použila DDoS proti foru protestujících z Hong Kongu

Pro pobavení

When you put non-upgradable Android smartphones on the wild Internet… #BotConf2019 pic.twitter.com/CWI4A53ukP

— Xavier Mertens (@xme) December 5, 2019

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…