Minulý rok se objevila zpráva, že je možné získat váš soukromý šifrovací klíč jen pomocí odposlechu elektromagnetického záření v okolí vašeho počítače. Tým výzkumníků z Izraele byl podle svých měření schopen přiřadit k EM záření určité operace procesoru a následně uhodnout soukromý klíč. Mluvilo se v této souvislosti hodně o GnuPG, ale samozřejmě nejde o problém tohoto softwaru, ale jakéhokoliv, co šifruje data. GnuPG navíc s tímto týmem spolupracoval a implementoval ochrany znemožňující zjištění soukromého klíče tímto postranním kanálem.

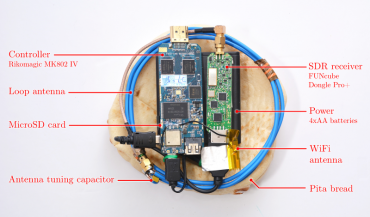

Stejný tým výzkumníků z Izraele sestavil z běžně dostupných komponentů nástroj, za který by vládní sféra (předpokládám) neváhala vyhodit miliony. Jedná se o soustavu radio přijímače, antény, řadiče a baterky, která je cenově dostupná, velká jako pita chleba a lze ji použít právě k výše popsaným útokům. Útok je podle výzkumníků účinný do 50 cm, ale s kvalitnějšími (a již ne tak cenově dostupnými) komponentami lze docílit i větší vzdálenosti. Jak bylo zmíněno, celá soustava se vejde do pita chleba. Proč právě pita? Soustava se totiž nazývá Portable Instrument for Trace Acquisition (PITA), proto ta návaznost, ale jde spíš o to, že ji lze bez problémů schovat v místnosti.

Na webu výzkumníků máte podrobný popis toho, jak útok funguje a jak si podobnou soustavu postavit sami.Naše postřehy

Linuxového malwaru je čím dál víc. Pokud by vás tato problematika zajímala, tak na InfoSecu vychází seriál mapující malware MOOSE, který běží pouze na MIPS či ARM architektuře (tj. cílí na domácí routery) a odposlouchává webovou komunikaci, aby odcizil nebo zneužil váš profil na sociálních sítích. Wade Woolwine, manažer strategických služeb ve společnosti Rapid7, představil na konferenci sedm věcí, které byste měli udělat, když zjistíte, že někdo úspěšně napadl vaší síť, či počítačové systémy. Vzhledem k tomu, že tato společnost vyvíjí Metasploit, tak s tím budou mít asi bohaté zkušenosti.

Snad to četli také IT odborníci starající se o systémy na letišti ve Varšavě, kde byl útočník schopen dostat se do systému řízení letů a úspěšně zrušil deset letů. Tomuto útoku předcházel DDoS útok, o kterém nejsou žádné detaily, ale je možné, že během té doby se úspěšně útočník dostal do systémů a DDoS měl jen schovat stopy a cestu, jak se do systémů dostal, mezi milionem ostatních logů.

Dnes již dokážete ovladačem/klíčem od auta nejen odemknout, ale i např. stáhnout okna, nastartovat a tak dále. Některá auta můžete přes bluetooth i kompletně ovládat, ale o tom jsme už mluvili. Samozřejmě u těchto ovladačů velice záleží na použitém algoritmu, který znemožní opakováním stejných odposlechnutých signálů provést stejnou akci. Většinou jde o časový kód, ale jak si mohu sám ověřit, že právě moje auto tímto útokem nelze oklamat? To ve článku “Hack auta za 60 vteřin” popisuje Tri Sumarno.

Metodu “ukázaná platí” používají i v CZ.NICu, když si nechávají nabourat WiFi routery a sledují, jak toho útočník/botnet docílil a co se následně děje s napadeným routerem, aby mohli zmapovat ostatní napadené stroje a informovat o tom ISP a soukromé subjekty. Tvoření honeypotů je celkově velice efektivní pro rozpoznání útočníků, nových metod útoků, využívání nových zranitelností (hlavně CMS), detekci 0day útoků apod.

Podle Symantecu útočníci používají pro nabourání vašeho Google účtu lidskou hloupost. Přijde vám SMS, že Google identifikoval podivné chování na vašem účtu a že máte raději poslat verifikační kód (chodí formou SMS nebo se generuje aplikací Google Authenticator). To útočníkovi stačí k resetování vašeho hesla.

Apple zjistil, že jedna z funkcí iOS je používaná aplikacemi jako Facebook či Twitter ke zjišťování informací o aplikacích koupených uživatelem telefonu. To se samozřejmě Applu (firma, co dostala 5/5 za ochranu soukromí od EFF) nelíbí, a tak od iOS 9 tuto funkci omezí.

Stejně jako se to dříve povedlo společnosti F5, tak i teď se ukázalo, že některé produkty společnosti Cisco (WSAv, ESAv, SMAv) mají základní SSH klíče pro přístup, které můžete jednoduše zkopírovat a s právy roota se přihlásit na jakýkoliv jiný stroj.

NIST oficiálně odstranil zadní vrátka NSA v podobě algoritmu Dual_EC_DRBG ze seznamu doporučených algoritmů. IETF nelenilo a na oplátku označilo SSLv3 za zastaralý a nedostatečně bezpečný protokol, který se nesmí použít ani jako fallback.

Ve zkratce

- WebAssembly bude nový binární formát pro web

- Facebook vás dokáže poznat i bez vašeho obličeje

- Revoluce v ovládání zařízení pomocí radaru?

- One font vulnerability to rule them all (BLEND)

- Identifikujeme zneužitelný kód

- NSA šmírovala francouzské prezidenty

- Europol zadržel gang stojící za Zeus a SpyEye malwarem

- Detekce a analýza kernel malwaru

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.