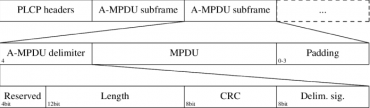

Nová zranitelnost bezdrátových sítí standardu 802.11n může být zneužita vzdáleným útočníkem k napadení bezdrátové sítě. V sítích 802.11n existuje agregační mechanismus rámců (A-MPDU), který umožňuje agregovat několik rámců z Medium Access Control (MAC) vrstvy do jednoho fyzického rámce o maximální velikosti 65 535 bajtů. Každý rámec je oddělený A-MPDU oddělovačem, jak ukazuje následující obrázek.

Pokud je v oddělovači chyba, není zahozen celý agregovaný rámec, ale pouze vadný sub-rámec. Algoritmus pak pokračuje v hledání dalšího oddělovače. Útočník však může vložit oddělovač do protokolu vyšší vrstvy, jako jsou HTTP, FTP apod. Jinými slovy, vloží tak svůj vlastní MAC rámec dovnitř vnějšího rámce nesoucího například HTTP. Když jsou takovéto rámce agregovány, jakákoliv chyba v oddělovači vnějšího rámce způsobí, že algoritmus bude interpretovat vnitřní, skrytý frame.

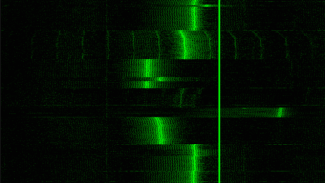

Na následujícím obrázku je naznačeno možné využití této zranitelnosti. Útočník nabízí na webserveru jpg soubor obsahující nebezpečný rámec. V případě stažení tohoto obrázku dojde u příjemce ke zpracování útočníkova rámce při každém výskytu chyby v oddělovači rámce nesoucího HTTP data.

Aby byl útok úspěšný, musí být splněno několik podmínek. Poslední hop mezi útočníkem a obětí musí přenášet data bezdrátově. Dále nesmí být používáno šifrování; útok bude tedy fungovat jen na otevřených sítích, jako jsou veřejné hotspoty. Přístupový bod a oběť musí používat 802.11n. Útočník pak může například odpojovat klienty, vkládat vlastní Beacon rámce, provádět skenování portů a hostů či ARP spoofing.

K celému konceptu byl zveřejněn také proof-of-concept, který ukazuje, že úspěch útoku závisí na četnosti chyb při přenosu rámců v cílové síti, které pak mohou vést k porušení oddělovače vnějšího rámce.

Naše postřehy

Neznámí útočníci již nejméně v jedenácti případech přerušili důležité optické kabely v Kalifornii. Poslední útok z tohoto týdne znamenal výpadek Internetu pro obyvatele a firmy ve městě Sacramento a jeho okolí. Při tomto posledním útoku někdo narušil hned tři optické kabely v podzemní servisní místnosti. Spekuluje se, že si někdo tímto způsobem testuje reakční doby a dopad těchto útoků.

Někdo vytváří v síti TOR kopie populárních .onion stránek. Tyto klony pak fungují jako transparentní proxy k původním stránkám v doméně .onion. Podle informací zakladatele projektu ahmia.fi, který na celou věc upozornil, pak útočník dokonce provádí určité změny v obsahu zobrazovaných stránek. Zároveň však může získávat nejrůznější informace, včetně uživatelských jmen a hesel.

U sítě TOR ještě chvíli zůstaneme. Flash aplikace “Network Investigative Technique” (NIT) použitá FBI v minulém roce k deanonymizaci návštěvníků serverů s dětskou pornografií mohla být podle výsledků forenzní analýzy úspěšná jen v případě uživatelů, kteří TOR prohlížeč neaktualizovali.

Společnost Akamai varuje před DDoS reflection útoky zneužívajícími starý routovací protokol RIPv1. Útok se neliší od jiných reflection útoků – útočníci podvrhnou jako zdrojovou IP adresu oběti a dotaz pošlou některému z routerů podporujících RIPv1. Útočníci se zaměřují na routery, které mají podezřele mnoho záznamů ve svých routovacích tabulkách. To vede k poslání několika 504 bajtových odpovědí cílové IP adrese na základě jediného požadavku.

Bezpečnostní analytik Benjamin Caudill vytvořil zařízení zvané ProxyHam, které má pomoci zvýšit anonymitu novinářů, disidentů a dalších uživatelů ohrožených sledováním. ProxyHam používá Raspberry Pi a pracuje na principu připojení k veřejné WiFi a následném dalším přenosu signálu k cílovému uživateli na frekvenci 900 MHz. Caudill a jeho kolegové plánují přidat do zařízení autodestrukční mechanismus a zmenšit ho tak, aby se vešel například do knihy, kvůli jednoduššímu ukrytí.

Ve zkratce

- Krádeže informací o kartách ze systému Magento

- Most Wanted hackeři

- Exploit kit rychle adaptoval novou zranitelnost Flashe

- Dark Web je nevyužitý zdroj informací o hrozbách

- Samsung vydá update updateru vypínajícího Windows update

- Publikovány detaily zranitelností Amazon Fire

- Mozilla záplatuje kritické zranitelnosti

- Trosjký kůň záplatující IE i Flash Player

- Student napsal 100 kousků malware během 2 let

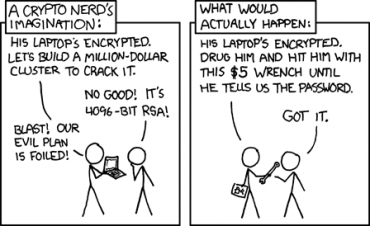

Pro pobavení

Ano, takto nějak to v reálném světě funguje…

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.