Jedním z častých témat mainstreamových médií byl až do nešťastných událostí v Nice a pokusu o převrat v Turecku úspěch hry Pokémon Go. Podle informací z médií se zdá, že se jedná o takřka zázračnou hru kombinující léčivé schopnosti homeopatik s věšteckými schopnostmi siderického kyvadélka. Hra zvedla hodnotu akcií společnosti Nintendo, donutila miliony lidí zvednout se z gauče a jednu uživatelku dovedla honba za vodním pokémonem až k nálezu mrtvého člověka. Celkovou bilanci snad kazí jen oloupení tří hráčů této hry v Baltimoru.

Kvůli přetížení herních serverů je však hra zatím oficiálně dostupná pouze pro určité regiony a postupně se uvolňuje pro další. To by mohlo nahnat uživatele ze zemí, kde ještě nedošlo k oficiálnímu uvolnění, do náručí podvodníků. Ti již připravili speciální edici pro nedočkavé uživatele a k APK souboru aplikace Pokémon Go přibalili bonusový balíček v podobě remote access toolu (RAT) známého jako DroidJack. Samotný DroidJack se v zachycené verzi připojoval k doméně pokemon.no-ip.org na TCP i UDP port 1337. V době analýzy směřovala tato doména na IP adresu v Turecku.

Pokud již uživatelé nemohli počkat těch pár dní, než bude aplikace oficiálně dostupná i v České republice (aktuálně již je), měli si zkontrolovat hash staženého APK a věnovat pozornost oprávněním, požadovaným staženou aplikací. Pokud se v nich vyskytují navíc položky jako přímé vytáčení telefonních čísel, editace a čtení SMS, nahrávání audia, přístup k historii prohlížených stránek, modifikování a čtení kontaktů, čtení a zápis informací o hovorech a změny síťového nastavení, pak je APK velmi pravděpodobně infikováno DroidJackem. Dá se ovšem předpokládat, že se APK soubory Pokémon GO s přibaleným malware mohly objevit ve více verzích a i s jinými hrozbami než jen DroidJack.

Titulky novin plnily v souvislosti s aplikací Pokémon Go také informace o plném přístupu aplikace k účtu Google. Tento problém se měl týkat verze pro iOS, přičemž díky němu mohlo docházet k neoprávněnému čtení a posílání mailů, přístup k dokumentům v Google Drive nebo třeba historii použití Google Maps. Později však společnost Google potvrdila, že aplikace Pokémon GO, i její tvůrci ze společnosti Niantic, využívali pouze přístup k ID uživatele a jeho e-mailové adrese. I tak ale společnost Niantic vydala promptně update, který snižuje úroveň požadovaných informací.

Naše postřehy

Několik postřehů z USA. NSA údajně považuje uživatele Toru a Linuxu za extrémisty. Nejen že sleduje členy Tor komunity, do hledáčku NSA se dostanou také IP adresy, které se zajímaly o OS Tails. Ani FBI nezahálela a tento týden vysvětlila světu, že malware není malware, pokud jej vytvoří a použije FBI. Důvod je nasnadě, FBI je přece dobrá, nemůže tedy vytvořit něco s přízviskem malicious. Stalo se tak v souvislosti s případem instalace malware do počítačů návštěvníků serveru zabaveného právě FBI. Poslední zpráva z USA je naopak dobrá, tamní odvolací soud celkem rozumně rozhodl, že společnost Microsoft není povinna vydat data svých zákazníků, která jsou fyzicky uložena v irském Dublinu, americké vládě. Microsoft totiž u soudů napadl rozhodnutí vydané na základě zákona Stored Communications Act, které požadovalo od Microsoftu přístup k e-mailům irského občana, který by měl být údajným administrátorem známého tržiště Silk Road.

Ani tento týden nemůžeme opomenout svět ransomware. Doživotní licenci ransomware Stampado je možné pořídit již za pouhých 39 dolarů, přičemž v něm najdete i „vylepšení“ v podobě časového limitu pro provedení platby, po jehož uplynutí začne soubory z disku postupně odmazávat. A teď dobrá zpráva. Tým z University of Florida and Villanova přišel s myšlenkou na systém včasného varování. Ten sice nezachrání úplně všechny soubory uživatele, ale i tak je to jistý pokrok. Jejich software CryptoDrop monitoruje typické chování ransomwaru v napadeném systému, tedy hromadnou modifikaci/mazání/vytváření souborů určitého typu, určitý typ síťové komunikace a podobně. Tak dokáže identifikovat a zastavit podezřelý proces. CryptoDrop je sice vyvíjen pro platformu Windows, nicméně pro platformu Linux existuje podobný nástroj pod názvem Cryptostalker.

Chytré telefony Xiaomi obsahují zranitelnost, umožňující vzdálené spuštění kódu pod právy systémového účtu Androidu. Útočníkovo zařízení musí být na stejné síti jako zařízení oběti, například WiFi, a útočník musí být v pozici „man-in-the-middle“. Chyba se konkrétně týká části MIUI analytics. Ta odesílá na server dotazy na případné updaty a server posílá zpět MD5 hash APK s updatem a URL, kde je APK k dispozici. To vše se však děje zcela transparentně přes HTTP… K dispozici je již opravená verze MIUI, uživatelé by tedy měli co nejdříve updatovat.

Jak to dopadá, když se používá bezpečnostní funkce a pořádně se nezabezpečí, by mohli vyprávět někteří majitelé zařízení s iOS. Někdo totiž pravděpodobně zneužil uniklé informace o uživatelských účtech z jiných služeb a s jejich pomocí se přihlásil ke službě iCloud a s pomocí funkce locate device zablokoval zařízení takto postižených uživatelů. Za odblokování zařízení pak útočník požaduje 100 dolarů. Apple v této souvislosti apeloval na uživatele, aby používali pro jeho službu unikátní heslo a využívali i dalších možností zabezpečení, které nabízí. V této souvislosti ještě zmíním nový nástroj Shard, který umožňuje snadno otestovat, zda konkrétní heslo nebylo použito na více populárních službách.

Moderní Web Shelly jsou silné nástroje umožňující například pohodlně pracovat se soubory na napadeném serveru (samozřejmě na úrovni oprávnění daného uživatele), prohledávat obsah souborů, nahrávat na server soubory, spouštět příkazy shellu, spouštět PHP kód a provádět řadu dalších zajímavých věcí.

Skupina výzkumníků z Berkeley and Georgetown University přišla s novým způsobem kompromitace chytrých telefonů. Výzkum byl proveden na Android a iOS zařízeních s aktivovanou funkcí „Google Now“ a zařízení při něm byly předávány skryté hlasové povely.

Společnost Microsoft vydala záplatu zranitelnosti CVE-2016–3238, která umožňuje útočníkům napadnout jakoukoliv verzi Microsoft Windows přes protokol Point-and-Print. Útočníci mohou nahradit drivery dostupné v tiskárně škodlivými soubory, což může způsobit napadení každého zařízení, které sdílí stejnou síť jako tiskárna.

Ve zkratce

- Jak anonymizační síť Riffle chrání vaše soukromí

- Kyberzločin v UK předčil ten tradiční

- Ubuntu Linux fórum hacknuto

- Hodnota hacknuté společnosti

- Exploiting ovladačů Windows

- Lov malware s MISP a OSSEC

- Státem sponzorovaný SCADA malware odchycen v Evropě

- Závažné zranitelnosti tří modulů Drupalu

- xDedic market v Toru

- Android trojan blokuje obětem volání do jejich banky

- Stovky chyb nalezeny v zařízeních Philips Healthcare

Pro pobavení

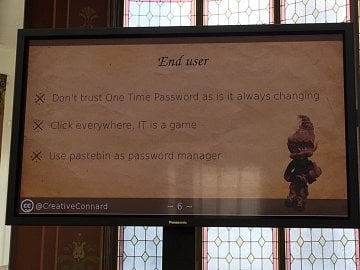

Tahle osvěta byla trochu nošením dříví do lesa. Většina uživatelů už se tím řídí dávno.

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.