Pasti reklamních gigantů

Není žádnou novinkou, že se v dnešní době snaží podvodníci na internetu zamotat hlavy nevinným uživatelům. Aktuálně se do popředí dostává strategie, která využívá klamavé reklamy Amazonu na Google platformě.

Hlavním tahounem tohoto relativně nového podvodného manévru je reklama se zdánlivě legitimním URL společnosti Amazon. Po jejím rozkliknutí ovšem dochází k přesměrování uživatele na falešnou stránku, kde na uživatele vyskočí upozornění od Microsoft Defenderu sdělující, že je uživatelovo zařízení nakaženo ads(exe).finacetrack(2).dll malwarem. Dalšími doporučenými kroky je zavolání na uvedené tel. číslo technické podpory, která ovšem dozajista nemá se společností Microsoft nic společného.

Zmíněné upozornění se mimo jiné automaticky roztáhne do full-screen módu, což značně znesnadní uzavření dané stránky. Ukončení samotného procesu Google Chrome stránku sice uzavře, ale při novém otevření je uživatel žádán o otevření dříve zavřených oken, což opět vede k zobrazení původní podvodné stránky. Neznalý uživatel se tak dostává do začarovaného kruhu a pod nátlakem poměrně legitimně vypadající hlášky od „Microsoftu“ může relativně rychle podlehnout podvodníkům.

Obě zmíněné společnosti byly osloveny kvůli tomuto „malvertisingu“, avšak v době psaní tohoto článku nebyla zveřejněná žádná oficiální odpověď.

Ransomware skupina Akira cílí na přístupy pomocí Cisco VPN

Relativně nová ransomwarová skupina Akira, která se nedávno zviditelnila útokem na platformu VMware ESXi, se nově zaměřuje na využití Cisco VPN řešení pro získání přístupu do firemních sítí potenciálních obětí. To jim v případě úspěchu značně usnadní průnik, a pokud není přístup odhalen, pak i možnost opakovaného návratu do sítě oběti.

Bezpečnostní analytik s přezdívkou Aura ve svém příspěvku na sociální síti X upozornil, že se tak děje, pokud pro přihlášení do Cisco VPN není využita vícefaktorová autentizace.

Není zatím zcela jasné, zda Akira využívá přístupové údaje získané pomocí metody brute-force, případně získané jejich koupí na tzv. dark webu. Bleeping Computer uvádí pozorování společnosti SentinelOne WatchTower, která naznačují, že by se mohlo jednat také o využívání zatím neznámé zranitelnosti přímo ve VPN sotfware.

V červnu společnost AVAST zdarma uvolnila nástroj pro dekrypci zasažených systémů bez nutnosti platit výkupné. Útočníci však obratem zareagovali vylepšením svého šifrovacího algoritmu a pro nově napadené cíle je tak nástroj AVASTu nadále nepoužitelný. Jedinou účinnou obranou, jak na závěr svého obsáhlého shrnutí uvádí HackRead, samozřejmě kromě pečlivé ochrany přístupových údajů do VPN, tak zůstává používání vícefaktorové autentizace uživatele.

Žárovko, žárovko, co v sobě ukrýváš

Reklamou na chytrou domácnost se „ohání“ mnoho společností zaměřených nejen na prodej spotřební elektroniky. Co už ale tolik v popředí není, je zabezpečení těchto IoT zařízení, které si lidé pořizují domů, a mnohdy tak otvírají dveře nejen příslušníkům svých domácností.

Trojice výzkumných pracovníků pocházejících z Itálie a Velké Británie zveřejnila dokument, v němž se zaměřili na kryptografické zranitelnosti chytré žárovky TP-Link Tapo L530E. Jednalo se o nejčastěji prodávanou žárovku na Amazonu v Itálii v době psaní publikace.

Výzkumníci identifikovali čtyři zranitelnosti, pomocí nichž se jim podařilo nasimulovat pět odlišných scénářů potenciálního útoku s různými dopady na uživatelskou bezpečnost a soukromí. Na základě CVSS skóre jsou dvě ze čtyř zranitelností klasifikovány jako vysoce závažné, zatímco u dvou zbylých lze závažnost hodnotit jako střední.

Jako nejzávažnější zranitelnost, tedy ta se skóre 8.8 CVSS, byla identifikována nedostatečná autentizace chytrých žárovek v rámci Tapo aplikace. Ta se používá k jejich správě a provozu přes domácí Wi-Fi síť, nicméně nevyžaduje žádné specifické ověřování svého protějšku (tedy žárovky). Kvůli tomu se k aplikaci může připojit víceméně kdokoliv, kdo je schopný napodobit funkcionalitu chytré žárovky.

Druhou zranitelností se skórem 7.6 CVSS je nedostatečně zabezpečený klíč využívaný ke komunikaci mezi aplikací a chytrou žárovkou v počáteční fázi připojování. Dle výzkumníků klíč obsahuje příliš malý počet znaků a kvůli jeho přímému zabudování nejen v kódu aplikace, ale i žárovky, jej může útočník získat a narušit tak integritu počátečního připojení.

Předposlední zranitelností je nedostatečná kontrola unikátnosti zpráv se skóre 5.7 CVSS, která je spojena s možností replikace dříve zachycené komunikace. Aplikace totiž nekontroluje, zda se jedná o zprávu unikátní, či již byla dříve zodpovězena.

Nedostatečná náhodnost při symetrickém šifrování je čtvrtou a poslední objevenou zranitelností, a to se skóre 4.6 CVSS. Inicializační vektory používané aplikací Tapo a chytrými žárovkami jsou statické a každá komunikační relace používá pro každou zprávu jeden daný inicializační vektor. Kvůli tomu může útočník odvodit význam jednotlivých zpráv, přestože jsou zašifrované, a znovupoužít tyto zprávy při svém útoku.

Všechny čtyři nalezené zranitelnosti byly nahlášeny společnosti TP-Link za využití VRP (Vulnerability Research Program). Odpovědí bylo uznání zranitelností a příslib oprav jak aplikace, tak firmwaru samotné žárovky. Kdy se tohoto updatu dočkáme, ovšem nebylo zmíněno.

Duolingo vyšetřuje únik a zveřejnění některých uživatelských dat

Soukromá data 2,6 milionu uživatelů Duolingo – populární platformy pro výuku cizích jazyků, jíž celosvětově využívá více než 74 milionů uživatelů měsíčně – byla zveřejněna na hackerském fóru a nabídnuta k prodeji za 1 500 dolarů. Data zahrnují jak veřejně dostupné údaje, jako je přezdívka a uživatelem zvolené ‚reálné‘ jméno, tak i další informace, které by standardně dostupné být neměly, jako je e-mailová adresa, telefonní číslo, studované jazyky a další.

Mluvčí společnosti Duolingo ve vyjádření citovaném v The Record uvedl, že o úniku vědí, a podle něj byla data získána pouze z veřejně dostupného API, které umožňuje dotazem na uživatelské jméno získat veřejně dostupné informace z jeho účtu. Nedošlo tak prý k průniku a odcizení dat, nicméně společnost incident nadále vyšetřuje.

Podle zjištění Bleeping Computer však zveřejněný úryvek datasetu, zhruba 1000 účtů, obsahuje i např. reálné emailové adresy uživatelů, které by běžně dostupné být neměly. Je možné, že tato data byla získána použitím další funkce API, které na dotaz odpoví, zda je e-mailová adresa přiřazena již existujícímu uživatelskému účtu.

Automatizovaný sběr a následný prodej dat, jak veřejně dostupných, tak hlavně soukromých, je stále rozšířenější. Podle údajů z roku 2022 narostl meziročně o celých 240%. Zasažené společnosti se tím nijak nechlubí, a dopady spíše marginalizují s tím, že většinou stejně jde o veřejně dostupná data. Nicméně, jak se přesvědčil např. Facebook v případu úniku dat z roku 2021, to může vést až k pokutám v řádu stovek milionů dolarů za porušení pravidel GDPR.

Ve zkratce

- Ukajinští hackeři čtou poštu místopředsedy ruského parlamentu

- Turisté i síťoví vetřelci se prozradí podobným chováním

- ESET rozkrývá fungování sítě scammerů

- WinRAR 6.23 opravuje závažnou zranitelnost

- Více než polovina rozšíření prohlížečů představuje bezpečnostní riziko

- Je váš iPhone v letadle skutečně v módu Letadlo?

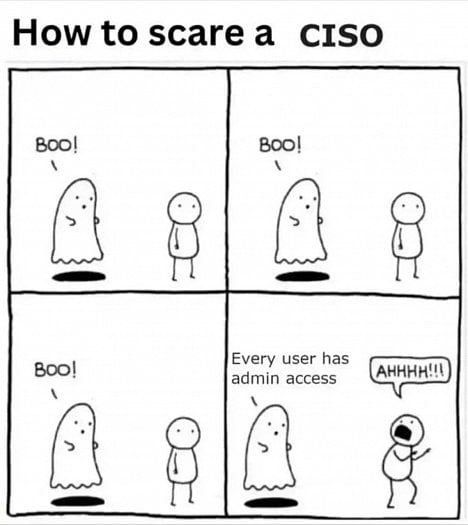

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…