Nový zákon o kybernetické bezpečnosti publikován ve sbírce zákonů

V pondělí 4. srpna byl ve sbírce zákonů pod číslem 264/2025 zveřejněn nový zákon o kybernetické bezpečnosti, který do českého legislativního rámce implementuje evropskou směrnici NIS2. Zákon bude vzhledem k datu publikace účinný od 1. listopadu 2025.

Návrhy prováděcích vyhlášek k zákonu jsou ze strany NÚKIB teprve připravovány – jejich pracovní verze byly v průběhu května letošního roku odeslány do mezirezortního připomínkového řízení a NÚKIB aktuálně v návaznosti na jeho výstupy připravuje finální textace. Publikaci definitivní podoby prováděcích vyhlášek lze očekávat v průběhu října, nebo nejpozději k výše zmíněnému termínu nabytí účinnosti zákona.

Proběhly konference Black Hat a DEF CON

V uplynulém týdnu proběhly v Las Vegas dvě z nejvýznamnějších každoročních bezpečnostních konferencí – Black Hat a DEF CON.

V rámci obou akcí zástupci bezpečnostní komunity pravidelně publikují výsledky svých výzkumných aktivit, nové nástroje nebo informace o zranitelnostech v různých typech produktů. Při letošních konferencí byla prezentována či jinak zveřejněna (mj.) následující témata, která zaslouží alespoň krátkou zmínku:

- Zřejmě největší ohlas (přinejmenším mediální) si vysloužila prezentace, v níž výzkumník společnosti Outsider Security, Dirk-Jan Mollema, demonstroval zranitelnost Microsoft Exchange serveru postihující systémy nasazené v hybridní konfiguraci využívající on-premise Exchange server a Exchange Online. Zranitelnosti, která v případě kompromitace on-premise serveru umožňuje útočníkům eskalovat oprávnění a potenciálně kompromitovat cloudové prostředí, byl přiřazen CVE identifikátor CVE-2025–53786 a je pro ni již od dubna 2025 k dispozici záplata. Bližší doporučení pro eliminaci zranitelnosti publikovala v průběhu týdne např. CISA, která rovněž nařídila zajistit okamžité záplatování federálním organizacím v USA.

- Dle nového reportu společnosti Forescout publikovaného v průběhu konference Black Hat bylo v první polovině roku 2025 zneužito o 46 % více zero-day zranitelností než za stejné období v minulém roce. Mezi výrobci, na jejichž produkty škodliví aktéři s pomocí těchto zranitelností cílili nejvíce, byly Microsoft, Google a Apple.

- Výše zmíněná zjištění vhodně doplnil report společnosti OPSWAT, rovněž publikovaný v rámci jmenované konference, z něhož vyplývá, že se nezvyšují jen počty zneužívaných zranitelností, ale i komplexita nástrojů, které škodliví aktéři používají. Report uvádí, že dle zjištění jeho autorů narostla v uplynulých 6 měsících komplexita moderního malwaru o 127 %, a to v důsledku silnější obfuskace a významnějšího využívání vícefázových infekčních technik.

- Výzkumníci z týmu Cisco Talos představili celkem pět zranitelností postihujících firmware systému Dell ControlVault, který slouží jako bezpečnostní mechanismus pro ukládání hesel, biometrických údajů a bezpečnostních kódů v moderních laptopech Dell. S pomocí zřetězení těchto zranitelností, které byly hromadně označeny „ReVault“, mohou škodliví aktéři potenciálně obcházet autentizační mechanismy Windows na laptopech výše zmíněné značky. Pro zranitelnosti jsou již k dispozici záplaty.

- Adam Crosser, výzkumník společnosti Praetorian, představil ve své prezentaci techniku pojmenovanou „Ghost Calls“, umožňující efektivně skrývat command-and-control (C2) komunikaci z již kompromitovaného systému s pomocí jejího tunelování skrze servery užívané pro provoz moderních telekonferenčních aplikací. Technika je založená na zneužití dočasných autentizačních údajů pro ICE/TURN, přiřazených některým standardním telekomunikačním systémem (např. Teams či Zoom) validnímu klientu, pro získání schopnosti tunelovat libovolná data prostřednictvím datového kanálu WebRTC, navázaného přes legitimní TURN servery daného telekomunikačního systému.

- Bezpečnostní specialista Micah Lee ve své prezentaci popsal významné slabiny telekomunikační platformy TeleMessage, užívané mj. významnými soukromými i státními americkými organizacemi, včetně Bílého domu. Přestože platforma je označovaná za „end-to-end šifrované a bezpečné řešení“, ukázalo se, že toto tvrzení je v některých ohledech významně nadhodnocené a díky postupům užívaným autory platformy pro archivaci záznamů o komunikaci měl v podstatě kdokoli možnost stáhnout z archivního serveru služby TeleMessage zprávy třetích stran.

- Zástupci CISA v rámci konference Black Hat explicitně potvrdili, že jejich organizace má v plánu dále financovat a rozvíjet program CVE, nad jehož budoucností se po dubnovém vypršení smlouvy na jeho provoz (a jejím následném obnovení na pouze 11 měsíců) vznášely otazníky.

Kritické zranitelnosti v NVIDIA Triton a backdoory v čipech

Výzkumný tým společnosti Wiz publikoval v pondělí informaci o sadě tří zranitelností postihujících NVIDIA Triton Inference Server – open-source platformu pro nasazení a provoz AI modelů.

S pomocí zřetězení těchto zranitelností, jimž byly přiřazeny identifikátory CVE-2025–23319, CVE-2025–23320 a CVE-2025–23334, může hypotetický škodlivý aktér potenciálně dosáhnout spuštění libovolného kódu na zranitelném serveru. Pro zranitelnosti, které principiálně spočívají v nedostatečné ochraně sdílené paměti, byla již publikována záplata.

Kromě těchto zranitelností zaslouží v souvislosti se společností NVIDIA a s kybernetickou bezpečností zmínku také nedávné vyjádření ze strany Čínské Lidové Republiky, která informovala o údajné existenci mechanismů pro geografickou lokalizaci a vzdálené vypnutí čipů H20, které jmenovaná společnost pro čínský trh navrhnula. Sama společnost NVIDIA informace o tomto údajném „backdooru“ ve svých čipech oficiálně popřela.

Cloudflare informoval o nedodržování požadavků na přístup k webovému obsahu ze strany Perplexity

Společnost Cloudflare v pondělí publikovala zprávu, v níž osočila společnost Perplexity z nedodržování požadavků vlastníků webových stránek při přístupu k jejich obsahu.

Dle zjištění výzkumníků společnosti Cloudflare Perplexity standardně provádí crawling webového obsahu s pomocí mechanismů, které korektně nastavují user agent hlavičku v požadavcích zasílaných serverům. Údajně při tom však ignorují přístupová omezení stanovená v souborech robots.txt, které v některých případech vůbec nestahují. V případě, že jsou požadavky crawleru aktivně blokovány s pomocí webových aplikačních firewallů, se pak Perplexity údajně tyto blokace dokonce pokouší obcházet změnou řetězce zasílaného v hlavičce user agent.

Perplexity v reakci na výše uvedené nařčení publikovala článek, v němž závěry společnosti Cloudflare odmítá a popsané chování crawlerů potenciálně spojuje s aktivitami „AI asistentů“, kteří data využívají pouze v reálném čase a neindexují je ani nijak neukládají pro pozdější použití, a s aktivitami společnosti BrowserBase, jejíž systémy Perplexity pro vybrané účely využívá.

Další zajímavosti

- V GPT-5 byly krátce po jeho uvolnění objeveny bezpečnostní slabiny

- CISA publikovala YARA a SIGMA pravidla pro detekci škodlivých aktivit v souvislosti s nedávnými útoky na lokální Sharepoint servery

- Aktuální útoky na SonicWall VPN s vysokou pravděpodobností nejsou spojeny se zneužíváním 0-day zranitelnosti, jak se původně očekávalo

- Publikován nástroj HashCat ve verzi 7.0

- Výzkumníci společnosti Check Point identifikovali v AI platformě Cursor zranitelnost umožňující spouštět libovolný kód

- Adobe publikovalo záplaty pro dvě zero-day zranitelnosti v platformě Adobe Experience Manager

- Společnost Barracuda publikovala svůj Ransomware Insights Report 2025

- Cisco informovalo o úniku osobních informací svých zákazníků z CRM systému

- Microsoft představil Project Ire – autonomního AI agenta pro klasifikaci škodlivého kódu

- Meta v první polovině roku 2025 údajně zablokovala téměř 7 milionů WhatsApp účtů užívaných podvodníky

- Google publikoval záplaty pro zranitelnosti systému Android zneužívané při cílených útocích

- Microsoft v roce 2025 ocenil přispěvatele do svého bug bounty programu údajně již $17 miliony

- Smishingové kampaně čínských skupin údajně vedly v letech 2023 a 2024 v USA ke kompromitaci až 115 milionů platebních karet

- Let's Encrypt ukončil podporu služby OCSP

- Slovensko podepsalo smlouvu za €16,6 milionu na obnovu kompromitovaného katastru

- Kybernetický útok zasáhnul třetího největšího francouzského telekomunikačního operátora

- OpenAI spustilo „red team“ soutěž pro svůj open source model gpt-oss-20b

- Německé soudy rozhodly, že použití spywaru ze strany policie bude možné pouze v případech vyšetřování závažných trestných činů

- NÚKIB spustil prodej vstupenek na CYBER_CON

- Generické sextortion útoky jsou i v roce 2025 stále efektivní

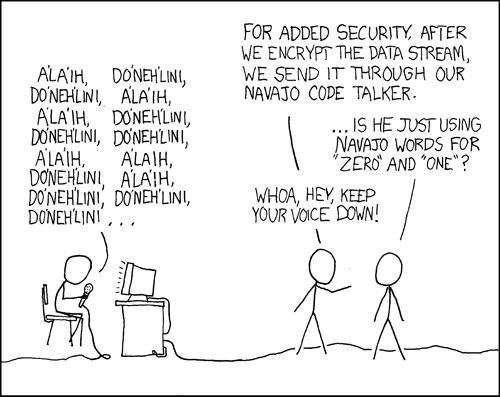

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…