Counter-Strike na mušce

Ačkoliv je hře Counter-Strike 1.6 již téměř dvacet let, stále je řada lidí, kteří na tuto hru nedají dopustit a s chutí si ji zahrají. Tým analytiků společnosti Doctor Web nyní přišel s informací o dvou zranitelnostech v oficiální klientské části aplikace, které umožňují útočníkovi spustit na počítači hráče libovolný kód. Abychom byli přesní, pirátská verze prý obsahuje ještě dvě další bonusové RCE zranitelnosti.

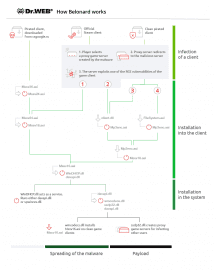

Pokud hráč spustí klienta a vybere jeden z 1 951 serverů, které tyto zranitelnosti exploitují, bude podle typu zranitelnosti stažena a spuštěna jedna ze dvou knihoven buď client.dll (Trojan.Belonard.1), nebo Mssv24.asi (Trojan.Belonard.5). Jakmile je trojan na počítači oběti, smaže všechny .dat soubory ve stejném adresáři. Pak se připojí k C&C serveru fuztxhus.valve-ms[.]ru:28445 a pošle šifrovaný požadavek na stažení souboru Mp3enc.asi (Trojan.Belonard.2).

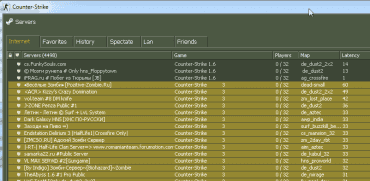

Další fintou nasazeného trojana je nahrazení všech herních serverů v herním klientovi a vytvoření proxy serverů na napadeném počítači za účelem dalšího šíření trojského koně. Tyto proxy pak vykazují nižší latenci a ostatní hráči je proto uvidí na vrcholu seznamu dostupných serverů. Jakmile hráč některý z těchto serverů vybere, je přesměrován na server, který exploituje zranitelnost v klientovi a historie se opakuje.

Některé nebezpečné servery mohou být identifikovány podle jména v sloupci Game – jedná se o servery “Counter-Strike n”, kde ne je číslo 1–3.

Na exploitování zranitelnosti se přitom podílí 39 procent ze serverů dostupných v oficiálním klientovi. Analytikům se také podařilo současnou síť neutralizovat pozastavením domén, které byly v rámci popsaného schématu používány. Hráči nicméně nebudou v bezpečí, dokud nebudou RCE zranitelnosti opraveny. Pro aktivní hráče této hry jsou ve zmiňovaném článku také Indicators of compromise, díky nimž si mohou ověřit, zda se trojský kůň neusídlil také na jejich počítači.

Naše postřehy

Až 150 milionů uživatelů má nainstalováno aplikace obsahující nový adware pojmenovaný SimBad. Ten předstíral, že se jedná o legitimní nástroj pro servírování reklamy uživatelům s názvem RXDroider. SimBad obsahuje mnoho funkcí, které v běžných reklamních nástrojích nemají co pohledávat. Jednou z takových funkcí je například skrývání ikon před uživatelem, čímž jim udajně znesnadňují jejich odinstalaci. Přestože autoři SimBad mají možnost vzdáleně ovládat telefony uživatelů, primárním cílem bylo zobrazování reklam pro jejich vlastní zisk (oproti autorům aplikací).

Od listopadu byla Facebooku známa zranitelnost, která umožňuje zjistit, s kým si v Messengeru povídáte. Spočívala v tom, že se jeden tab může zeptat druhého, kolik má otevřených iFramů. Oběť mohla dostat Messengerem zprávu s odkazem na video, pokud by na něj klikla, otevřelo by se video v novém tabu. Zatímco by hleděla na hodnotný obsah videa, nový tab by se ptal svého rodiče, jaké různé iFramy má. Z toho šlo usoudit, s kým si oběť píše a s kým ne (byť obsah zpráv zůstal v bezpečí). Facebook používání iFramů úplně odstranil.

Společnost Sophos zveřejnila výsledky svého globálního průzkumu s názvem “7 nepříjemných faktů o bezpečnosti koncových bodů”. Studie ukazuje, že největší počet útoků je odhalen na serverech a v síťové infrastruktuře – shodně po 37 %. Pouhých 17 % útoků je zjištěno na koncových bodech a 10 % na mobilních zařízeních. Průzkum probíhal mezi více než 3 100 IT manažery s rozhodovacími pravomocemi napříč středně velkými firmami, a to celkem ve 12 zemích.

Hrozby kybernetické bezpečnosti jsou rostoucím problémem ve společnosti, zejména pro zdravotnické organizace. Úspěšné útoky mohou ohrozit nejen údaje o pacientech, ale také péči o pacienta, což vede ke zrušení a narušení kritických služeb, které nemocnice poskytují. Vyšetřovatelé v Brighamu shromáždili údaje od šesti anonymizovaných zdravotnických institucí v USA. Celkem analyzovali míry prokliků pro více než 2,9 milionů simulovaných e-mailů.

Další případ, kdy se chytrá technologie může jevit jako dost hloupá. Po světě totiž mělo jezdit na tři miliony aut, o jejichž zabezpečovacím systému, který je ovládaný přes mobilní aplikaci, výrobci prohlašovali, že je nehacknutelný. Žel se ukázalo, že systém umožňuje resetovat heslo libovolného uživatele. Nyní už to přirozeně neprohlašují. Útočník může auto svým mobilem rozhoukat, odemknout, nastartovat nebo vás prostě sledovat. Někdy by bylo lepší mít na klice petlici.

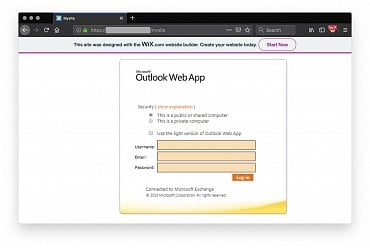

A máme tu další phishingovou kampaň, která se tentokrát zaměřuje na uživatele mobilních zařízení. Tak jako mnohé phishingové kampaně, tak i tato využívá myšlenku vytvoření podvodných stránek, které mají možnost přihlášení pomocí účtů na Facebooku nebo Googlu. Pokud uživatel klikne na jeden z nabízených odkazů k přihlášení, bude přesměrován na falešný přihlašovací odkaz. Dostupné demonstrativní video útoku ukazuje, jak pomocí animačního efektu prohlížeče Safari, je uživatel přesměrováný na podvodné URL, aniž by se otevřela další záložka v prohlížeči. V případě takových útoků se doporučuje používat buď správce hesel, nebo dvoufaktorovou autentizaci, v lepším případě obojí.

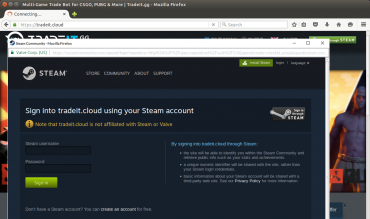

Na výše uvedeném obrázku není ve skutečnosti stránka pro přihlášení do služby Steam, ale chytře udělaný phishing. Stránka s přihlášením totiž není nově otevřené okno prohlížeče, ale je pevnou součástí stránky pod ní. Díky tomu může uživatel získat dojem, že se přihlašuje na originální stránce, vybavené i správným EV certifikátem. Pokud to ovšem udělá, riskuje ztrátu svého hráčského účtu.

Ve zkratce

- Opravená chyba WinRARu je stále využívána útočníky

- Několik zranitelností binary planting nultého dne pro Windows

- WordPress 5.1.1 opravuje zranitelnost RCE

- Facebook phishing míří na uživatele iOS

- Studie: Hacknutí 10 procent samořídících aut by mohlo způsobit kolaps v NYC

- Hrabství Georgia zaplatilo 400 000 USD kvůli ransomwaru

- Rusko zkouší omezit přístup občanů ke službě ProtonMail

- Zranitelnost nultého dne ve Windows byla exploitována skupinami FruityArmor, SandCat

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…