Izrael pod kybernetickými útoky

Bezpečnostní výzkumníci firmy Check Point probádali novou variantu malwaru SysJoker psanou v jazyce Rust, která je podle všeho používána skupinou kyberzločinců s napojením na teroristickou organizaci Hamás v rámci konfliktu mezi Izraelem a Palestinou. Kde tato skupina operuje a jak je financována nebylo doposud odhaleno, či zveřejněno. Check Point také neuvádí bližší informace o napadených cílech, zato však malware dopodrobna analyzoval.

Původní verze, díky které byla rodina tohoto malware identifikována, byla zkompilována v roce 2022 a pár měsíců na to objevena a popsána jako backdoor s možností dynamicky komunikovat s Command&Control (C2) servery za pomoci textových souborů uložených na Google Drive discích. SysJoker je schopný operovat na více platformách (macOS, Windows, Linux), což dále rozšiřuje možnosti šíření tohoto malware.

Nová verze identifikovaná v Izraeli je ještě o krok sofistikovanější, protože se snaží obcházet detekci, například díky náhodným intervalům spouštění, používáním nativních systémových binárních souborů a zajímavých metod persistence. Nově je také celá přepsána do jazyku Rust (původně C++) a využívá OneDrive cloud úložišť namísto původní služby od společnosti Google.

Check Point dále objevil dvě další doposud nezdokumentované varianty, které jsou ještě komplexnější a využívají řetězení aktivit pro spouštění škodlivého kódu, šíření a persistenci. Výzkum navíc poukázal na spojitost s malwarem pužitým v operací Electric Powder, kampaní, kde útočníci cílili na různé izraelské organizace mezi léty 2016 a 2017.

Ruským hackerům pravděpodobně unikl červ LitterDrifter

Ruským státem řízená kyberzločinecká skupina s názvem Gamaredon, či Primitive Bear, která útočí téměř exkluzivně na Ukrajinské subjekty, vytvořila kyberšpionážní malware, který se chová jako červ a který se pravděpodobně omylem dostal i do organizací mimo Ukrajinu. Tento malware byl popsán výzkumníky ze společnosti Check Point a byl nazván LitterDrifter.

Vzhledem k tomu, že tento malware je koncipován jako USB worm, nabízí se přirovnání k malwaru Stuxnet. Naopak jeho schopnosti šířit se prostředím organizací, po prvotní nákaze přes USB, bez nutnosti interakce uživatele připomíná červy, jako například NotPetya a WannaCry.

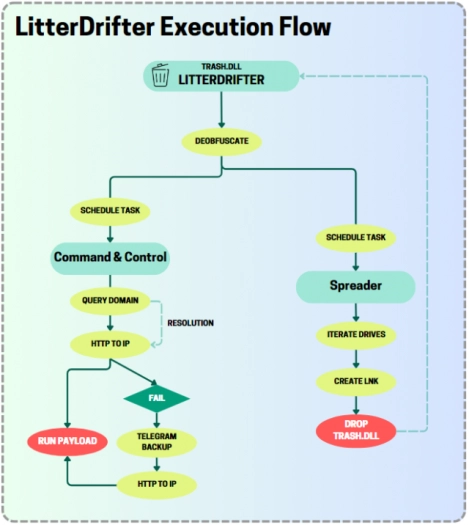

LitterDrifter ke svému šíření využívá logických úložišť za použití Windows Management Instrumentation (WMI), kde šíří skrytou DLL knihovnu, na kterou odkazuje link s lákavým názvem, který se distribuuje společně s knihovnou. Po kliknutí na link se spustí wscript.exe, který použije škodlivou knihovnu. Ač má LittleDrifter poměrně jednoduchý způsob šíření, zdá se, že se osvědčil a úspěšně se šíří dál a to i bez pomoci přesunu přes USB. Rozsah šíření může ilustrovat i vzrůstající počet uložených vzorků na Virus Total i mimo Ukrajinu.

Díky tomu, že malware obsahuje dvě komponenty, první, která se stará o propagaci a druhou, která se stará o připojení na C2 server, je zjevné, že se jedná o malware zaměřený na větší operace s různorodými cíli.

Obnova „mrtvých“ souborů cookies

Útočníci stojící za info-stealerem Lumma (známým také jako LummaC2), nedávno propagovali na darkwebových fórech novou funkci jejich malwaru, která údajně umožňuje kyberzločincům obnovit prošlé cookie soubory společnosti Google pomocí klíče ze souborů pro obnovu. Konkrétně se jedná o cookies, které se používají k automatickému přihlašování ke službám webových stránek Googlu během relace prohlížení.

Ukradení takových souborů může potenciálně umožnit přihlášení k účtu majitele komukoli, kdo je drží. Z bezpečnostních důvodů mají běžně omezenou životnost a jejich obnovení by provozovatelům Lumma umožnilo získat neoprávněný přístup k jakémukoli účtu Google i poté, co se legitimní vlastník ze svého účtu odhlásil nebo jeho relace vypršela. V příspěvku na fóru je také vysvětleno, že každý klíč lze použít dvakrát, takže obnovení souborů cookie může fungovat pouze jednou.

Oznámení o nové funkci si všiml bezpečnostní výzkumník Alon Gal. Tato nová funkce byla zpřístupněna pouze předplatitelům nejvyššího tarifu „Corporate“, který kyberzločince stojí tisíc dolarů měsíčně. Je však důležité poznamenat, že tato funkce ještě nebyla dostatečně ověřena bezpečnostními výzkumníky ani společností Google, takže její účinnost zůstává nejistá.

Podobnou funkcionalitu oznámil v nedávné aktualizaci i další malware, Rhadamanthys, což zvyšuje pravděpodobnost, že autoři malwaru opravdu objevili zneužitelnou zranitelnost. Server Bleeping Computer se snažil o zmíněných informacích zjistit více informací a obrátil se na společnost Google s žádostí o vyjádření k možné zranitelnosti souborů cookie, ale nedostal žádnou odpověď. Výzkumníci se snažili získat další informace také přímo od pracovníků podpory malwaru Lumma, pracovník ale odmítl sdělit podrobnosti s tím, že jejich funkci okopírovala konkurence.

Alon Gal se následně do problému ponořil hlouběji, když se mu a jeho týmu dostal do rukou infikovaný počítač s novým formátem souborů cookies od Google, které neměly stanoveno datum vypršení. Po změně hesla ke Googlu přístup pomocí cookies zanikl, i když Lumma na fóru tvrdí, že přístup přetrvá i po změně hesla. Na základě toho se Gal opět spojil s vývojáři Lumma s cílem získat další informace. Dozvěděl se, že soubor cookie po změně hesla zanikl, protože nepoužíval „Anti-Detect Browser“, což jsou typy prohlížečů, které zakrývají skutečný digitální otisk zařízení zločince a napodobují otisk oběti (User agent, operační systém, rozlišení obrazovky atd.).

Americké jaderné výzkumné středisko přišlo o data

Idaho National Laboratory (INL), jaderné výzkumné středisko řízené americkým ministerstvem energetiky, se stalo obětí kybernetického útoku hacktivistů ze skupiny SiegedSec. Narušení vedlo k úniku citlivých údajů o zaměstnancích a uživatelích systému, včetně jmen, kontaktních údajů, čísel sociálního pojištění a dalších informací.

Skupina SiegedSec, známá svými dřívějšími útoky například na NATO, zveřejnila ukradené údaje na hackerských fórech a na Telegramu bez vyjednávání o výkupném. Přestože se nedostali k informacím souvisejícím s jaderným výzkumem, spustilo toto narušení vyšetřování, do kterého se zapojily FBI a Úřad pro národní bezpečnost. V příspěvku se nachází i ukázka získaných dat společně s informací, že je skupina ochotna příspěvek a data smazat v případě, že INL začne výzkum zaměřený na tvorbu „kočkoholek“ a s pozvánkou na telegramový chat skupiny.

INL narušení potvrdila a spolupracuje s orgány činnými v trestním řízení na posouzení jeho dopadu. Přestože údaje o jaderném výzkumu zůstaly v bezpečí, toto narušení upozorňuje na zranitelnost kritické infrastruktury, což podněcuje ke zvýšení bezpečnostních opatření a sledování aktivit hacktivistických skupin, jako je SiegedSec.

Ve zkratce

- Tor Projekt vyřadil některe síťové relay routery z důvodu podezřelých aktivit

- V OpenAI se dějí velké věci, zaměstnanci hrozí odchodem

- Výzkumníci dokázali obejít Hello autentizaci přes otisk prstu na Windows laptopech několika výrobců

- Je dostupná nová verze programu Wireshark

- Microsoft Patch Tuesday opravuje několik zranitelností včetně tří zero day

- Atomic Stealer útočí na MacOS s nepravými updaty prohlížeče

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…