Jsou to již dva roky od zveřejnění jedné z nekritičtějších chyb, která se kdy vůbec objevila, a to Heartbleed. Zástupci OpenSSL měli na nedávné konferenci RSA přednášku na téma toho co se u nich změnilo od té doby. Významným zlepšením je podle nich nový proces, ve kterém se hlasuje, zda se úplně odstraní podpora některého ze starých a nebezpečných algoritmů, což prý do doby před Heartbleedem bylo téměř nemyslitelné. Bohužel se však objevila nová SSL chyba s názvem DROWN (Decrypting RSA with Obsolete and Weakened eNcryption), která se týká algortimu/protokolu, který měl být již dávno odstraněn a to SSLv2. Dokonce standard RFC6176 úplně zakazuje používání SSLv2.

I když je SSLv2 ve výchozím nastavení vypnuté, tak administrátoři buď roky používají stejný konfigurační soubor, nebo neaktualizují OpenSSL a jsou ještě dnes zranitelní na chybu Heartbleed. Proto to popisuji spíš jako chybu mezi židlí a klávesnicí, protože pokud jste zodpovědný administrátor serveru, tak touto chybou nemáte být postiženi. Nicméně i tak je podle výzkumníků, kteří chybu objevili, napadnutelných přes 11 milionů webů, včetně některých z Alexa TOP žebříčku.

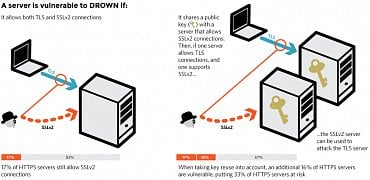

Stejně jako v případu chyb LOGJAM a FREAK se využívá tzv. EXPORT_GRADE šifer, které se nazývají také jako zadní vrátka vlády USA, protože není příliš složité nakonec dešifrovat SSL komunikaci. Detaily útoku najdete v této zprávě. Nás hlavně zajímá, že jde o útok, který útočí na TLS spojení a pro úspěšný útok je potřeba mít zapnutou podporu SSLv2 na alespoň jednom serveru, kde je stejný privátní klíč. Můžete tak například odposlouchávat TLS spojení a pomocí dalšího SSLv2 spojení (klidně na jiném serveru) získat dostatek informací k dešifrování předchozího TLS spojení. A to většinou během osmi hodin na standardním notebooku. Jeden obrázek řekne víc než tisíc slov.

Chyba (CVE-2016–0800) se (mimo jiné) týká OpenSSL (opravené verze jsou 1.0.2g, 1.0.1s), starších IIS serveru Microsoftu (>7.0), NSS knihovna (>3.13) a samozřejmě software využívající zmíněné knihovny (Apache, Nginx, Postfix).

Zda je váš web napadnutelný, si můžete vyzkoušet na této stránce, případně pak python scriptem, pokud máte víc domén.

LibreSSL touto chybou postižené není, protože úplně odstranilo SSLv2.

Naše postřehy

Operaci Transparent Tribe odhalila začátkem února společnost Proofpoint. Jejím cílem byli diplomaté a armádní složky Indie. Pomocí phishingu a watering hole stránek se do počítačů obětí dostal trojský kůň s označením MSIL/Crimson. Tento kůň byl schopen získat informace ze souborů na počítači, sbírat data z kamery, snímat obrazovku uživatele a zaznamenávat stisknuté klávesy. Podle analytiků společnosti Proofpoint se jednalo o komplexní kyberšpionáž sestávající se z několika vektorů útoku, i když jedním z použitých exploitů byla i čtyři roky stará ActiveX chyba (CVE-2012–0158).

Amazon se rozhodl odebrat šifrování ze svých tabletů, na kterých běží operační systém Fire OS 5. Prostě jen proto, že se prý stejně moc nepoužívalo. Zní to trochu schizofrenně, když na druhou stranu Amazon podporuje boj Apple s FBI. Na těchto tabletech se samozřejmě mohou nacházet senzitivní data, a proto odborná veřejnost úplné odebrání šifrování hodnotí velmi negativně.

V únoru dramaticky stoupl počet Tor hidden služeb na 114 tisíc, avšak záhy opět klesl na běžných 70 tisíc. Vývojáři Toru si to nedokáží jednoduše vysvětlit, jen se domnívají, že za těmito výkyvy může stát mimo jiné i nová verze anonymního komunikačního nástroje Ricochet, využívající Tor hidden služby pro komunikaci mezi uživateli.

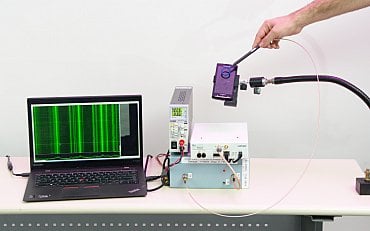

Dva týdny zpět jsme v Postřezích informovali o nové možnosti, jak odposlechnout i šifrovací klíče používající eliptické křivky. Stejný tým teď předvedl, jak neinvazivním způsobem dostat šifrovací klíče i z Androidů a iOS zařízení používající ECDSA (Elliptic Curve Digital Signature Algorithm) algoritmus. Postižené jsou iOS zařízení běžící na verzích 7.1.2 až 8.3. iOS 9.x již obsahuje protiopatření a je vůči těmto útokům imunní. Postižené jsou však všechny aplikace, které např. využívají OpenSSL zabalené spolu s aplikací (jako některé bitcoin peněženky, CoreBitcoin). Obě větve OpenSSL 1.0.X i 1.1.x běžící na Android zařízeních jsou napadnutelné.

Při jedné ze spear phishing kampaní unikly informace s osobními údaji a výšce platů zaměstnanců společnosti Snapchat. Jeden ze zaměstnanců společnosti dostal email, který se tvářil jako od CEO společnosti Evana Spiegela, vyžadující zaslání zmíněného seznamu, což provedl, aniž by si všiml, že mail odesílá na externí adresu. Nejen že je nezodpovědné, aby s těmito informacemi zacházeli zaměstnanci bez školení v oblasti bezpečnosti, ale také to, že tyto informace nemusí být při přenosu zašifrované a má tak k nim kdokoliv přístup (správce mail serveru, AD, Desktop support, …). Když už nic z toho, jednoduché pravidlo v DLP (Data Loss Prevention) systému mohlo alespoň uživatele upozornit, že posílá osobní informace mimo perimetr společnosti.

Ve zkratce

-

První škálovatelný kvantový počítač znamená nebezpečí pro šifrování

-

Zkuste od poloviny března Subgraph. Uživatelsky příjemný a paranoidní OS.

-

Whitfield Diffie and Martin Hellman získali za svůj algoritmus ocenění

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.